文件上传漏洞学习

什么是文件上传漏洞

文件上传漏洞指用户通过上传一个恶意的可执行文件,例如木马、病毒、webshell、恶意脚本等等在服务器中执行,配合其他工具,获得网站控制权或达到一些其他效果。

文件上传漏洞原理

由于对上传文件的格式限制不够严格,或者服务器的处理逻辑不够严谨,对上传文件的解释和应用限制不够充分,导致用户可以通过操作上传的文件进行一些开发者没预想到的操作,做一些用户权限之外的事情。

文件上传漏洞的前提

一、有文件上传的功能。这里不是指必须要网站给你提供严格文件上传的路径,文件上传可以通过传参一些恶意代码来完成等等。

二、文件要在程序中能被执行,例如网站时php环境的,我们上传的恶意代码是java的,那显然执行不了。

三、上传文件的目录要有执行的权限,我们上传文件都会存在一个网站规定的目录里面,如果该目录没有解析脚本执行的权限,那么传进去文件执行不了,也就构不成文件上传漏洞。

四、文件上传之后,我们要能用web访问到这个文件,以此来进行后续的操作。

文件上传漏洞的类型

文件上传漏洞的类型很多,只讲理论也是晦涩难懂,我们使用updoad-labs来了解文件上传漏洞类型

pass01(前端js验证)

判断前端js验证的方法:网站有限制上传文件的格式,对于一些非法发文件格式不予上传,我们可以看一下这关的源码

可以看到是建立了一个白名单,只能上传名单中三种格式的文件。那么我们上传一个php抓包看看

在打开抓包环境的条件下,可以看到直接弹窗显示上传失败,去抓包软件看也没抓到包,说明服务器没有接收到上传的文件,他在前端进行验证,如果通过就把文件发送到后端服务器里面。

所以我们只能先通过前端验证,让文件能到达后端才能进行后续的操作。我们上传一个图片马或者直接改php文件后缀上传也可以

没有显示上传成功或失败,说明已经通过前端的验证了,我们在抓包软件可以看到详细的信息

因为他验证在前端,所以后端应该没有验证,此时我们把文件后缀改成php也不会出问题

发送之后关闭拦截,看看页面的回显

可以看到上传成功了一张图片,我们在新网页打开图片即可获得上传文件的地址,尝试用蚁剑连一下

pass02(content-type绕过)

这一关就不再验证验证是前端还是后端了,这关是后端验证

在一些文件上传模块中,服务器会通过判断content-type来判断上传文件的类型,也就是mime验证所以我们可以上传一个想要的文件类型,然后将他的content-type改成合法的类型以此绕过验证

我们试着上传应该php文件,抓包看看

图片型的content-type是image/jpeg,直接修改,发送看看网页回显

可以看到我们成功将这个php文件上传了,之后就是和上面一样的操作而已

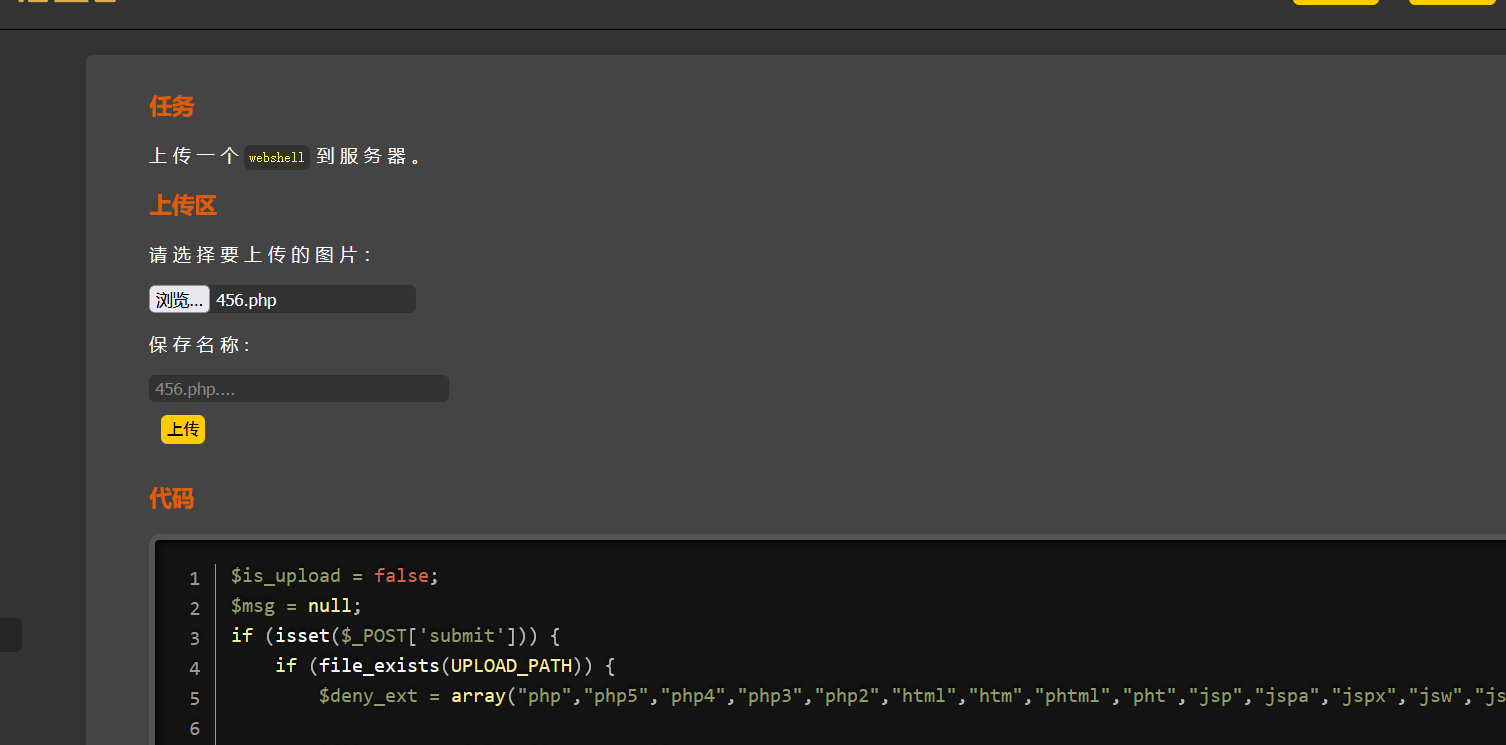

pass03(特殊后缀绕过php3、php5、php7、phtml……)

apache对于一些特殊的后缀也会使用php的解析方法来解析,当然这也受限于版本

这一关是通过检验后缀来检验上传文件类型的,是黑名单验证,它禁止我们上传php文件,所以我们上传一个php文件之后去改他的后缀来实现绕过是可行的

如图将后缀改成php3,返回网页看回显,可以看到上传成功了

pass04(.htaccess绕过)

htaccess文件全称Hypertext Access,是Apache服务器中的一个配置文件,它允许在目录级别上改变服务器配置。它可以改变文件解析规则以此来绕过验证,apache会先加载主配置文件httpd-conf,之后去目录里面搜索有无htaccess文件,若有则接着加载

htaccess文件的优先级很高,比主配置文件httpd-conf要高,所以能修改解析类型。

这里介绍两种类型的htaccess文件

它使用apache服务器里面的<FilesMatch>指令块,功能是匹配到456.jpg这个表达式,将他以php的形式解析。

它使用apache服务器里面的<FilesMatch>指令块,功能是匹配到456.jpg这个表达式,将他以php的形式解析。

这个代码的功能是增加两种解析方式,将格式为txt和jpg的文件以php的形式解析

所以我们先上传这个上面介绍的第一个htaccess文件再上传一个456.jpg的图片马即可实现绕过。

pass05(user.ini绕过)

先介绍一下.php.ini文件,这是PHP 的主要配置文件,用于定义 PHP 的各种设置和选项。它在 PHP 启动时被读取,对于服务器模块版本的 PHP,仅在 Web 服务器启动时读取一次,它跟.user.ini文件的关系和上面说的httpd-conf和.htaccess文件的关系类似,这边就不赘述了。我们可以通过phpinfo()来找到这个文件

看到里面如果有CGI/FastCGI这个字样,就说明.user.ini可以使用。

.user.ini和.htaccess文件一样是一种配置文件,相当于我们自己定义的.php.ini文件,可以用来读取目录中的php文件,.user.ini的使用范围很广,不仅适用于apache也适用于nginx服务器,只要开了FastCGI模式就可以用,下面介绍一个.user.ini文件

auto_prepend_file是php配置中的一个指令,它可指定一个文件,在 PHP 解析任何脚本文件之前,先自动包含并解析指定的文件,图中我们指定文件是456.jpg,那么.user.ini文件在解析任何脚本文件之前会先包含456.jpg文件,我们使用.user.ini的环境是php环境,那么我们指定文件时要先在目录中找一个php文件.user.ini才能执行,找到php文件后会先引入我们指定的文件到目录中的php文件中,因为我们指定的文件格式是jpg,jpg文件当作php文件来执行时会出现解析错误的问题,但是如果jpg文件中有php代码,那么还是能顺利解析执行,所以.user.ini使用的前提是目录下有至少有一个php文件。

那么接下来就试试看,我们先看一下这个网站上传的目录中的文件

可以看到是有一个php文件的,所以我们不需要自己上传一个php文件。我们先上传.user.ini文件,再上传456.jpg图片马,此时456.jpg被包含到readme.php文件中了,我们访问一些readme.php文件

看前缀应该是成功了,我们尝试连接一下

pass06(大写绕过)

顾名思义就是利用大写字母绕过文件后缀的验证,当然直接在windows系统里面改后缀为大写是不可行的,因为windows本身不支持文件后缀有大写字母,如果有大写字母会自动转换成小写,在 Windows 系统中,对文件名的大小写不敏感,如.pHp和.php被视为同一个文件。所以可将文件后缀写为大写,就能绕过黑名单验证。这关看一下源代码里面没有类似功能的函数

$file_ext = strtolower($file_ext)这个函数的功能是将指定的目标字符都转换成小写,所以我们可以进行大写绕过

禁用了php文件格式以及上面说到的绕过办法,那么我们抓包改一下

如图将第一个p改成大写,都改也可以,该一部分也可以,我们发送看一下网页回显,可以看到上传成功了

pass07(空格绕过)

指在特定位置(一般是文件后缀尾部)加上空格达到绕过效果,这题还是禁用了php格式的文件,在 Windows 系统中,文件命名特性会自动删除文件名后缀的空格,同时也会忽略文件名末尾的点,看源码里面没有类似功能的函数

$file_ext = strtolower($file_ext)这个函数的功能是首位去空。

Windows系统还是不支持文件后缀名有空格,所以我们还是抓包修改,如图在文件后缀后面加上空格

返回页面看回显可以看到上传成功了

pass08(后缀加点绕过)

顾名思义,在文件后缀加点实现绕过,由于源代码没有类似功能的函数

$file_name = deldot($file_name);这个函数的功能是去除后置末尾的点,同前两题一样的原理我们抓包修改,如图加点,加几个都可以

返回网页看回显,成功上传

返回网页看回显,成功上传

以上6、7、8关可以绕过的一部分原因是操作系统是Windows系统,绕过是其他系统还要看对应系统对文件名后缀的解析模式是什么。

以上6、7、8关可以绕过的一部分原因是操作系统是Windows系统,绕过是其他系统还要看对应系统对文件名后缀的解析模式是什么。

pass09(额外数据流::$DATA)

在 NTFS 文件系统中,如果文件名中包含::$DATA,那么::$DATA 之后的数据会被当成文件流处理,系统不会检测后缀名,并且会保留::$DATA 之前的文件名。NTFS文件系统是windows系统内的一个子系统,用来处理文件,所以这个绕过在Windows系统能用,在Linux系统则用不了,因为Linux系统没有这个子系统。

例如我们上传一个456.php::$DATA文件,系统会自动删除::$DATA且因为有::$DATA,不会检测后缀名,所以上传之后的文件就变成456.php了。我们还是抓包修改一下

返回网页看回显,显示上传成功

pass10(点空格点绕过)

我们直接看源码

可以看到不论是空格还是点都加了过滤,但是由于

$file_name = deldot($file_name);这个函数的特性,我们可以进行绕过,这个函数的功能细致一点说就是从文件名后面向前删除.,例如456.php......执行这个函数之后就变成456.php,但是这个函数在删除点的进程中如果遇到空格就会停止删除,所以我们利用这个特性去进行绕过。我后面去查了一下实在找不到哪个语言里面有这个函数,可能是自定义的吧。我们还是抓包修改,如图修改

返回页面看回显

返回页面看回显

pass11(双写后缀绕过)

直接看源码

重点是这行代码

$file_name = str_ireplace($deny_ext,"", $file_name);在变量中搜索有无列表内的字符串如果有则替换成空,可以绕过的原因是这个函数的替换功能只从左至右执行一次 ,但是这个执行一次可能会让人理解错误,它这个的执行一次是指从左向右历遍字符,遇到列表内的字符串就删除,一次指的是历遍一次,也就是说如果文件名是456.phpphp,执行完这个函数文件名变成456.,所以我们要绕过就是要让它历遍删除之后还能有php这个后缀,例如文件名是456.pphphp,我们还是一样抓包修改

返回页面看回显,上传成功

pass12(%00截断)

在一些老版的c语言或php中空字符会被当结束的标识符,也就是说遇到空字符就会停止读取,在url中空字符编译过来就是%00,所以我们通过在url传参加上%00来截断后面的字符串达到绕过,这个漏洞在现今使用的机会很少,因为现今版本的url编译解析不会将%00当作结束标识

这关是白名单,只允许上传图片类的文件,且使用get请求来上传文件路径

我们传一个图片马抓包,我们在url里面改文件保存的路径

我们传一个图片马抓包,我们在url里面改文件保存的路径

php上传文件的逻辑是先吧上传的文件传到一个临时目录中,再将这个文件传到目标目录中,改完之后上传的路径应该是../upload/465.php%00456.jpg,但由于%00之后就不会读取了,所以文件名就变成了456.php

pass13(0x00截断)

这关和上一关基本相同不过这关使用post请求上传文件路径

0x00一看就能知道是十六进制数,通常使用在一些编程语言和系统中,而%00则使用在url编码中,所以使用get传参方式我们使用%00截断,而0x00则使用在其他方面的,我们还是抓包修改,不能直接在上传路径后面加上0x00,因为get请求会自动解析,post请求不会自动解析,如果上传0x00那就只会把0x00当作字符串,我们要直接在改他的十六进制数

pass14(字节标识符绕过)

直接看源码

他是通过中间的switch语句来判断文件类型的,前面是只读取两个字节,将两个字节转成十进制赋值给变量,后面判断十进制来确定文件是什么类型,可以去了解一下各种类型的文件的开头十六进制是什么例如我们这边打开一个jpg文件

可以看到文件头是FFD8我们可以通过修改php文件头来实现绕过,修改完之后其实也就是一种图片马,只不过后缀是php,我们直接上传修改后的php文件

上传成功但是文件并没有被执行,上传的文件格式虽然是php文件,但是上传之后变成了png文件,因为网站判断他是png文件,所以命名成png

此时是无法连接的,首页也提示了要利用文件包含漏洞,点进去

发现include包含传参变量file,所以我们只要利用这关执行上传的php文件即可,要注意文件的路径

pass15(图片马绕过)

直接看源码

我们要注意的有几个函数

$info = getimagesize($filename);这个函数是php内的一个函数,其主要功能是获取图像的相关信息,例如图像的宽度、高度、文件类型、MIME 类型等,简单来说就是相较于上一关的只通过文件头两个字节判断文件类型,使用你这个函数之后就更加细致的判断了文件的类型

$ext = image_type_to_extension($info[2]);这个函数和上面哪个函数搭配,上面那个函数获取了图片的相关参数,这个函数则是接收这些参数之后通过这些参数判断文件的类型

本关就是以这样的形式来判断文件类型的,所以就是上传一个图片马,只要用文件包含解析即可

pass16(图片马绕过)

直接看源码

$image_type = exif_imagetype($filename);主要是这个函数,这个函数也是php的内置函数,它的功能是判断图像文件的类型,其实也和上面两关很像就是传图片马然后执行连接

pass17(二次渲染绕过)

二次渲染指的是网站将上传的图片进行了二次的修改,图片马中的一句话木马如果在渲染范围中,那么就会将图片马渲染掉,导致一句话木马失去作用。要避免一句话木马被渲染掉就需要找到没被渲染的部分,将一句话木马插在这一部分中,要找到没被渲染的部分,可以对比渲染之后的图片和原图片。

可以先上传一张图片。将上传之后网页回显的图片保存分析

将渲染之后的图片和原图片对比,可以使用010editor

如图。蓝色部分没被渲染,直接将一句话木马插到蓝色部分

修改之后上传修改之后的图片,之后文件包含连接即可

pass18(条件竞争绕过)

程序在处理多个请求或操作时,由于并发执行,相关操作顺序设计不合理或并发处理不当,导致出现竞争条件,一些网站在判断上传文件是否合法时,是先将网站上传至服务器之后判断是否合法,若不合法则删去不合法部分,当然这一过程非常快,几乎是瞬间完成,但是绕过我们可以利用网站判断是否为合法文件的这段时间执行这个文件即可达到目的。

我们上传并执行的文件是应该执行成功之后会在网页留下应该一句话木马的文件

<?php

fputs(fopen('1.php', 'w'), '<?php @eval($_POST["456"]); ?>');

?>如图上传我们写的这个php文件,抓包反复发送请求

再抓一个访问上传文件的包,两个同时开始攻击

如果竞争成功我们就会成功执行生成一句话木马的函数这样服务器就会留下一个一句话木马,之后我们就可以通过中国木马去连接

pass19(apache解析漏洞+条件竞争绕过)

这关对比起上一关,先检查了文件后缀之后再上传到服务器,所以我们不能只用上一关的办法,我们需要加一个绕过,使得php文件能够上传到服务器

什么是apache解析漏洞:在早期版本的 Apache 中,当一个文件有多个后缀名时,Apache 会从右到左依次检查后缀名,直到找到一个它能识别的文件类型,然后按照该类型进行解析。

所以我们再php后面加上一个apache解析不了的文件后缀但是是合法的后缀即可,因为这题只是单纯对后缀进行对比判断,例如.7z这关后缀apache就无法解析,所以我们上传的文件就是1.php.7z,先抓一个上传1.php的包,再改他的后缀

再抓一个访问该文件的包

和上一关一样同时开始攻击

pass20(post传参+后缀绕过)

这关会后缀没有进行很严格的验证,可以直接加.绕过,也可以大写绕过,主要是根据windows系统的解析条件去绕过

pass21(代码审计+数组后缀绕过)

主要是理解代码

使用白名单绕过,还要进行mime验证,这关的代码是将我们上传的文件名,如果是数组就按照将数组第一位和有意义位数-1的位拼接成最终的文件名,如果不是数组就用.将文件名分割成数组,之后执行拼接操作

我们利用的漏洞是如果拼接时数组内容为空的话,web解析时会将空值删除,且空值是没有意义来执行绕过

例如上图,数组对应位置的内容分别如图所示,数组第一位是1.php,首先根据代码要先计算数组中有意义的内容有多少个,如图是3个,那么3-1=2,最后是将[0] [2]拼接,由于[2]是空值,所以最后得到的文件名就是1.php.,这里要注意数组最后一位一定要是白名单中的后缀名来通过白名单验证

$file_name = reset($file) . '.' . $file[count($file) - 1];我们上传一个一句话木马抓包一下,如图修改即可

总结

初步学习文件上传漏洞觉得有几点是实现文件上传漏洞的前提,首先是要知道网站的过滤机制,现在打靶场它有源码,但是在有源码的情况下也要看得懂源码才能读懂他的验证逻辑是什么,理解这个才能选择对应的上传绕过方式进行绕过,其次如果是在不知道源码的情况下,我们要自己进行测试,例如测试对应的黑白名单是什么,有没有禁止一些字符,搞清楚它执行的操作系统,服务器的版本等等,在没有源码的情况下,肯定要进行大量的测试,来粗略判断他的绕过逻辑,所以要有自己一套的验证行程,以上提到的对经验的要求无疑是很大的,所以在了解绕过办法之后,要大量的刷题,不然会导致有力无处使的情况,判断不出验证逻辑,就无从下手。

相关文章:

文件上传漏洞学习

什么是文件上传漏洞 文件上传漏洞指用户通过上传一个恶意的可执行文件,例如木马、病毒、webshell、恶意脚本等等在服务器中执行,配合其他工具,获得网站控制权或达到一些其他效果。 文件上传漏洞原理 由于对上传文件的格式限制不够严格&…...

【function call】大模型的hello function call

1. 所有的大模型的function call 功能就是将function 也当作输入到大模型中 2. 不同的平台或者模型调用的方式可能不一样 一个硅基流动的例子 import requests from openai import OpenAIclient = OpenAI(api_key="sk-vuffqulyakrzccyqenavdryxyamqkhemidvgaihdqmehmhlv&…...

评分的跨视图融合评分网络|文献速递-深度学习医疗AI最新文献)

CVFSNet:一种用于端到端脑梗塞溶栓治疗后改良脑梗死溶栓分级(mTICI)评分的跨视图融合评分网络|文献速递-深度学习医疗AI最新文献

Title 题目 CVFSNet: A Cross View Fusion Scoring Network for end-to-end mTICI scoring CVFSNet:一种用于端到端脑梗塞溶栓治疗后改良脑梗死溶栓分级(mTICI)评分的跨视图融合评分网络 01 文献速递介绍 中风目前是全球主要的致死原因之…...

解决 .Net 6.0 项目发布到IIS报错:HTTP Error 500.30

今天在将自己开发许久的项目上线的时候,发现 IIS 发布后请求后端老是报一个 HTTP Error 500.30 的异常,如下图所示。 后来仔细调查了一下发现是自己的程序中写了 UseStaticFiles 的依赖注入,这个的主要作用就是发布后端后,想…...

)

施磊老师基于muduo网络库的集群聊天服务器(一)

文章目录 技术栈项目需求环境安装muduo网络库安装编译错误:解决办法:移动头文件和库文件 redis和mysql安装验证mysql环境修改mysql密码Nginx--先不安装 Json介绍为什么需要json?什么是 json 序列化?常用的数据传输序列化格式?直接使用json第三方库json序列化代码演示复杂键值…...

WebStorm中Gitee账号的密码登录与令牌登录设置

1.账号密码添加 1.1安装插件 说明:安装Gitee插件 1.2点击通过账号密码登录 说明:需要Gitee账号和密码 1.3登录 说明:通过邮箱和密码登录 1.4登录成功 2.令牌登录 2.1Token登录 说明:需要Gitee生成的私人令牌进行登录。 2.2G…...

Android开发案例——简单计算器

实现计算机的简单功能 1、显示页面jsj.xml <?xml version"1.0" encoding"utf-8"?> <LinearLayout xmlns:android"http://schemas.android.com/apk/res/android"android:layout_width"match_parent"android:layout_height&…...

实现类似 “更新中” 的水平进度条按钮效果

如上图所示 activity_test3.xml <RelativeLayout xmlns:android"http://schemas.android.com/apk/res/android"xmlns:tools"http://schemas.android.com/tools"android:layout_width"match_parent"android:layout_height"match_parent…...

【QT入门到晋级】QT打动态库包及引入动态库包

前言 本篇为持续更新状态,内容包含window、Linux下打动态库包,以及引入动态库包的方式。 一、window 1、动态库打包 以百度的OCR接口调用打dll库为例,以下为qtcreator创建动态库过程: 1.1Qtcreator创建lib项目 创建成功后&…...

)

Linux:解决 yum 官方源无法使用(CentOS 7)

文章目录 一、原因二、解决方法 一、原因 CentOS 7 在 2024年 6 月 30 日结束了它的生命周期(End of Life, EOL),这意味着官方不再提供更新和支持,包括其 yum 源也将停止服务。 因此对于仍然需要使用 CentOS 7 的用户来说&#…...

软考-高项,知识点一览十八 项目绩效域

十八 项目绩效域 价值驱动的项目管理知识体系关注价值的实现,包含了 项目管理原则、绩效域、项目生命周期、过程组、10 大知识领域和价值交付系统。在整个生命周期过程中,项目管理者需要始终坚持项目管理原则,通过涵盖 10 大知识领域的项目管…...

macOS安装java

一、下载 官网Java Downloads | Oracle 安装载java8,下载对应的JDK Java Downloads | Oracle 二、双击安装 安装 完成 三、查看安装位置 打开终端窗口,执行命令: /usr/libexec/java_home -V /Library/Java/JavaVirtualMachines/jdk-1.8.jdk/Content…...

wpf ScaleTransform

在WPF中,ScaleTransform是用于实现元素缩放的核心类,属于System.Windows.Media命名空间下的变换类型。以下是其主要特性与使用方式的总结: 核心属性 缩放比例 ScaleX:水平方向缩放比例(默认1.0,即…...

开源分享!! 4款免费的数据库在线工具

无论是开发企业网站、搭建电商系统,还是做复杂的应用开发,数据库管理都是绕不开的核心环节。你是否遇到过这些问题: 在本地装了一堆数据库工具,来回切换麻烦又低效?想调试 SQL 语句,还要先配置各种环境&am…...

Mybatis-plus 主键自增值与数据库主键自增值不一致

数据库表的自增值为 100 但是在 java 项目中向数据库插入一天数据后报错: org.mybatis.spring.MyBatisSystemException: nested exception is org.apache.ibatis.reflection.ReflectionException: Could not set property id of class com.wf.dao.pojo.Article with…...

数据清洗到底在清洗什么?

在大数据时代,数据是每个企业的五星资产,被誉为“新石油”,但未经处理的数据往往参杂着大量“杂质”。这些“脏数据”不仅影响分析结果,严重的甚至误导企业决策。数据清洗作为数据预处理的关键环节,正是通过“去芜存菁…...

shell编程之正则表达式

目录 1,正则表达式的定义 2,正则表达式用途 正则表达式的常用选项及示例(grep为例): sed基本语法及常用选项: awk的基本语句及常用选项: 扩展正则表达式(egrep) 元字符总结: …...

每日一题-力扣-2537. 统计好子数组的数目 0416

LeetCode 2537. 统计好子数组的数目 问题描述 给定一个整数数组nums和一个整数k,定义"好子数组"为包含至少k对相等元素的子数组。任务是计算数组中所有"好子数组"的数量。 两个相等的元素构成一对,例如数组[1,1,1]中有3对(1,1)&am…...

遨游防爆手机:构筑煤矿安全通讯的数字护盾

在煤炭、石油、化工等危险作业场景中,安全生产始终是企业发展的生命线。面对复杂多变的生产环境,传统的通讯设备已难以满足现代工业对安全性、可靠性和智能化的严苛要求。遨游通讯作为国内领先的防爆通讯设备制造商,凭借其核心科技自主研发的…...

进程通信详解

进程间通信(IPC)详解:原理、方式与使用场景全解析 摘要 进程间通信(IPC)是操作系统中用于实现多个独立进程之间数据交换和资源协作的重要机制。本文系统地讲解了 IPC 的基本概念、设计目标和系统实现原理,…...

《What Are Step-Level Reward Models Rewarding?》全文翻译

《What Are Step-Level Reward Models Rewarding?Counterintuitive Findings from MCTS-Boosted Mathematical Reasoning》 Step-Level奖励模型到底奖励了什么?来自基于MCTS提升的数学推理的反直觉发现 摘要 Step-level奖励模型(SRMs)通过…...

windows使用docker-desktop安装milvus和可视化工具attu

这里写目录标题 docker-desktop安装docker安装milvusdocker安装milvus可视化工具attu注意点 docker-desktop安装 参考:Windows Docker 安装 docker安装milvus 参考:添加链接描述在 Docker 中运行 Milvus(Windows) docker安装m…...

?)

如何通过原型链实现方法的“重写”(Override)?

在 JavaScript 中,通过原型链实现方法的 “重写”(Override) 的核心思路是:在子类(或子对象)的原型链上定义同名方法,覆盖父类(或父对象)的方法。以下是具体实现步骤和代…...

PyTorch - Tensor 学习笔记

上层链接:PyTorch 学习笔记-CSDN博客 Tensor 初始化Tensor import torch import numpy as np# 1、直接从数据创建张量。数据类型是自动推断的 data [[1, 2],[3, 4]] x_data torch.tensor(data)torch.tensor([[2, 1, 4, 3], [1, 2, 3, 4], [4, 3, 2, 1]])输出&am…...

《协议栈的骨架:从Web请求到比特流——详解四层架构的可靠传输与流量控制》

前言 本篇博客将详细介绍网络原理(细~~~) 💖 个人主页:熬夜写代码的小蔡 🖥 文章专栏 若有问题 评论区见 🎉欢迎大家点赞👍收藏⭐文章 一.应用层 这里的应用层只是个开头&a…...

软考 系统架构设计师系列知识点 —— 设计模式之创建者模式

本文内容参考: 软考 系统架构设计师系列知识点之设计模式(2)_系统架构设计师中考设计模式吗-CSDN博客 创建者模式_百度百科 建造者模式_百度百科 https://zhuanlan.zhihu.com/p/551870461 特此致谢! Builder Pattern…...

oracle判断同表同条件查出两条数据,根据长短判断差异

目标:同一个物料,账套不同,排查同料号有差异的规格名称 在Oracle数据库中,如果你想查询同一张表中两条数据某个字段的长度不同的情况,你可以使用JOIN语句或者窗口函数(如ROW_NUMBER()、RANK()、DENSE_RANK…...

咋用fliki的AI生成各类视频?AI生成视频教程

最近想制作视频,多方考查了决定用fliki,于是订阅了一年试试,这个AI生成的视频效果来看真是不错,感兴趣的自己官网注册个账号体验一下就知道了。 fliki官网 Fliki生成视频教程 创建账户并登录 首先,访问fliki官网并注…...

【STM32-代码】

STM32-代码 ■ printf() 输出到uart1■■■ ■ printf() 输出到uart1 static UART_HandleTypeDef * g_HDebugUART &huart1;int fputc(int c, FILE *f) {(void)f;HAL_UART_Transmit(g_HDebugUART, (const uint8_t *)&c, 1, DEBUG_UART_TIMEOUT);return c; }int fgetc…...

用cursor三个小时复刻高德地图的足迹地图

用cursor三个小时复刻了高德地图的足迹地图,当然,是“低配”版的。 1、首先要初始化,提出一个需求,让它自由发挥 运行之后发现它报错了,原因出在这行代码,“https://cdn.jsdelivr.net/npm/echarts5,4.3/…...

Git分支管理与工作流实践

Git分支管理与工作流实践 一、Git分支规范与核心原则 主分支(master/main) 核心作用:存储生产环境代码,永远保持稳定且可直接发布。禁止直接在此分支开发。操作规范:仅通过合并release或hotfix分支更新,合…...

python面试总结

目录 Python基础 1、python及其特点 2、动态类型和静态类型? 3、变量命名规则是什么? 4、基本数据类型有哪些? 5、Python 中字典? 6、集合set是什么?有什么特点? 7、python的字符串格式化 函数 1…...

基于骨骼识别的危险动作报警系统设计与实现

基于骨骼识别的危险动作报警系统设计与实现 基于骨骼识别的危险动作报警分析系统 【包含内容】 【一】项目提供完整源代码及详细注释 【二】系统设计思路与实现说明 【三】基于骨骼识别算法的实时危险行为预警方案 【技术栈】 ①:系统环境:Windows 10…...

开发)

HarmonyOS 5.0应用开发——五子棋游戏(鸿蒙版)开发

【高心星出品】 文章目录 五子棋游戏(鸿蒙版)开发运行效果开发步骤项目结构核心代码棋盘组件:游戏逻辑处理:主页面: 五子棋游戏(鸿蒙版)开发 五子棋是一款传统的两人策略型棋类游戏࿰…...

避坑,app 播放器media:MediaElement paly报错

System.Runtime.InteropServices.COMException HResult=0x8001010E Message= Source=WinRT.Runtime StackTrace: 在 WinRT.ExceptionHelpers.<ThrowExceptionForHR>g__Throw|38_0(Int32 hr) 在 ABI.Microsoft.UI.Xaml.Controls.IMediaPlayerElementMethods.get_MediaPlay…...

STM32单片机入门学习——第38节: [11-3] 软件SPI读写W25Q64

写这个文章是用来学习的,记录一下我的学习过程。希望我能一直坚持下去,我只是一个小白,只是想好好学习,我知道这会很难,但我还是想去做! 本文写于:2025.04.16 STM32开发板学习——第一节: [1-1]课程简介 前言开发板说明引用解答和…...

)

使用阿里云创建公司官网(使用wordpress)

安装 LNMP 不通的lnmp版本 https://lnmp.org/download.html wget http://soft.vpser.net/lnmp/lnmp2.1.tar.gz -cO lnmp2.1.tar.gztar zxf lnmp2.1.tar.gz && cd lnmp2.1 && ./install.sh lnmp数据库选5.7 选好数据库,会让你设置数据库 root 用户…...

Python程序结构深度解析:顺序结构与对象布尔值的底层逻辑与应用

一、程序结构的三大基石 在计算机科学领域,任何复杂的算法都可以分解为顺序结构、选择结构和循环结构这三种基本结构的组合。这种结构化编程思想由计算机科学家Bhm和Jacopini在1966年首次提出,至今仍是现代编程语言设计的核心原则。 1.1 顺序结构的本质…...

【系统搭建】Ubuntu系统两节点间SSH免密配置

SSH免密配置是MPI分布式、DPDK通信等集群节点间通信的基础配置 1. 安装SSH服务端(所有节点执行) Ubuntu 默认只安装 SSH 客户端(openssh-client),未安装服务端(openssh-server),需要手动安装并…...

美信监控易:揭秘高效数据采集和数据分析双引擎

在当今复杂多变的运维环境中,一款强大的运维管理软件对于保障企业的IT系统稳定运行至关重要。北京美信时代的美信监控易运维管理软件,凭借其卓越的数据分析双引擎,成为了众多运维团队的首选。 首先,美信监控易的数据采集引擎展现出…...

基于STM32+FPGA的地震数据采集器软件设计,支持RK3568+FPGA平台

0 引言 地震观测是地球物理观测的重点,是地震学和 地球物理学发展的基础 [1] 。地震数据采集器主要功 能是将地震计采集的地震波模拟信号转换为数字信 号并进行记录或传输 [2] ,为地震学提供大量的基础 数据。本文将介绍基FPGAARM的地震数据采集器软…...

)

NO.95十六届蓝桥杯备战|图论基础-单源最短路|负环|BF判断负环|SPFA判断负环|邮递员送信|采购特价产品|拉近距离|最短路计数(C++)

P3385 【模板】负环 - 洛谷 如果图中存在负环,那么有可能不存在最短路。 BF算法判断负环 执⾏n轮松弛操作,如果第n轮还存在松弛操作,那么就有负环。 #include <bits/stdc.h> using namespace std;const int N 2e3 10, M 3e3 1…...

Linux 网络管理深度指南:从基础到高阶的网卡、端口与路由实战

一、网卡管理:构建网络连接的基石 1.1 现代网络工具链解析 在当代Linux系统中,iproute2套件已全面取代传统的net-tools,其优势体现在: 推荐组合命令: ip -c addr show | grep "inet " # 彩色显示有效IP…...

《重构全球贸易体系用户指南》解读

文章目录 背景核心矛盾与理论框架美元的“特里芬难题”核心矛盾目标理论框架 政策工具箱的协同运作机制关税体系的精准打击汇率政策的混合干预安全工具的复合运用 实施路径与全球秩序重构阶段性目标 风险传导与反制效应内部失衡加剧外部反制升级系统性风险 范式突破与理论再思考…...

stateflow中的函数

最近开始使用STATEFLOW,感觉功能比较强大,在嵌入式的应用中应该缺少不了,先将用到的仔细总结一下。还有一点,积极拥抱ai,学会使用AI的强大功能来学习。 在 Stateflow 中,不同类型的函数和状态适用于不同的建模需求。以下是 图形函数(Graphical Function)、Simulink 函…...

41.[前端开发-JavaScript高级]Day06-原型关系图-ES6类的使用-ES6转ES5

JavaScript ES6实现继承 1 原型继承关系图 原型继承关系 创建对象的内存表现 2 class方式定义类 认识class定义类 <!DOCTYPE html> <html lang"en"> <head><meta charset"UTF-8"><meta http-equiv"X-UA-Compatible&qu…...

Widget)

Flutter学习四:Flutter开发基础(一)Widget

Widget 简介 0 引言 本文是对 Flutter Widget 相关知识的学习和总结。 1 Widget 概念 1.1 Widget 基础 Widget 字面意思:控件、组件、部件、微件、插件、小工具widget 的功能是"描述一个UI元素的配置信息",所谓的配置信息就是 Widget 接收…...

- 优化知识库pdf文档的识别)

Dify智能体平台源码二次开发笔记(6) - 优化知识库pdf文档的识别

目录 前言 新增PdfNewExtractor类 替换ExtractProcessor类 最终结果 前言 dify的1.1.3版本知识库pdf解析实现使用pypdfium2提取文本,主要存在以下问题: 1. 文本提取能力有限,对表格和图片支持不足 2. 缺乏专门的中文处理优化 3. 没有文档结…...

【LaTeX】公式图表进阶操作

公式 解决不认识的符号 查资料:1)知道符号样子;2)知道符号含义 放大版括号 用来括住存在分式的式子,或者用来括住内部由有很多括号的式子。用法是在左右括号[]分别加上\left和\right \[ J_r\dfrac{i \hbar}{2m} \l…...

第二阶段:数据结构与函数

模块4:常用数据结构 (Organizing Lots of Data) 在前面的模块中,我们学习了如何使用变量来存储单个数据,比如一个数字、一个名字或一个布尔值。但很多时候,我们需要处理一组相关的数据,比如班级里所有学生的名字、一本…...