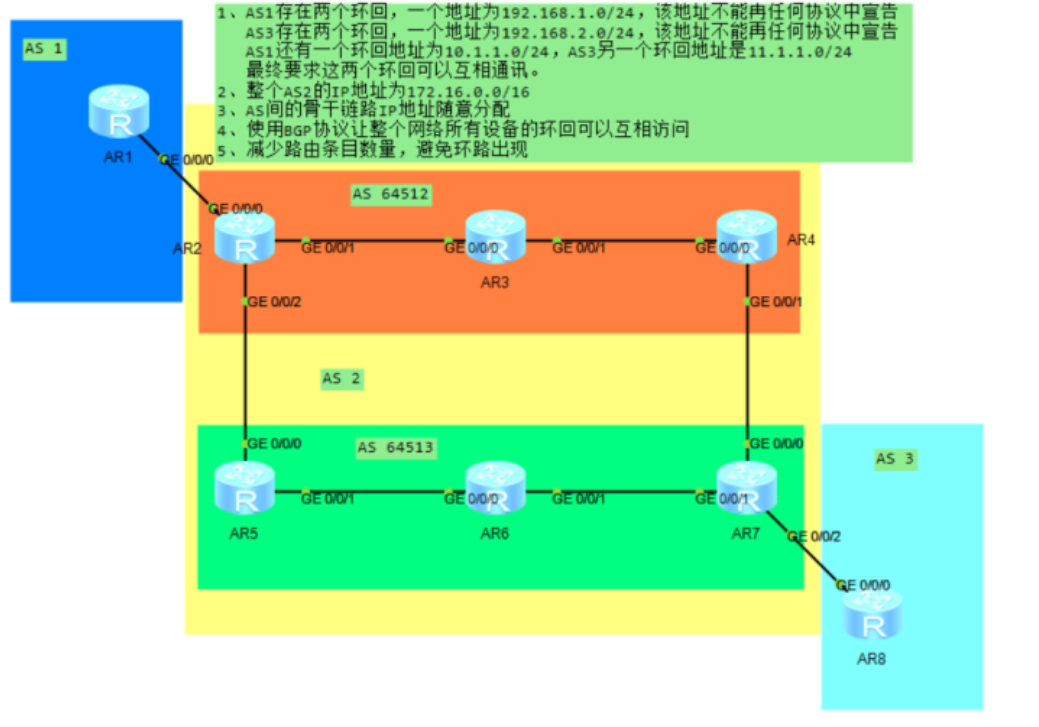

BGP联邦+反射器实验

一、实验拓扑

二、IP规划

骨干:

172.16.0.0/30 ---- R2-R3

172.16.0.4/30 ---- R3-R4

172.16.0.8/30 ---- R4-R7

172.16.0.12/30 ---- R6-R7

172.16.0.16/30 ---- R5-R6

172.16.0.20/30 ---- R2-R5

非骨干:

172.16.2.0/24 ---- R2的环回

2.2.2.2/32

172.16.3.0/24 ---- R3的环回

3.3.3.3/32

172.16.4.0/24 ---- R4的环回

4.4.4.4/32

172.16.5.0/24 ---- R5的环回

5.5.5.5/32

172.16.6.0/24 ---- R6的环回

6.6.6.6/32

172.16.7.0/24 ---- R7的环回

7.7.7.7/32

12.0.0.0/24 ----- R1-R2(AS 1-AS 2)

78.0.0.0/24 ----- R7-R8(AS 2-AS 3)

三、基础配置

[r1]interface GigabitEthernet 0/0/0

[r1-GigabitEthernet0/0/0]ip address 12.0.0.1 24

[r1-GigabitEthernet0/0/0]int l 0

[r1-LoopBack0]ip add 192.168.1.1 24

[r1-LoopBack0]int l 1

[r1-LoopBack1]ip add 10.1.1.1 24

[r2]int g 0/0/0

[r2-GigabitEthernet0/0/0]ip add 12.0.0.2 24

[r2-GigabitEthernet0/0/0]int g 0/0/1

[r2-GigabitEthernet0/0/1]ip add 172.16.0.1 30

[r2-GigabitEthernet0/0/1]int g 0/0/2

[r2-GigabitEthernet0/0/2]ip add 172.16.0.21 30

[r2-GigabitEthernet0/0/2]int l 0

[r2-LoopBack0]ip add 2.2.2.2 32

[r2-LoopBack0]int l 1

[r2-LoopBack1]ip add 172.16.2.1 24

[r3]int g 0/0/0

[r3-GigabitEthernet0/0/0]ip add 172.16.0.2 30

[r3-GigabitEthernet0/0/0]int g 0/0/1

[r3-GigabitEthernet0/0/1]ip add 172.16.0.5 30

[r3-LoopBack1]int l 0

[r3-LoopBack0]ip add 3.3.3.3 32

[r3-LoopBack0]int l 1

[r3-LoopBack1]ip add 172.16.3.1 24

[r4]int g 0/0/0

[r4-GigabitEthernet0/0/0]ip add 172.16.0.6 30

[r4-GigabitEthernet0/0/0]int g 0/0/1

[r4-GigabitEthernet0/0/1]ip add 172.16.0.9 30

[r4-GigabitEthernet0/0/1]int l 0

[r4-LoopBack0]ip add 4.4.4.4 32

[r4-LoopBack0]int l 1

[r4-LoopBack1]ip add 172.16.4.1 24

[r5]int g 0/0/0

[r5-GigabitEthernet0/0/0]ip add 172.16.0.22 30

[r5-GigabitEthernet0/0/0]int g 0/0/1

[r5-GigabitEthernet0/0/1]ip add 172.16.0.17 30

[r5-GigabitEthernet0/0/1]int l 0

[r5-LoopBack0]ip add 5.5.5.5 32

[r5-LoopBack0]int l 1

[r5-LoopBack1]ip add 172.16.5.1 24

[r6]int g 0/0/0

[r6-GigabitEthernet0/0/0]ip add 172.16.0.18 30

[r6-GigabitEthernet0/0/0]int g 0/0/1

[r6-GigabitEthernet0/0/1]ip add 172.16.0.13 30

[r6-GigabitEthernet0/0/1]int l 0

[r6-LoopBack0]ip add 6.6.6.6 32

[r6-LoopBack0]int l 1

[r6-LoopBack1]ip add 172.16.6.1 24

[r7]int g 0/0/0

[r7-GigabitEthernet0/0/0]ip add 172.16.0.14 30

[r7-GigabitEthernet0/0/0]int g 0/0/1

[r7-GigabitEthernet0/0/1]ip add 172.16.0.10 30

[r7-GigabitEthernet0/0/1]int g 0/0/2

[r7-GigabitEthernet0/0/2]ip add 78.0.0.7 24

[r7-GigabitEthernet0/0/2]int l 0

[r7-LoopBack0]ip add 7.7.7.7 32

[r7-LoopBack0]int l 1

[r7-LoopBack1]ip add 172.16.7.1 24

[r8]int g 0/0/0

[r8-GigabitEthernet0/0/0]ip add 78.0.0.8 24

[r8-GigabitEthernet0/0/0]int l 0

[r8-LoopBack0]ip add 11.1.1.1 24

[r8-LoopBack0]int l 1

[r8-LoopBack1]ip add 192.168.2.1 24

2.OSPF配置

[r2]ospf 1 router-id 2.2.2.2

[r2-ospf-1]area 0

[r2-ospf-1-area-0.0.0.0]network 172.16.0.0 0.0.0.255

[r2-ospf-1-area-0.0.0.0]network 2.2.2.2 0.0.0.0[r3]ospf 1 router-id 3.3.3.3

[r3-ospf-1]area 0

[r3-ospf-1-area-0.0.0.0]network 172.16.0.0 0.0.0.255

[r3-ospf-1-area-0.0.0.0]network 3.3.3.3 0.0.0.0[r4]ospf 1 router-id 4.4.4.4

[r4-ospf-1]area 0

[r4-ospf-1-area-0.0.0.0]network 172.16.0.0 0.0.0.255

[r4-ospf-1-area-0.0.0.0]network 4.4.4.4 0.0.0.0[r5]ospf 1 router-id 5.5.5.5

[r5-ospf-1]area 0

[r5-ospf-1-area-0.0.0.0]network 172.16.0.0 0.0.0.255

[r5-ospf-1-area-0.0.0.0]network 5.5.5.5 0.0.0.0[r6]ospf 1 router-id 6.6.6.6

[r6-ospf-1]area 0

[r6-ospf-1-area-0.0.0.0]network 172.16.0.0 0.0.0.255

[r6-ospf-1-area-0.0.0.0]network 6.6.6.6 0.0.0.0[r7]ospf 1 router-id 7.7.7.7

[r7-ospf-1]area 0

[r7-ospf-1-area-0.0.0.0]network 172.16.0.0 0.0.0.255

[r7-ospf-1-area-0.0.0.0]network 7.7.7.7 0.0.0.0

四、BGP实验配置

1、AS 1区域与联邦AS 2区域间建立EBGP对等体关系:

[r1]bgp 1

[r1-bgp]router-id 1.1.1.1

[r1-bgp]peer 12.0.0.2 as-number 2[r2]bgp 64512

[r2-bgp]router-id 2.2.2.2

[r2-bgp]confederation id 2

[r2-bgp]peer 12.0.0.1 as-number 1

2、联邦AS 2区域与AS 3区域间建立EBGP对等体关系:

[r7]bgp 64513

[r7-bgp]router-id 7.7.7.7

[r7-bgp]confederation id 2

[r7-bgp]peer 78.0.0.8 as-number 3[r8]bgp 3

[r8-bgp]router-id 8.8.8.8

[r8-bgp]peer 78.0.0.7 as-number 23、AS 64512成员间建立IBGP对等体关系:

[r2-bgp]peer 3.3.3.3 as-number 64512

[r2-bgp]peer 3.3.3.3 connect-interface LoopBack 0

[r2-bgp]peer 3.3.3.3 next-hop-local[r3]bgp 64512

[r3-bgp]router-id 3.3.3.3

[r3-bgp]confederation id 2

[r3-bgp]peer 2.2.2.2 as-number 64512

[r3-bgp]peer 2.2.2.2 connect-interface LoopBack 0

[r3-bgp]peer 4.4.4.4 as-number 64512

[r3-bgp]peer 4.4.4.4 connect-interface LoopBack 0[r4]bgp 64512

[r4-bgp]router-id 4.4.4.4

[r4-bgp]confederation id 2

[r4-bgp]peer 3.3.3.3 as-number 64512

[r4-bgp]peer 3.3.3.3 connect-interface LoopBack 0

4、AS 64513成员间建立IBGP对等体关系:

[r5]bgp 64513

[r5-bgp]router-id 5.5.5.5

[r5-bgp]confederation id 2

[r5-bgp]peer 6.6.6.6 as-number 64513

[r5-bgp]peer 6.6.6.6 connect-interface LoopBack 0[r6]bgp 64513

[r6-bgp]router-id 6.6.6.6

[r6-bgp]confederation id 2

[r6-bgp]peer 5.5.5.5 as-number 64513

[r6-bgp]peer 5.5.5.5 connect-interface LoopBack 0

[r6-bgp]peer 7.7.7.7 as-number 64513

[r6-bgp]peer 7.7.7.7 connect-interface LoopBack 0[r7-bgp]peer 6.6.6.6 as-number 64513

[r7-bgp]peer 6.6.6.6 connect-interface LoopBack 0

[r7-bgp]peer 6.6.6.6 next-hop-local5、AS 64512区域与AS 64513区域间建立EBGP对等体关系:

[r2-bgp]confederation peer-as 64513

[r2-bgp]peer 5.5.5.5 as-number 64513

[r2-bgp]peer 5.5.5.5 connect-interface LoopBack 0

[r2-bgp]peer 5.5.5.5 ebgp-max-hop [r5-bgp]confederation peer-as 64512

[r5-bgp]peer 2.2.2.2 as-number 64512

[r5-bgp]peer 2.2.2.2 connect-interface LoopBack 0

[r5-bgp]peer 2.2.2.2 ebgp-max-hop [r4]bgp 64512

[r4-bgp]confederation peer-as 64513

[r4-bgp]peer 7.7.7.7 as-number 64513

[r4-bgp]peer 7.7.7.7 connect-interface LoopBack 0

[r4-bgp]peer 7.7.7.7 ebgp-max-hop[r7]bgp 64513

[r7-bgp]confederation peer-as 64512

[r7-bgp]peer 4.4.4.4 as-number 64512

[r7-bgp]peer 4.4.4.4 connect-interface LoopBack 0

[r7-bgp]peer 4.4.4.4 ebgp-max-hop6、将R3、R6设置成发射器

[r3-bgp]peer 2.2.2.2 reflect-client

[r3-bgp]peer 4.4.4.4 reflect-client [r6-bgp]peer 5.5.5.5 reflect-client

[r6-bgp]peer 7.7.7.7 reflect-client7、network命令发布,防环

[r1-bgp]network 10.1.1.0 24

[r8-bgp]network 11.1.1.0 24[r2]ip route-static 172.16.0.0 16 NULL 0

[r2-bgp]network 172.16.0.0 16[r7]ip route-static 172.16.0.0 16 NULL 0

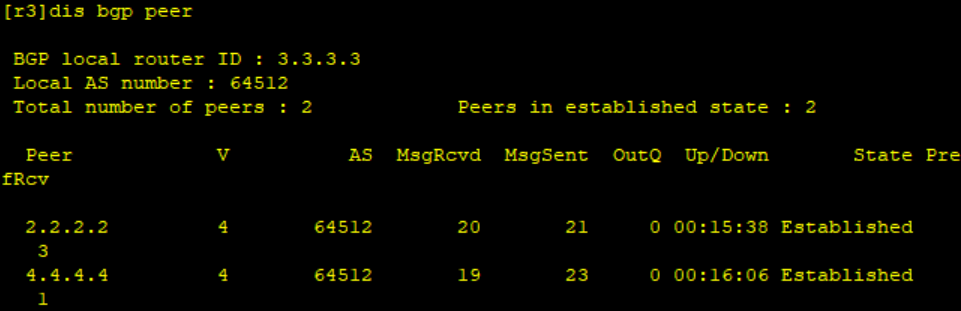

[r7-bgp]network 172.16.0.0 168、查看BGP邻居:

9、查看BGP路由表

10、创建VPN隧道

10、创建VPN隧道

[R1]interface Tunnel 0/0/0

[R1-Tunnel0/0/0]ip ad 192.168.3.1 24

[R1-Tunnel0/0/0]tunnel-protocol gre

[R1-Tunnel0/0/0]source 10.1.1.1

[R1-Tunnel0/0/0]description 11.1.1.1[R8]int Tunnel 0/0/0

[R8-Tunnel0/0/0]ip ad 192.168.3.2 24

[R8-Tunnel0/0/0]tunnel-protocol gre

[R8-Tunnel0/0/0]source 11.1.1.1

[R8-Tunnel0/0/0]description 10.1.1.1[R1]ip route-static 192.168.2.0 24 192.168.3.2[R8]ip route-static 192.168.1.0 24 192.168.3.1五、测试

相关文章:

BGP联邦+反射器实验

一、实验拓扑 二、IP规划 骨干: 172.16.0.0/30 ---- R2-R3 172.16.0.4/30 ---- R3-R4 172.16.0.8/30 ---- R4-R7 172.16.0.12/30 ---- R6-R7 172.16.0.16/30 ---- R5-R6 172.16.0.20/30 ---- R2-R5 非骨干: 172.16.2.0/24 ---- R2的环回 2.2.2.2/32 17…...

3天云南旅游规划

云南的主要旅游城市和景点。昆明作为云南的省会,拥有丰富的自然景观和适合短途游玩的地方。 第一天可以安排在昆明市内和周边,方便游玩。 第二天,可以考虑去大理,这是云南的著名旅游城市,距离昆明大约2小时的车程。大理…...

SCDN能够运用在物联网加速当中吗?

在当今的科技化时代当中,物联网已经广泛渗透在各个领域行业当中,随着物联网规模的不断扩大,数据信息的传输速度和网络稳定性成为企业需要重视的两点因素,而SCDN也成为安全内容分发网络作为一种融合了内容加速和安全防护的技术&…...

Go语言八股之Mysql基础详解

💝💝💝欢迎来到我的博客,很高兴能够在这里和您见面!希望您在这里可以感受到一份轻松愉快的氛围,不仅可以获得有趣的内容和知识,也可以畅所欲言、分享您的想法和见解。 非常期待和您一起在这个小…...

计算机视觉----基础概念、卷积

一、概述 1.计算机视觉的定义 计算机视觉(Computer Vision)是一个跨学科的研究领域,主要涉及如何使计算机能够通过处理和理解数字图像或视频来自动进行有意义的分析和决策。其目标是使计算机能够从视觉数据中获取高层次的理解,类似于人类的视觉处理能力。 具体来说,计算机…...

Problem E: List练习

1.题目描述 运用List完成下面的要求: 1) 创建一个List,在List中增加三个工人,基本信息如下: 姓名 年龄 工资 Tom 18 3000 Peter 25 3500 Mark 22 3200 2) 插入一个工人,信息为:姓名:Robert࿰…...

12-串口外设

一、串口外设的基本概述 1、基本定义 串口通信,通过在通信双方之间以比特位(bit)的形式逐一发送或接收数据,实现了信息的有效传递。其通信方式不仅简单可靠,而且成本很低。 2、stm32的串口 下面是两个MCU的数据交互&…...

)

C++(2)

二、面向对象基础 1. 类与对象 1.1 核心概念 类(Class) 定义:抽象描述具有共同特征和行为的对象模板本质:代码复用的蓝图,定义数据(属性)与操作(行为࿰…...

GMT之Bash语言使用

GMT的操作有自己的逻辑和“命令”,但GMT是可以用Bash语言控制的,所以常常以.sh为后缀写GMT程序。 GMT程序运行步骤如下: 采用cd ,定位到指定文件夹;以sh ***.sh运行GMT,得到结果。 另外,遇到…...

半成品的开源双系统VLA模型,OpenHelix-发表于2025.5.6

半成品的开源双系统VLA模型,OpenHelix https://openhelix-robot.github.io/ 0. 摘要 随着OpenVLA的开源,VLA如何部署到真实的机器人上获得了越来越多的关注,各界人士也都开始尝试解决OpenVLA的效率问题,双系统方案是其中一个非…...

fiftyone-dataset使用基础

1.创建dataset 将dataset写入数据库时,对于已有的dataset name会报错: 解决方法:指定覆盖写 添加参数overwriteTrue, 默认为False # 在写入数据集时,指定overwriteTrue,表示当dataset_name在数据库中已存在时&#…...

Java Object类、Final、注解、设计模式、抽象类、接口、内部类)

(1-4)Java Object类、Final、注解、设计模式、抽象类、接口、内部类

目录 1. Object类 1.1 equals 1.2 toString() 2.final关键字 3.注解 4. 设计模式 4.1 单例模式 4.1.1 饿汉式 4.1.3 饿汉式 VS 懒汉式 5. 抽象类&抽象方法 6. 接口 1. Object类 1.1 equals 重写Object 的equals方法,两种实现方式…...

强力巨彩谷亚推出专业智慧显示屏,满足多元场景需求

LED显示屏作为信息传播与视觉展示的关键载体,其性能和品质的提升备受关注。为响应市场对高品质显示的迫切需求,强力巨彩旗下专业智慧显示高端品牌谷亚G-ART,携多款行业领先水平的LED显示屏产品亮相,为用户带来专业、高效且节能的显…...

基于Spring AI与Hugging Face TGI构建高效聊天应用:从配置到实践全解析

基于Spring AI与Hugging Face TGI构建高效聊天应用:从配置到实践全解析 前言 在人工智能技术蓬勃发展的当下,大语言模型(LLM)的应用场景日益丰富。如何快速将 Hugging Face 生态中的强大模型部署为可通过 API 访问的服务&#x…...

MySQL视图:虚拟表的强大功能与应用实践

在数据库管理系统中,视图(View)是一种极其重要却常被忽视的功能。作为MySQL数据库的核心特性之一,视图为开发者和数据库管理员提供了数据抽象、安全控制和查询简化的强大工具。本文将全面探讨MySQL视图的概念、工作原理、创建与管理方法,以及…...

)

matlab插值方法(简短)

在MATLAB中,可以使用interp1函数快速实现插值。以下代码展示了如何使用spline插值方法对给定数据进行插值: x1 [23,56]; y1 [23,56]; X 23:1:56*4; Y interp1(x1,y1,X,spline);% linear、 spline其中,x1和y1是已知数据点,X是…...

【拥抱AI】Deer-Flow字节跳动开源的多智能体深度研究框架

最近发现一款可以对标甚至可能超越GPT-Researcher的AI深度研究应用,Deer-Flow(Deep Exploration and Efficient Research Flow)作为字节跳动近期开源的重量级项目,正以其模块化、灵活性和人机协同能力引发广泛关注。该项目基于 La…...

基于开源AI大模型与S2B2C生态的个人品牌优势挖掘与标签重构研究

摘要:在数字文明时代,个人品牌塑造已从传统经验驱动转向数据智能驱动。本文以开源AI大模型、AI智能名片与S2B2C商城小程序源码为技术载体,提出"社会评价-数据验证-标签重构"的三维分析框架。通过实证研究发现,结合第三方…...

2025年PMP 学习十二 第9章 项目资源管理

2025年PMP 学习十二 第9章 项目资源管理 序号过程过程组1规划资源管理规划2估算活动资源规划3获取资源执行4建设团队执行5管理团队执行6控制资源监控 项目资源管理,包括实物资源和团队资源。 文章目录 2025年PMP 学习十二 第9章 项目资源管理项目团队和 项目管理团…...

AI生成功能测试文档|测试文档

AI生成功能测试文档:链接直达 计算机功能测试文档撰写教程 链接直达:生成功能测试文档工具 一、文档概述 (一)文档目的 明确计算机功能测试的流程、方法和标准,确保测试的有效性和可靠性,为软件的质量评…...

:logging模块)

Python 常用模块(八):logging模块

目录 一、引言:日志模块在项目开发中的重要性二、从 Django 日志配置看 Logging 模块的核心组成三、logging模块核心组件详解3.1 记录器Logger3.2 级别Level3.3 根记录器使用3.4 处理器Handler3.5 格式化器Formatter3.6 日志流3.7 日志示例 四、日志模块总结 一、引…...

入门OpenTelemetry——可观测性与链路追踪介绍

可观测性 什么是可观测性 可观察性(Observability)是从外部输出知识中推断所获得,可理解为衡量一个系统内部状态的方法。可观测性是一种能力,它能帮助你回答系统内部发生了什么——无需事先定义每种可能的故障或状态。系统的可观…...

c#队列及其操作

可以用数组、链表实现队列,大致与栈相似,简要介绍下队列实现吧。值得注意的是循环队列判空判满操作,在用链表实现时需要额外思考下出入队列条件。 设计头文件 #ifndef ARRAY_QUEUE_H #define ARRAY_QUEUE_H#include <stdbool.h> #incl…...

)

【Linux C/C++开发】轻量级关系型数据库SQLite开发(包含性能测试代码)

前言 之前的文件分享过基于内存的STL缓存、环形缓冲区,以及基于文件的队列缓存mqueue、hash存储、向量库annoy存储,这两种属于比较原始且高效的方式。 那么,有没有高级且高效的方式呢。有的,从数据角度上看,࿰…...

】)

77. 组合【 力扣(LeetCode) 】

文章目录 零、原题链接一、题目描述二、测试用例三、解题思路四、参考代码 零、原题链接 77. 组合 一、题目描述 给定两个整数 n 和 k,返回范围 [1, n] 中所有可能的 k 个数的组合。 你可以按 任何顺序 返回答案。 二、测试用例 示例 1: 输入&…...

)

GpuGeek全栈AI开发实战:从零构建企业级大模型生产管线(附完整案例)

目录 背景一、算力困境:AI开发者的「三重诅咒」1.1 硬件成本黑洞1.2 资源调度失衡1.3 环境部署陷阱 二、三大核心技术突破GpuGeek的破局方案2.1 分时切片调度引擎(Time-Slicing Scheduler)2.2 异构计算融合架构2.3 AI资产自动化…...

(技巧)(计数;双指针))

LeetCode 热题 100_颜色分类(98_75_中等_C++)(技巧)(计数;双指针)

LeetCode 热题 100_颜色分类(98_75_中等_C) 题目描述:输入输出样例:题解:解题思路:思路一(计数):思路二(双指针): 代码实现代码实现&a…...

【前端】:单 HTML 去除 Word 批注

在现代办公中,.docx 文件常用于文档编辑,但其中的批注(注释)有时需要在分享或归档前被去除。本文将从原理出发,深入剖析如何在纯前端环境下实现对 .docx 文件注释的移除,并提供完整的实现源码。最后&#x…...

TTS-Web-Vue系列:Vue3实现内嵌iframe文档显示功能

🖼️ 本文是TTS-Web-Vue系列的新篇章,重点介绍如何在Vue3项目中优雅地实现内嵌iframe功能,用于加载外部文档内容。通过Vue3的响应式系统和组件化设计,我们实现了一个功能完善、用户体验友好的文档嵌入方案,包括加载状态…...

AWS CloudTrail日志跟踪启用

问题 启用日志管理。 步骤 审计界面,如下图: 点击创建跟踪,AWS云就会记录AWS账号在云中的操作。...

PHP 编程:现代 Web 开发的基石与演进

引言 PHP(Hypertext Preprocessor)自1995年诞生以来,已成为全球最流行的服务器端脚本语言之一。尽管近年来Node.js、Python等语言在特定领域崭露头角,但PHP仍占据着超过78%的网站市场份额(W3Techs数据)。本…...

NAT/代理服务器/内网穿透

目录 一 NAT技术 二 内网穿透/内网打洞 三 代理服务器 一 NAT技术 跨网络传输的时候,私网不能直接访问公网,就引入了NAT能讲私网转换为公网进行访问,主要解决IPv4(2^32)地址不足的问题。 1. NAT原理 当某个内网想访问公网,就必…...

[已解决] VS Code / Cursor / Trae 的 PowerShell 终端 conda activate 进不去环境的常见问题

背景 PS C:\Users\Lenovo\WPSDrive\669715199_3\WPS云盘\课程\研一\ROAS5700 Robot Motion Planning and Control\Final\LaTex报告\final-v1> conda activate mpPS C:\Users\Lenovo\WPSDrive\669715199_3\WPS云盘\课程\研一\ROAS5700 Robot Motion Planning and Control\Fin…...

Kuka AI音乐AI音乐开发「人声伴奏分离」 —— 「Kuka Api系列|中文咬字清晰|AI音乐API」第6篇

导读 今天我们来了解一下 Kuka API 的人声与伴奏分离功能。 所谓“人声伴奏分离”,顾名思义,就是将一段完整的音频拆分为两个独立的轨道:一个是人声部分,另一个是伴奏(乐器)部分。 这个功能在音乐创作和…...

深度伪造对知识产权保护的新挑战与应对之策

首席数据官高鹏律师团队 在科技的飞速发展带来了诸多便利的同时,也引发了一系列复杂的法律问题,其中深度伪造技术对知识产权保护的冲击尤为显著,亟待引起广泛关注与深入探讨。 深度伪造,简单来说,是借助先进的人工智…...

【嵌入式开发-软件定时器】

嵌入式开发-软件定时器 ■ 1.■ 2.■ 3.■ 4. ■ 1. ■ 2. ■ 3. ■ 4....

3天重庆和成都旅游规划

重庆和成都都是大城市,各自都有丰富的旅游资源。如果要在三天内两头都游览,可能需要合理安排时间,确保既能体验到重庆的特色,又能在成都游览主要景点。然而,考虑到交通时间,如果从重庆到成都需要一定的时间…...

JAVA中的文件操作

文章目录 一、文件认识(一)文件的分类(二)目录结构 二、文件操作(一)File类1.属性2.构造方法3.方法 (二)File类的具体使用1.文件路径的查看2.文件的基本操作(1࿰…...

深度解析网闸策略:构建坚固的网络安全防线

深度解析网闸策略:构建坚固的网络安全防线 在数字化浪潮中,网络安全已成为企业、机构乃至国家稳定发展的关键要素。随着网络攻击手段日益复杂多样,传统的网络安全防护措施难以满足日益增长的安全需求。网闸作为一种先进的网络安全设备&#x…...

【Rust trait特质】如何在Rust中使用trait特质,全面解析与应用实战

✨✨ 欢迎大家来到景天科技苑✨✨ 🎈🎈 养成好习惯,先赞后看哦~🎈🎈 🏆 作者简介:景天科技苑 🏆《头衔》:大厂架构师,华为云开发者社区专家博主,…...

滑动窗口算法笔记

力扣209 题目分析:想象一个窗口遍历着这个数组,不断扩大右边界,让r。往窗口中添加数字: 此时我们找到了这个窗口,它的和满足了大于等于target的条件,题目让我求最短的,那么我们就尝试来缩短它&…...

Problem A: 歌手打分

1.题目描述 在歌唱比赛中,共有10位评委进行打分,在计算歌手得分时,去掉一个最高分,去掉一个最低分,然后剩余的8位评委的分数进行平均,就是该选手的最终得分。输入每个评委的评分,求某选手的得分…...

容器安全-核心概述

文章摘要 本文探讨了容器安全的四个核心类别,包括环境基础设施安全、镜像安全、运行时安全和生态安全。尽管 EDR 能提供主机安全层面的部分防护,但无法覆盖容器的镜像安全和生态安全。容器的镜像安全和生态安全问题,如镜像漏洞、恶意镜像、容…...

Golang实践录:在go中使用curl实现https请求

之前曾经在一个 golang 工程调用 libcur 实现 https的请求,当前自测是通过的。后来迁移到另一个小系统出现段错误,于是对该模块代码改造,并再次自测。 问题提出 大约2年前,在某golang项目使用libcurl进行https请求(参…...

nvrtc环境依赖

一 下载 1.1 添加nvidia的源(不同于pypi) pip install nvidia-pyindex 1.2 pip dowload 执行 pip download nvidia-cuda-runtime nvidia-cuda-python 会发现文件夹多了以下几个文件 而需要安装的则只有红框的三个文件, 二 安装 对红框的…...

【计算机视觉】OpenCV实战项目:GraspPicture 项目深度解析:基于图像分割的抓取点检测系统

GraspPicture 项目深度解析:基于图像分割的抓取点检测系统 一、项目概述项目特点 二、项目运行方式与执行步骤(一)环境准备(二)项目结构(三)执行步骤 三、重要逻辑代码解析(一&#…...

Redis持久化存储

我们知道Redis是将数据放在内存中的,那怎么做到持久化存储呢?很简单,就是内存存一份,硬盘也存一份.那么两个地方都存会不会影响效率?答案是影响是不大的,要看具体的策略.同时也要注意内存的数据和硬盘中的数据可能会有一点不同.这也是取决于策略的不同. Redis持久化存储的两个…...

网络检测工具InternetTest v8.9.1.2504 单文件版,支持一键查询IP/DNS、WIFI密码信息

—————【下 载 地 址】——————— 【本章下载一】:https://drive.uc.cn/s/295e068b79314 【本章下载二】:https://pan.xunlei.com/s/VOQDXguH0DYPxrql5y2zlkhTA1?pwdg2nx# 【百款黑科技】:https://ucnygalh6wle.feishu.cn/wiki/…...

elpis-core: 基于 Koa 实现 web 服务引擎架构设计解析

前言 内容来源于抖音【哲玄前端】大佬的《大前端全栈实践》课程,此课程是从零开始做一个企业级的全栈应用框架。此框架是基于koa.js构建的服务引擎,对BFF层的框架封装,让我感受颇深。 整体elpis项目架构设计 elpis-core设计思路 可以看到elpi…...

计算机网络-MPLS LDP基础实验配置

前面我们学习了LDP的会话建立、标签发布与交换、LDP的工作原理,今天通过一个基础实验来加深记忆。 一、LDP基础实验 实验拓扑: 1、IGP使用OSPF进行通告,使用Lookback接口作为LSR ID,LDP ID自动生成。 2、实验目的:使…...