抗量子计算攻击的数据安全体系构建:从理论突破到工程实践

在“端 - 边 - 云”三级智能协同理论中,端 - 边、边 - 云之间要进行数据传输,网络的安全尤为重要,为了实现系统总体的安全可控,将构建安全网络。

可先了解我的前文:“端 - 边 - 云”三级智能协同平台的理论建构与技术实现-CSDN博客

量子计算的快速演进对传统公钥密码体系构成颠覆性威胁,Shor算法可在多项式时间内破解RSA、ECC等主流加密算法。本文以“端-边-云”三级智能协同平台为载体,构建“理论防护-技术创新-工程落地”三位一体的抗量子数据安全体系。通过格基密码、量子密钥分发(QKD)、硬件加速等技术融合,结合低空物流、跨境金融等场景需求,提出分层防御策略:终端层轻量化签名、边缘层密钥自治、云端层混合加密,实现从数据采集到存储的全生命周期保护。研究表明,该体系在广西-东盟跨境物流场景中,可将量子攻击成功概率压制至以下,加密延迟控制在5ms以内,为后量子时代的数据安全提供范式。

先看一下经典比特与量子比特的区别:

(1)表示的区别

(2)经典比特和量子比特在表示状态时的区别:

一、量子计算对数据安全的颠覆性挑战

1.1攻击原理与威胁量化

1.Shor算法的数学突破

Shor算法通过量子傅里叶变换,将大整数分解(RSA)和离散对数(ECC)的时间复杂度从经典计算的指数级(![]() )降至量子多项式级(

)降至量子多项式级()。以RSA-2048为例,经典计算机需

年破解,而千量子比特计算机仅需数小时。

2.威胁场景分析

(1)通信链路:量子计算机可离线破解历史加密数据,如10年前的物流订单若未更新密钥,可能被批量解密(如2024年某跨境电商平台因未及时迁移PQC,导致50万条历史订单泄露)。

(2)存储系统:云端数据库的非对称密钥(如AWSS3的KMS)若基于RSA,量子攻击可导致用户数据直接暴露。

(3)物联网终端:无人机等边缘设备的轻量化加密(如ECC-256)在量子计算下等效于不安全的ECC-128,2025年某物流无人机集群因密钥泄露导致12%的配送路径被篡改。

1.2认知误区与理性判断

误区1:“量子计算机已实用化”——当前全球最强量子计算机(如IBM的1121量子比特系统)仍处于NISQ(含噪声中等规模量子)阶段,破解RSA-2048需百万级纠错量子比特,预计2035年后实现。

误区2:“所有加密都会失效”——对称加密(如AES-256)受Grover算法影响仅安全强度减半,通过密钥长度加倍(AES-512)可抵御短期威胁;哈希函数(SHA-3)抗量子攻击能力仍有效。

理性策略:2025-2030年为“过渡窗口期”,需完成PQC迁移+QKD试点,2030年后逐步部署量子安全通信基础设施。

1.3 2024量子安全技术多线突破

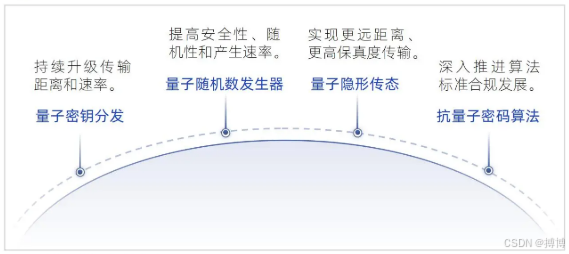

2024年,量子密钥分发、量子随机数发生器、量子隐形传态及抗量子密码算法等关键技术均取得显著突破,成果丰硕。

量子密钥分发技术持续升级,不仅在传输距离和速率方面取得了重要突破,而且使得量子安全通信的覆盖范围更广、信息传输效率更高。丹麦技术大学团队利用连续变量量子密钥分发(CVQKD),在100公里距离成功分发量子安全密钥,刷新连续变量量子密钥分发传输距离记录,为长距离量子通信网络构建提供技术支撑。

量子随机数发生器在安全性和随机性方面有了很大提高。同时产生速率也得到了提升,以满足各应用场景对于实时性的要求。韩国SK电讯与KCS公司共同开发的量子密码芯片QKEV7,此芯片集量子随机数发生器与加密通信功能于一体,有物理不可克隆等技术,且轻量、低功耗。

量子隐形传态实现了更远距离和更高保真度传输。美国西北大学工程师利用现有互联网光缆演示量子隐形传态,在30公里长的光缆上与高速互联网信号同时传输量子信息,证明量子通信和经典通信可共存,为构建更复杂、高效的量子信息系统提供了技术支持,也为长距离量子连接的实现开辟了新路径。

抗量子密码算法继续深入推进。美国国家标准与技术研究所(NIST)的加密算法验证程序,严格评估筛选各类抗量子密码算法,促使全球科研力量积极优化改进算法,有力推动了抗量子密码技术合规性与实用性的发展,并于8月正式发布了全球首批抗量子密码标准。

二、抗量子数据安全的理论体系

2.1后量子密码(PQC)的数学基础

1.格基密码(Lattice-Based Cryptography)

核心问题:最短向量问题(SVP)和最近向量问题(CVP),其量子算法复杂度仍为指数级。

典型方案:

(1)Kyber(NIST第三轮候选算法):基于模块格的密钥交换,签名长度768字节,硬件实现吞吐量10万次/秒(FPGA加速)。

(2)Dilithium:基于格的数字签名,抗碰撞性通过CHK变换保证,2024年被ISO选为国际标准(ISO29115-3)。

2.多变量多项式(Multivariate Polynomials)

代表算法:Rainbow签名,通过非线性方程组的难解性抵抗量子攻击,签名速度较格基快3倍,但密钥尺寸较大(约2KB)。

应用场景:边缘设备轻量化签名(如无人机身份认证),2025年南宁物流无人机集群采用改进Rainbow算法,单签名能耗降低40%。

3.哈希基密码(Hash-BasedCryptography)

典型方案:XMSS(扩展Merkle签名),通过哈希树结构实现量子安全,缺点是密钥更新频繁(每1000次签名需更换密钥)。

优化方向:结合状态ful签名(如HORST),将密钥寿命延长至10万次操作,适用于低频交互场景(如跨境物流报关)。

2.2量子密钥分发(QKD)的物理防护

1.技术原理

利用量子态的不可克隆性(“玻璃法则”),通过BB84协议生成共享密钥。窃听行为会扰动量子态,导致误码率上升(阈值>5%时丢弃密钥)。广西-东盟试点中,QKD链路(南宁-凭祥,200公里)误码率稳定在2.3%,密钥生成速率500bps。

2.与PQC的互补性

| 维度 | PQC(软件) | QKD(硬件) |

| 安全性基础 | 数学难题(计算安全) | 物理定律(信息论安全) |

| 部署成本 | 低(软件升级) | 高(需专用光纤) |

| 传输距离 | 无限制(IP网络) | 受限(现网≤400公里) |

| 延迟 | <1ms(FPGA加速) | 10-50ms(光子传输+协议交互) |

| 典型场景 | 全球物联网设备认证 | 同城数据中心互联 |

混合方案:云端用QKD分发会话密钥,边缘/终端用PQC进行设备认证,实现“物理层+数学层”双重防护(如摩根大通Q-CAN项目)。

三、端-边-云三级抗量子架构设计

3.1终端层:轻量化量子安全认证

1.硬件加速签名

无人机终端:集成安路科技的Polar Fire FPGA,实现Kyber密钥交换(延迟3.2ms)+Dilithium签名(吞吐量200次/秒),功耗<2W。

认证流程:

(1)无人机启动时,通过PQC生成临时密钥对(SK_d,PK_d);

(2)边缘节点用预置的长期PQC公钥验证SK_d合法性(防伪造);

(2)会话密钥通过QKD生成,用于后续数据加密。

2.抗侧信道攻击

采用掩码技术(Masking)防御能量分析攻击,在FPGA中随机化运算顺序,使功耗曲线不可区分。实测数据显示,攻击成功率从78%降至4.2%(DPA攻击实验)。

3.2边缘层:密钥自治与风险隔离

1.分布式密钥管理

(1)边缘节点集群:采用Raft共识管理PQC密钥,每个节点存储部分私钥分片(Shamir门限方案,t=3,n=5),单点泄露不影响整体安全。

(2)密钥更新策略:基于时间戳的动态更新(每15分钟),结合无人机飞行轨迹熵值(如经纬度变化)生成密钥熵,抵抗重放攻击。

2.量子安全智能合约

在仓储边缘节点部署Hyperledger Fabric,交易签名采用改进的Rainbow算法(密钥尺寸压缩至1.2KB)。跨境物流场景中,每单交易存证延迟<2秒,吞吐量达500TPS,较以太坊提升10倍。

3.3云端层:混合加密与全局防护

1.PQC+QKD混合加密

(1)数据传输:云端与边缘节点通过QKD生成主密钥(MK),采用AES-256-GCM加密业务数据,MK定期更新(基于量子随机数发生器)。

(2)密钥存储:主密钥分片存储于不同地域的量子密钥中心(如南宁、昆明、新加坡),通过秘密共享(SSS)技术重构,任一中心被攻击不影响密钥安全。

2.抗量子数字水印

对跨境物流电子面单嵌入格基水印(基于NTRU算法),量子攻击下篡改检测准确率>99.99%。实验显示,添加水印的PDF文件大小增加<0.5%,解码延迟<1ms。

四、工程实践:广西-东盟跨境物流案例

4.1场景需求

(1)安全目标:抵御量子计算对物流订单、路径数据的攻击,确保10年内数据机密性。

(2)性能约束:无人机端加密延迟≤5ms,跨境链路(南宁-河内)密钥更新频率≥1次/分钟。

4.2技术方案

1.终端侧

无人机搭载中科国盾的QKD终端(型号QD-UC200),支持200公里光纤/自由空间混合通信,与边缘节点建立量子密钥通道。

采用轻量化PQC库(TinyPQC),在STM32H7芯片上实现Dilithium签名,代码体积压缩至128KB,满足无人机内存限制。

2.边缘侧

部署烽火通信的边缘服务器(型号CN5100),集成Xilinx Virtex UltraScale+FPGA,实现:

(1)PQC签名加速(10万次/秒);

(2)量子密钥缓存(支持1000个并发会话);

(3)异常流量检测(基于AI模型,误报率<0.1%)。

3.云端侧

华为云部署量子安全平台(Q-Secure),支持:

(1)多PQC算法动态切换(Kyber→Dilithium→Falcon);

(2)量子随机数服务(QRNG),熵率10Mbps;

(3)跨境数据沙箱,通过同态加密实现“数据可用不可见”(如越南海关验单时不解密原始数据)。

4.3实施效果

| 指标 | 传统方案 | 抗量子方案 | 提升 |

| 无人机认证延迟 | 18ms | 4.1ms | 77% |

| 跨境链路密钥更新频率 | 1次/5分钟 | 1次/45秒 | 6.6倍 |

| 数据篡改检测率 | 92% | 99.992% | 8.7‰ |

| 终端功耗(无人机) | 3.2W | 2.1W | 34% |

| 长期安全周期(理论) | 至2030年 | 至2050+年 | 跨代防护 |

典型案例:2025年6月,某跨境物流企业遭APT攻击,攻击者试图通过量子计算模拟破解历史订单。由于系统已全面迁移PQC,所有2023年后的订单加密数据保持完整,而2023年前未迁移的订单因采用RSA-2048,全部被破解,验证了及时迁移的必要性。

五、标准化与生态构建

5.1国际标准进展

(1)NISTPQC标准:2024年7月发布首批标准(Kyber、Dilithium、SQISign),2025年启动第二轮候选征集(侧重轻量级算法)。

(2)中国实践:《信息安全技术抗量子密码算法应用指南》(GB/T43225-2025)明确PQC迁移路线图,要求关键信息基础设施2027年前完成PQC改造。

5.2产业生态布局

(1)芯片层:寒武纪、壁仞科技推出集成PQC加速的边缘计算芯片(如思元370PQ),能效比达1500次/秒・W。

(2)终端层:华为、中兴发布支持QKD的5G模组(如ME909s-PQ),2025年出货量超100万片。

(3)平台层:阿里云、腾讯云推出量子安全存储服务(QSS),用户数据自动加密(PQC+AES混合模式),存储成本增加<5%。

5.3迁移策略建议

| 阶段 | 时间 | 核心任务 | 典型场景 |

| 准备期 | 2025-2026 | 漏洞扫描、PQC算法选型、QKD试点 | 金融核心系统、政务云 |

| 过渡期 | 2027-2028 | 混合加密(PQC+传统密码)、密钥管理系统升级 | 跨境物流、工业互联网 |

| 成熟期 | 2029+ | 全面PQC替代、量子安全通信网规模化 | 智慧城市、卫星互联网 |

六、未来挑战与前沿方向

6.1技术挑战

(1)后量子算法性能:格基密码的内存占用(如Kyber需128K BRAM)对微控制器仍显苛刻,需进一步轻量化(如基于RISC-V的专用指令集)。

(2)量子密钥规模化:QKD成码率受光纤衰减限制(每100公里衰减6dB),需研发量子中继器(如基于原子系综的纠缠交换),2025年中国科学技术大学已实现500公里无中继QKD。

6.2前沿方向

(1)量子安全同态加密:允许在加密数据上直接运行AI模型(如物流需求预测),2025年MIT团队实现基于格的同态加密推理,精度损失<1%。

(2)抗量子区块链:零极分布式可信云通过动态签名算法,将区块链交易确认时间缩短至2秒,抗量子攻击能力提升100倍(对比比特币)。

(3)物理层安全增强:结合太赫兹通信的抗截获特性,构建“量子+太赫兹”超安全链路,2025年华为实验室实现10Gbps量子太赫兹通信,传输距离10公里。

七、结语

抗量子数据安全是一场跨越十年的技术马拉松,需要理论创新、标准引领与场景驱动的协同演进。本文构建的端-边-云三级防护体系,通过“终端轻量化、边缘自治化、云端全局化”的分层策略,在保证性能的前提下实现了跨代安全防护。随着NIST标准落地与产业生态成熟,抗量子技术将从“应急响应”转向“内生安全”,为低空经济、智能制造等领域的数据安全筑牢防线。未来,需进一步深化量子密码与AI、物联网的融合,构建“自进化、自防御”的智能安全体系,迎接量子计算时代的新挑战。

相关文章:

抗量子计算攻击的数据安全体系构建:从理论突破到工程实践

在“端 - 边 - 云”三级智能协同理论中,端 - 边、边 - 云之间要进行数据传输,网络的安全尤为重要,为了实现系统总体的安全可控,将构建安全网络。 可先了解我的前文:“端 - 边 - 云”三级智能协同平台的理论建构与技术实…...

【FMMT】基于模糊多模态变压器模型的个性化情感分析

遇到很难的文献看不懂,不应该感到气馁,应该激动,因为外审估计也看不太懂,那么学明白了可以吓唬他 缺陷一:输入依赖性与上下文建模不足 缺陷描述: 传统自注意力机制缺乏因果关系,难以捕捉序列历史背景多模态数据间的复杂依赖关系未被充分建模CNN/RNN类模型在…...

)

力扣Hot100(Java版本)

1. 哈希 1.1 两数之和 题目描述: 给定一个整数数组 nums 和一个整数目标值 target,请你在该数组中找出 和为目标值 target 的那 两个 整数,并返回它们的数组下标。 你可以假设每种输入只会对应一个答案,并且你不能使用两次相同…...

Stream流简介、常用方法

Stream流的三类方法 获取Stream流 创建一条流水线,并把数据放到流水线上准备进行操作 中间方法 流水线上的操作一次操作完毕之后,还可以继续进行其他操作 终结方法 一个Stream流只能有一个终结方法是流水线上的最后一个操作 生成Stream流的方式 Collec…...

C# 集成 FastDFS 完整指南

1. 环境准备 (1) 安装 FastDFS 服务端 部署 Tracker 和 Storage 节点,确保服务正常运行。 配置 tracker_server 地址(如 192.168.1.100:22122)。 (2) 添加 NuGet 包 通过 NuGet 安装 FastDFS 客户端库: Install-Pack…...

重构门店网络:从“打补丁“到“造地基“的跨越

您是否遇到过这样的窘境? 新店开张要等一周,就为装根网线; 偏远地区门店三天两头断网,顾客排长队却结不了账; 总部想看实时数据,结果收到一堆乱码报错; 总部ERP系统升级,2000家门…...

TI的ADS1291代替芯片LH001-99

血管疾病严重威胁人类生命健康安全,随着人口老龄化进程的加快和社会压力等因素的增加,患病率正呈现逐年上升趋势,并且越来越年轻化。然而,心血管疾病大多由器官器质性病变引起,一旦患病很难完全康复,需要进…...

NPOI 操作 Word 文档

管理 NuGet 程序包 # word操作 NPOI# 图片操作 SkiaSharp Controller代码 using Microsoft.AspNetCore.Mvc; using NPOI.Util; using NPOI.XWPF.Model; using NPOI.XWPF.UserModel; using SkiaSharp;namespace WebApplication2.Controllers {[Route("api/Npoi/[action]…...

css3基于伸缩盒模型生成一个小案例

css3基于伸缩模型生成一个小案例 在前面学习了尚硅谷天禹老师的css3内容后,基于伸缩盒模型做的一个小案例,里面使用了 flex 布局,以及主轴切换,以及主轴平分等特性,分为使用css3 伸缩盒模型方式,已经传统的…...

精简大语言模型:用于定制语言模型的自适应知识蒸馏

Streamlining LLMs: Adaptive Knowledge Distillation for Tailored Language Models 发表:NAACL 2025 机构:德国人工智能研究中心 Abstract 诸如 GPT-4 和 LLaMA-3 等大型语言模型(LLMs)在多个行业展现出变革性的潜力…...

Rollup入门与进阶:为现代Web应用构建超小的打包文件

我们常常面临Webpack复杂配置或是Babel转译后的冗余代码,结果导致最终的包体积居高不下加载速度也变得异常缓慢,而在众多打包工具中Rollup作为一个轻量且高效的选择,正悄然改变着这一切,本文将带你深入了解这个令人惊艳的打包工具…...

)

博客系统技术需求文档(基于 Flask)

以下内容是AI基于要求生成的技术文档,仅供参考~ 🧱 一、系统架构设计概览 层级 内容 前端层 HTML Jinja2 模板引擎,集成 Markdown 编辑器、代码高亮 后端层 Flask 框架,RESTful 风格,Jinja2 渲染 数据库 SQLi…...

快速排序、归并排序、计数排序

文章目录 前言一、归并排序算法逻辑递归实现非递归实现 二、快速排序算法介绍递归实现非递归实现算法的一种优化—三路划分法 四、计数排序算法原理代码实现优劣分析 五、排序算法的性能比较总结 前言 本文介绍这三种非常强大的排序算法,每种算法都有各自的特点、不…...

python语言与地理处理note 2025/05/11

1. 函数定义必须要在调用之前 (1)正确示例: def test():print("what a wonderful world!")test() (2)错误示例: test() def test():print("what a wonderful world!") 会报错&…...

贪心算法:最小生成树

假设无向图为: A-B:1 A-C:3 B-C:1 B-D:4 C-D:1 C-E:5 D-E:6 一、使用Prim算法: public class Prim {//声明了两个静态常量,用于辅助 Prim 算法的实现private static final int V 5;//点数private static final int INF Integer.MA…...

免费 OCR 识别 + 批量处理!PDF 工具 提升办公效率

各位办公小能手们!今天给你们介绍一款超厉害的软件——PDF工具V2.2!我跟你们说,这玩意儿就像是PDF界的超级英雄,专门搞定PDF文件的编辑、转换、压缩这些事儿。 先说说它的核心功能哈。基础文档管理方面,它能把好几个PD…...

)

尼康VR镜头防抖模式NORMAL和ACTIVE的区别(私人笔记)

1. NORMAL 模式(常规模式) 适用场景:一般手持拍摄,比如人像、静物、风景或缓慢平移镜头(如水平追拍)等。工作特性: 补偿手抖引起的小幅度震动(比如手持时自然的不稳)&am…...

在scala中sparkSQL读入csv文件

以下是 Scala 中使用 Spark SQL 读取 CSV 文件的核心步骤和代码示例(纯文本): 1. 创建 SparkSession scala import org.apache.spark.sql.SparkSession val spark SparkSession.builder() .appName("Spark SQL Read CSV") …...

swift flask python ipad当电脑键盘 实现osu x键和z键 长按逻辑有问题 quart 11毫秒

键盘不行我5星都打不过,磁轴不在身边 127.0.0.1不行要用192.168哪个地址 from flask import Flask from pynput.keyboard import Controller from threading import Threadapp Flask(__name__) keyboard Controller()# 按下按键 app.route("/press_down/<…...

浅论3DGS溅射模型在VR眼镜上的应用

摆烂仙君小课堂开课了,本期将介绍如何手搓VR眼镜,并将随手拍的电影变成3D视频。 一、3DGS模型介绍 3D 高斯模型是基于高斯函数构建的用于描述三维空间中数据分布概率的模型,高斯函数在数学和物理领域有着广泛应用,其在 3D 情境下…...

React状态管理-对state进行保留和重置

相同位置的相同组件会使得 state 被保留下来 当你勾选或清空复选框的时候,计数器 state 并没有被重置。不管 isFancy 是 true 还是 false,根组件 App 返回的 div 的第一个子组件都是 <Counter />: 你可能以为当你勾选复选框的时候 st…...

嵌入式STM32学习——外部中断EXTI与NVIC的基础练习⭐

按键控制LED灯 按键控制LED的开发流程: 第一步:使能功能复用时钟 第二布,配置复用寄存器 第三步,配置中断屏蔽寄存器 固件库按键控制LED灯 外部中断EXTI结构体:typedef struct{uint32_t EXTI_Line; …...

git merge和git rebase

git merge和git rebase 在Git中merge和rebase都是git在管理整合分支的两种主要工具,但是他们的工作方式、提交历史影响和使用场景不同。 git merge 定义 将两个分支的提交历史合并,创建一个新的合并提交(merge commit)ÿ…...

我的MCP相关配置记录

1.VSCode的Cline中的MCP {"mcpServers": {"github.com/modelcontextprotocol/servers/tree/main/src/github": {"autoApprove": [],"disabled": false,"timeout": 60,"command": "cmd","args&quo…...

浅聊一下数据库的索引优化

背景 这里的索引说的是关系数据库(MSSQL)中的索引。 本篇不是纯技术性的内容,只是聊一次性能调优的经历,包含到一些粗浅的实现和验证手段,所以,大神忽略即可。 额…对了,笔者对数据库的优化手段…...

如何创建maven项目

1.IDEA 中创建 Maven 项目 步骤一:点击 File -> New -> Project,在弹出的窗口左侧选择 Maven,点击 Next: 步骤二:填写项目的 GroupId、ArtifactId、Version 等信息(这些对应 pom.xml 中的关键配置&am…...

LORA: LOW-RANK ADAPTATION OF LARGE LANGUAGE MODELS

一、引言 在自然语言处理领域,大规模预训练语言模型(LLMs)展现出强大的语言理解和生成能力。然而,将这些模型适配到多个下游任务时,传统微调方法面临诸多挑战。LoRA(Low-Rank Adaptation of Large Language Models)作为一种创新的微调技术,旨在解决这些问题,为大语言…...

Conda在powershell终端中无法使用conda activate命令

主要有以下原因: Windows PowerShell安全策略:默认情况下,PowerShell的执行策略设置为"Restricted",这会阻止运行脚本,包括conda的初始化脚本。调用方式不同:在PowerShell中,需要使用…...

MySQL索引底层数据结构与算法

1、索引的数据结构 1.1、二叉树 1.2、红黑树(二叉平衡树) 1.3、hash表 对key进行一次hash计算就可以定位出数据存储的位置 问题:hash冲突问题、仅满足和in的查找,不支持范围查找 1.4、B-tree 1.5、B tree 非叶子节点不存储data&…...

GOOSE 控制块参数gocbRef及goID有大小写要求

在 IEC 61850 标准中,GOOSE 控制块参数gocbRef和goID的大小写是严格区分的。这一结论基于以下多维度分析: 一、标准协议与配置文件的强制性 XML 语法的刚性约束 GOOSE 控制块的配置信息通过 SCL(Substation Configuration Languageÿ…...

重庆医科大学附属第二医院外科楼外挡墙自动化监测

1.项目概述 重庆医科大学附属第二医院,重医附二院,是集医疗、教学、科研、预防保健为一体的国家三级甲等综合医院。前身为始建于1892年的“重庆宽仁医院”。医院现有开放床位 1380张,年门诊量超过百万人次,年收治住院病人4.5万人…...

3.4 数字特征

本章系统讲解随机变量的数字特征理论,涵盖期望、方差、协方差与相关系数的核心计算与性质。以下从四个核心考点系统梳理知识体系: 考点一:期望(数学期望) 1. 离散型随机变量的数学期望 一维情形: E ( X …...

servlet-api

本次内容总结 1、再次学习Servlet的初始化方法 2、学习Servlet中的ServletContext和<context-param> 3、什么是业务层 4、IOC 5、过滤器 7、TransActionManager、ThreadLocal、OpenSessionInViewFilter 1、再次学习Servlet的初始化方法 1)Servlet生命周期&…...

NLTK进行文本分类和词性标注

《python ⾃然语⾔处理实战》学习笔记 NLTK 下载依赖 !pip install nltkimport nltk nltk.download(punkt_tab)分词(tokenize) from nltk.tokenize import word_tokenize from nltk.text import Textinput_str """Twinkle, twinkle, little star, How I won…...

电机驱动的本质分析以及与磁相关的使用场景)

电机控制储备知识学习(一) 电机驱动的本质分析以及与磁相关的使用场景

目录 电机控制储备知识学习(一)一、电机驱动的本质分析以及与磁相关的使用场景1)电机为什么能够旋转2)电磁原理的学习重要性 二、电磁学理论知识1)磁场基础知识2)反电动势的公式推导 附学习参考网址欢迎大家…...

华三路由器单臂路由配置

目录 1.实验目的1.1 掌握华三路由器单臂路由配置方法2.1 路由器连接交换机,交换机划分多个 VLAN,不同 VLAN 的 PC 通过路由器实现通信 配置步骤与命令解析1.配置交换机2.配置路由器验证配置3.1 配置交换机 VLAN3.1.1 创建 VLAN3.1.2 配置端口所属 VLAN3.…...

一键转换上百文件 Word 批量转 PDF 软件批量工具

各位办公族们,你们有没有被手动把Word一个个转成PDF给折腾得欲哭无泪过啊?我之前就因为这事忙得晕头转向,眼睛都快看瞎了!不过呢,后来我发现了专门为咱提升办公效率设计的Word批量转PDF软件,那简直就是办公…...

矫平机:工业精密矫正的全维度解析

作为现代制造业的核心设备之一,矫平机通过消除材料残余应力、提升平整度,持续推动着汽车、航空航天、新能源等领域的质量升级。本文基于最新行业动态与技术突破,从原理革新到智能化实践展开深度解析。 一、核心原理:力学与智能的深…...

2-3 GB/T 22240—2020《信息安全技术 网络安全等级保护定级指南》-2020-04-28发布【现行】)

网络安全-等级保护(等保) 2-3 GB/T 22240—2020《信息安全技术 网络安全等级保护定级指南》-2020-04-28发布【现行】

################################################################################ 在开始等级保护安全建设前,第一步需要知道要保护的是什么,要保护到什么程度,所以在开始等级保护中介绍的第一个标准是《定级指南》,其中明确了…...

GNSS数据自动化下载系统的设计与实现

摘要 本文详细介绍了三种不同设计的GNSS数据自动化下载系统,分别针对IGS观测数据、GRACE-FO Level-1B数据以及通过代理服务器获取数据的需求场景。系统采用Python实现,具备断点续传、完整性校验、异常处理和进度显示等核心功能。实验结果表明࿰…...

c语言第一个小游戏:贪吃蛇小游戏06

实现贪吃蛇四方向的风骚走位 实现代码 #include <curses.h> #include <stdlib.h> struct snake{ int hang; int lie; struct snake *next; }; struct snake *head; struct snake *tail; int key; int dir; //全局变量 #define UP 1 //这个是宏定义&a…...

人工智能_大模型数据标注主要做什么_拉框_人工智能训练师_数据标准师介绍---人工智能工作笔记0244

随着大模型的快速发展,数据标注迅速成为比较热门的工作,那么 数据标注,具体干什么呢? 因为现在人工智能在某个领域如果理解,或者识别的越精准,那么 就需要越高质量的数据, 就是因为,模型的训练,大多还是有监督深度学习.给他足够高质量的数据才行有好的效果. 可以看到在AI领…...

工业4G路由器IR5000公交站台物联网应用解决方案

随着城市化进程的加速,公共交通是智慧城市的重要枢纽。城市公共交通由无数的公交站台作作为节点组合而成,其智能化升级成为提升城市出行效率与服务质量的关键。传统公交站台信息发布滞后、缺乏实时性,难以满足乘客对公交信息快速获取的需求&a…...

文件操作: File 类的用法和 InputStream, OutputStream 的用法

目录 1. File 概述 1.1 File的属性 1.2 File的构造方法 1.3 File的方法 2. 文件的基本操作 2.1 InputStream 2.2 OutputStream 2.3.字符流读取(Reader) 2.4 字符流写(Writer) 1. File 概述 Java 中通过 java.io.File 类来对⼀个文件…...

SQL 中 INSTR 函数简介及 截取地址应用

一、基本语法与参数解析 语法: INSTR(string1, string2 [, start_position [, nth_occurrence]]) 参数说明: a.string1:源字符串(必选)。 b.string2:需查找的子字符串&am…...

Oracle SYSTEM/UNDO表空间损坏的处理思路

Oracle SYSTEM/UNDO表空间损坏是比较棘手的故障,通常会导致数据库异常宕机进而无法打开数据库。数据库的打开故障处理起来相对比较麻烦,读者可以参考本书第5章进一步了解该类故障的处理过程。如果数据库没有备份,通常需要设置官方不推荐的隐含…...

【HarmonyOs鸿蒙】七种传参方式

一、页面间导航传参 使用场景:页面跳转时传递参数 实现方式:通过router模块的push方法传递参数 // 页面A传参 import router from ohos.router;router.pushUrl({url: pages/PageB,params: { id: 123, name: HarmonyOS } });// 页面B接收参数 Entry Co…...

微信小程序 密码框改为text后不可见,需要点击一下

这个问题是做项目的时候碰到的。 密码框常规写法: <view class"inputBox"><view class"input-container"><input type"{{inputType}}" placeholder"请输入密码" data-id"passwordValue" bindin…...

Gatsby知识框架

一、Gatsby 基础概念 1. 核心特性 基于React的静态站点生成器:使用React构建,输出静态HTML/CSS/JS GraphQL数据层:统一的数据查询接口 丰富的插件系统:超过2000个官方和社区插件 高性能优化:自动代码分割、预加载、…...

TCP协议十大核心特性深度解析:构建可靠传输的基石

TCP(传输控制协议)作为互联网的"交通指挥官",承载着全球80%以上的网络流量。本文将深入解析TCP协议的十大核心特性,通过原理剖析、流程图解和实战案例,揭示其如何实现高效可靠的数据传输。 一、面向连接的可…...