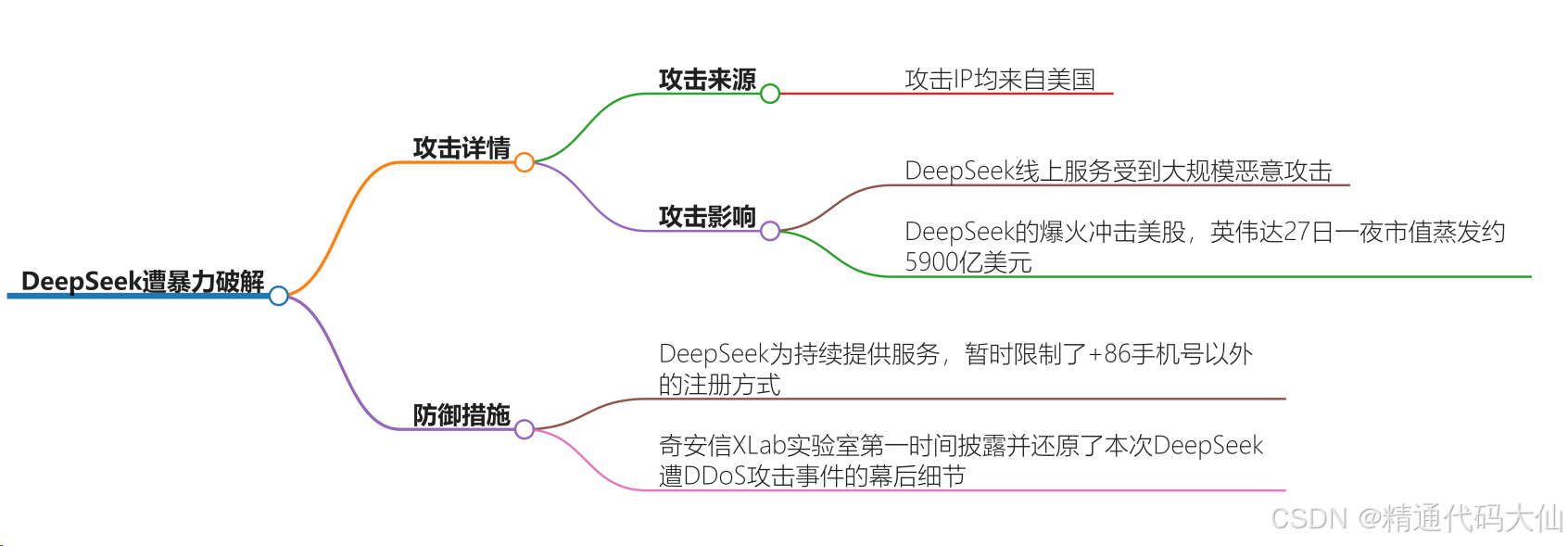

【深度分析】DeepSeek 遭暴力破解,攻击 IP 均来自美国,造成影响有多大?有哪些好的防御措施?

技术铁幕下的暗战:当算力博弈演变为代码战争

一场针对中国AI独角兽的全球首例国家级密码爆破,揭开了数字时代技术博弈的残酷真相。DeepSeek服务器日志中持续跳动的美国IP地址,不仅是网络攻击的地理坐标,更是技术霸权对新兴挑战者的精准绞杀。这场攻防战早已超越传统网络安全范畴,成为大国科技博弈的微观镜像。

暴力破解的每一声警报都在叩击技术主权的边界。攻击波峰时每秒数万次的认证请求,实质是算力优势向网络安全领域的降维打击。当英伟达GPU集群的浮点运算能力转化为密码穷举的暴力值,芯片禁令背后的战略意图已然显影——在物理断供之外,更要建立数字世界的单向透明。资本市场用17%的英伟达单日跌幅,完成了对这场暗战最直白的价值重估。

防御体系的构筑揭示着数字时代的军事辩证法。从多因素认证的密码学博弈到红客联盟的分布式反击,从防火墙规则到360安全大脑的威胁情报共享,每个技术细节都暗含攻守易势的密码。限制非大陆注册的临时策略,恰是数字主权的应激性觉醒,而攻击IP特征库的行业共享机制,则预示着新型网络安全共同体的萌芽。

这场危机暴露出AI企业安全架构的先天缺陷:过度追求模型迭代速度形成的安全负债,云原生架构下膨胀的攻击面,开源生态中潜伏的供应链风险。当代码成为国家竞争武器,安全能力必须重构为AI企业的核心基因。防御体系的进化方向已清晰可见——从被动响应转向智能预测,从单点防护升级为生态联防,用AI对抗AI的自动化攻防将成为新常态。

本文将从技术、战略、生态三个维度解析这场攻防战背后的深层启示。当算力竞赛进入深水区,网络安全战场的技术突围将决定下一个十年AI竞赛的终局。

DeepSeek 遭暴力破解,攻击 IP 均来自美国,造成影响有多大?有哪些好的防御措施?

一、DeepSeek遭暴力破解造成的影响评估

- 对DeepSeek自身业务的影响

- 服务受阻与用户体验下降

- DeepSeek的线上服务受到大规模恶意攻击,这必然导致服务的可用性降低。在被攻击期间,新用户注册可能繁忙,已注册用户的正常登录虽然暂时未受影响,但服务的延迟、中断风险增大,影响用户体验。就像1月28日的攻击高峰时,服务器承受巨大压力,类似每秒的请求量激增这种状况,很可能让用户在使用服务时遇到卡顿甚至无法访问的情况[10]。

- 安全与信任危机

- DeepSeek需要投入大量资源来修复被攻击所暴露的系统漏洞,加强安全防护。因为一旦黑客通过暴力破解获取登录权限,可能会获取到DeepSeek的核心技术资料,包括未公开的算法模型、珍贵的训练数据等,这对公司的技术研发和商业布局是沉重打击.而且,用户数据安全也面临风险,可能导致公司面临商业信誉受损和客户信任度下降的危机。此外,为保障用户安全,DeepSeek不得不临时限制非中国大陆手机号注册,这阻碍了其国际化拓展计划[10]。

- 服务受阻与用户体验下降

- 对行业的影响

- 引发行业反思

- 整个AI行业会因DeepSeek遭攻击事件,对信息安全进行深刻反思。随着人工智能技术商业价值日益凸显,技术竞争愈发激烈,AI企业面临的网络安全威胁也与日俱增。此次事件就像是一个警钟,提醒行业内所有企业必须高度重视信息安全防护,加大在安全技术研发和团队建设方面的投入[10]。

- 引发行业反思

- 对相关企业及市场的影响

- 对美国相关企业的影响

- DeepSeek的崛起对美国科技行业产生了冲击。例如,美国芯片巨头英伟达,因其在人工智能领域扮演着重要而不可替代的提供算力的角色,受到DeepSeek的模型推出的影响。当地时间1月27日,由于市场担心DeepSeek低成本模型可能会降低对英伟达芯片的需求,导致英伟达股价当日暴跌约17%,博通公司股价下跌17%,超威半导体公司(AMD)股价下跌6%,微软股价下跌2%。同时,人工智能领域的衍生品,如电力供应商也受到重创,如美国联合能源公司股价下跌21%,Vistra的股价下跌29%,这些都显示出DeepSeek的发展对美国相关企业在资本市场方面的影响深远[13]。

- 对投资者的影响

- 在股价波动方面,英伟达因DeepSeek事件股价大起大落,1月27日暴跌近17%,1月28日又因英伟达方面的回应及市场多种因素出现反弹。这导致投资者的收益处于不稳定状态。从抛售与抄底情况来看,据VandaResearch统计,1月27日散户投资者逆市买入,净抄底了约5.62亿美元英伟达股票,这一数据创造了自2014年有统计记录以来的最高水平。这种波动反映了投资者对DeepSeek发展影响的复杂预期,也体现了市场的不确定性影响着投资者的行为[3]。

- 对美国相关企业的影响

二、DeepSeek遭暴力破解的防御措施

- 技术层面的直接防御措施

- 防火墙与入侵检测/防御系统

- 防火墙是网络安全的第一道防线,可以监控和控制网络流量,阻止恶意IP地址的访问。通过配置防火墙规则,可以限制来自恶意IP地址(像本次来自美国的攻击IP)的访问,并阻止恶意流量进入网络。而入侵检测系统(IDS)和入侵防御系统(IPS)能监测和阻止网络中的恶意行为和攻击。IDS可以检测恶意IP攻击的行为特征,发出警报并记录相关信息;IPS则可以主动阻止恶意IP攻击,保护网络安全。例如,在深 度求索(DeepSeek)遭攻击过程中,如果及时更新防火墙规则封锁来自美国恶意IP段,同时通过IDS及时发现异常暴力破解行为,IPS进行阻止,可有效减轻攻击危害[25]。

- 密码策略强化与认证机制升级

- 在暴力破解过程中,黑客使用密码字典进行穷举密码来获取用户账号信息。DeepSeek可强化密码策略,比如要求用户创建复杂密码,包含大小写字母、数字和特殊字符,并且定期提醒用户更新密码。同时,采用多因素认证,除了传统的用户名 + 密码组合,引入生物特征识别(如指纹识别、面部识别等)、手机验证码等多种验证方式,显著提升账户安全性。即使黑客获取了密码,也难以通过多因素认证获取账户权限[26]。

- 防火墙与入侵检测/防御系统

- 应急响应与调整策略

- 限制访问与服务灵活性调整

- DeepSeek已经实施的限制非中国大陆手机号注册就是一种应急访问限制策略,它可以在保障一定范围内用户安全的情况下,减少潜在的恶意攻击入口。另外,根据攻击的严重程度和实时监测情况,灵活调整服务,例如在攻击高峰时段适当降低某些非核心服务的功能,集中资源保障核心功能的稳定运行。就像在1月28日攻击峰值期间,如果能够有计划地调整部分服务,减少不必要的服务交互,可以减轻服务器的负载压力[31]。

- 攻击溯源与情报共享助力防御

- DeepSeek的安全团队对攻击IP进行溯源和分析是非常重要的一步。通过技术手段确定攻击者的真实身份和背后动机,既有利于自身针对性的防御体系构建,也能将相关信息与行业内其他企业或者安全组织共享。如果多家企业共享此类针对AI企业的攻击源情报,可以提前防范类似来自美国IP的暴力破解攻击.比如A企业遭受来自美国IP攻击,将IP特征、攻击手法等信息共享给DeepSeek,DeepSeek就可以做好防备[10]。

- 限制访问与服务灵活性调整

- 借助外部力量

- 安全企业合作与支持

- 像360集团创始人周鸿祎表示如果DeepSeek有需要,360愿意提供网络安全方面的全力支持。专业安全企业(如360)有着更丰富的安全防护经验、技术和专家团队。他们可以为DeepSeek提供从安全监测、漏洞扫描、安全策略制定到应急处理等全方位的服务。类似的专业安全企业介入,可以借助其成熟的安全防护体系,快速提升DeepSeek的安全防御能力[6]。

- 社区与联盟的协助

- 中国红客联盟等类似的网络组织出手协助也是一种防御路径。这些组织中的技术高手凭借丰富的经验和高超的技术,可以从多种角度分析攻击特征、提供应对策略建议,还可发起一定程度的反制。他们的存在虽然不代表主流官方的防御力量,但在特殊情况下能补充企业自身安全防御的短板,在对抗跨国网络攻击时也体现了一种民间网络安全力量的集结和互助[18]。

- 安全企业合作与支持

参考资料:

1. DeepSeek遭暴力破解,攻击IP均来自美国!周鸿祎:360愿提供安全支持... 新浪财经 [2025-01-29]

2. DeepSeek遭暴力破解,网安专家:攻击IP均来自美国 www.hinews.cn [2025-01-29]

3. 英伟达暴力反弹,但DeepSeek影响可能卷土重来 cj.sina.com.cn [2025-01-29]

4. 除夕前夜手段升级!奇安信:DeepSeek遭美国IP网攻暴力破解 驱动之家新闻中心 [2025-01-29]

5. 中国AI 巨头DeepSeek 遭美国IP 网攻,背后藏着什么惊天秘密? 今日头条 [2025-01-29]

6. 突发!DeepSeek遭美国IP网攻暴力破解,周鸿祎公开喊话:360愿意提供... 网易 [2025-01-29]

7. DeepSeek遭美国IP暴力破解攻击 观察者网 [2025-01-29]

8. OpenAI 首席研究官称DeepSeek 发现o1 核心思路,DS 突遭大规模... 新浪看点 [2025-01-29]

9. 情况十分危急!DeepSeek遭美国疯狂攻击,周鸿祎痛骂:脸都不要! 网易 [2025-01-29]

10. DeepSeek遭暴力破解,攻击IP均来自美国 网易 [2025-01-29]

11. DeepSeek遭暴力破解,攻击IP均来自美国!周鸿祎:360愿提供安全支持!... 每经网 [2025-01-29]

12. DeepSeek遭美国IP网攻暴力破解! 搜狐 [2025-01-29]

13. DeepSeek遭暴力破解攻击IP均来自美国 新京报网 [2025-01-29]

14. DeepSeek遭暴力破解攻击IP均来自美国 中青在线新闻频道 [2025-01-29]

15. DeepSeek遭美国IP暴力破解攻击,中国红客联盟出手了 网易 [2025-01-29]

16. DeepSeek遭美国IP网攻,360创始人紧急支援反击 网易 [2025-01-29]

17. 美国正对DeepSeek开展国家安全调查技术成果引争议 中华网新闻频道 [2025-01-29]

18. 专家披露:DeepSeek遭暴力破解攻击IP均来自美国 腾讯新闻 [2025-01-29]

19. DeepSeek遭美国IP网攻暴力破解 新浪网新闻中心 [2025-01-29]

20. DeepSeek遭美国IP暴力破解攻击 www.guancha.cn [2025-01-29]

21. 突发!DeepSeek被大规模网络攻击 IP地址均在美国!360宣布无偿提供安全服务 finance.eastmoney.com [2025-01-29]

22. 奇安信:DeepSeek遭美国IP网攻暴力破解 TechWeb [2025-01-29]

23. 除夕前夜手段升级!奇安信:DeepSeek遭美国IP网攻暴力破解 新浪财经 [2025-01-29]

24. 除夕前夜手段升级!奇安信:DeepSeek遭美国IP网攻暴力破解 站长之家 [2025-01-29]

25. 突发!DeepSeek,遭恶意攻击! t.cj.sina.com.cn [2025-01-29]

26. DeepSeek遭美国IP暴力破解攻击 观察者网 [2025-01-29]

27. 应对恶意IP攻击的有效方法_知道攻击者的ip如何应对 CSDN博客频道 [2024-03-13]

28. 美国网络攻击的防御策略.docx 人人文库 [2024-12-01]

29. 高防IP防御DDoS攻击的策略有哪些 ruokouling.com [2024-07-26]

30. 高防IP可防御的攻击类型详解 www.zndata.com [2024-12-26]

31. 如何有效分析攻击IP来源地并制定防御策略? www.kdun.cn [2024-11-25]

32. 网络安全防御策略:通过限制IP访问提升服务器安全性 CSDN博客频道 [2024-10-08]

33. DDoS攻击的防御措施有哪些,最有效的应对方案是什么? www.mfisp.com [2024-12-26]

34. 美国高防服务器抵挡DDoS攻击的策略有哪些 www.shencongqian.com [2025-01-12]

35. 美国服务器遭遇网络攻击的应对方案 www.shencongqian.com [2025-01-11]

36. 如何提前预防网络威胁:应对恶意IP攻击的有效方法 搜狐 [2024-01-18]

37. DeepSeek遭暴力破解,攻击IP均来自美国!周鸿祎:360愿提供安全支持... ZAKER [2025-01-29]

38. DeepSeek称线上服务受到大规模恶意攻击,目前已恢复正常 www.163.com [2025-01-28]

39. switch破解后能恢复吗 www.yebaike.com [2020-11-06]

40. 英伟达暴力反弹,但DeepSeek影响可能卷土重来 zhuanlan.zhihu.com [2025-01-29]

41. DeepSeek遭暴力破解 攻击IP均来自美国 news.cyol.com [2025-01-29]

42. DeepSeek遭美国IP网攻暴力破解,360创始人周鸿祎称无偿为Deep... 腾讯新闻 [2025-01-29]

相关文章:

【深度分析】DeepSeek 遭暴力破解,攻击 IP 均来自美国,造成影响有多大?有哪些好的防御措施?

技术铁幕下的暗战:当算力博弈演变为代码战争 一场针对中国AI独角兽的全球首例国家级密码爆破,揭开了数字时代技术博弈的残酷真相。DeepSeek服务器日志中持续跳动的美国IP地址,不仅是网络攻击的地理坐标,更是技术霸权对新兴挑战者的…...

双指针算法思想——OJ例题扩展算法解析思路

大家好!上一期我发布了关于双指针的OJ平台上的典型例题思路解析,基于上一期的内容,我们这一期从其中内容扩展出来相似例题进行剖析和运用,一起来试一下吧! 目录 一、 基于移动零的举一反三 题一:27. 移除…...

:认识进程(下))

初始Linux(7):认识进程(下)

1. 进程优先级 cpu 资源分配的先后顺序,就是指进程的优先权( priority )。 优先权高的进程有优先执行权利。配置进程优先权对多任务环境的 linux 很有用,可以改善系统性能。 还可以把进程运行到指定的CPU 上,这样一来…...

人工智能第2章-知识点与学习笔记

结合教材2.1节,阐述什么是知识、知识的特性,以及知识的表示。人工智能最早应用的两种逻辑是什么?阐述你对这两种逻辑表示的内涵理解。什么谓词,什么是谓词逻辑,什么是谓词公式。谈谈你对谓词逻辑中的量词的理解。阐述谓词公式的解…...

)

Kotlin 协程 与 Java 虚拟线程对比测试(娱乐性质,请勿严谨看待本次测试)

起因 昨天在群里聊到虚拟线程的执行效率问题的时候虽然最后的结论是虚拟线程在针对IO密集型任务时具有很大的优势。但是讨论到虚拟线程和Kotlin 的协程的优势对比的话,这时候所有人都沉默了。所以有了本次的测试 提前声明:本次测试是不严谨的࿰…...

)

C++中的拷贝构造器(Copy Constructor)

在C中,拷贝构造器(Copy Constructor)是一种特殊的构造函数,用于创建一个新对象,该对象是另一个同类型对象的副本。当使用一个已存在的对象来初始化一个新对象时,拷贝构造器会被调用。 拷贝构造器的定义 拷…...

Spring Boot项目如何使用MyBatis实现分页查询

写在前面:大家好!我是晴空๓。如果博客中有不足或者的错误的地方欢迎在评论区或者私信我指正,感谢大家的不吝赐教。我的唯一博客更新地址是:https://ac-fun.blog.csdn.net/。非常感谢大家的支持。一起加油,冲鸭&#x…...

独立开发经验谈:如何借助 AI 辅助产品 UI 设计

我在业余时间开发了一款自己的独立产品:升讯威在线客服与营销系统。陆陆续续开发了几年,从一开始的偶有用户尝试,到如今线上环境和私有化部署均有了越来越多的稳定用户,在这个过程中,我也积累了不少如何开发运营一款独…...

:深度学习)

笔灵ai写作技术浅析(三):深度学习

笔灵AI写作的深度学习技术主要基于Transformer架构,尤其是GPT(Generative Pre-trained Transformer)系列模型。 1. Transformer架构 Transformer架构由Vaswani等人在2017年提出,是GPT系列模型的基础。它摒弃了传统的循环神经网络(RNN)和卷积神经网络(CNN),完全依赖自…...

https数字签名手动验签

以bing.com 为例 1. CA 层级的基本概念 CA 层级是一种树状结构,由多个层级的 CA 组成。每个 CA 负责为其下一层级的实体(如子 CA 或终端实体)颁发证书。层级结构的顶端是 根 CA(Root CA),它是整个 PKI 体…...

为什么LabVIEW适合软硬件结合的项目?

LabVIEW是一种基于图形化编程的开发平台,广泛应用于软硬件结合的项目中。其强大的硬件接口支持、实时数据采集能力、并行处理能力和直观的用户界面,使得它成为工业控制、仪器仪表、自动化测试等领域中软硬件系统集成的理想选择。LabVIEW的设计哲学强调模…...

C# 操作符重载对象详解

.NET学习资料 .NET学习资料 .NET学习资料 一、操作符重载的概念 在 C# 中,操作符重载允许我们为自定义的类或结构体定义操作符的行为。通常,我们熟悉的操作符,如加法()、减法(-)、乘法&#…...

git:恢复纯版本库

初级代码游戏的专栏介绍与文章目录-CSDN博客 我的github:codetoys,所有代码都将会位于ctfc库中。已经放入库中我会指出在库中的位置。 这些代码大部分以Linux为目标但部分代码是纯C的,可以在任何平台上使用。 源码指引:github源…...

java异常处理——try catch finally

单个异常处理 1.当try里的代码发生了catch里指定类型的异常之后,才会执行catch里的代码,程序正常执行到结尾 2.如果try里的代码发生了非catch指定类型的异常,则会强制停止程序,报错 3.finally修饰的代码一定会执行,除…...

【架构面试】二、消息队列和MySQL和Redis

MQ MQ消息中间件 问题引出与MQ作用 常见面试问题:面试官常针对项目中使用MQ技术的候选人提问,如如何确保消息不丢失,该问题可考察候选人技术能力。MQ应用场景及作用:以京东系统下单扣减京豆为例,MQ用于交易服和京豆服…...

A4988一款常用的步进电机驱动芯片

A4988 是一款常用的步进电机驱动芯片,广泛应用于 3D 打印机、CNC 机床和小型自动化设备中。它可以驱动多种类型的步进电机,但需要根据电机的参数(如电压、电流、相数等)进行合理配置。 一、A4988 的主要特性 驱动能力:…...

TypeScript语言的语法糖

TypeScript语言的语法糖 TypeScript作为一种由微软开发的开源编程语言,它在JavaScript的基础上添加了一些强类型的特性,使得开发者能够更好地进行大型应用程序的构建和维护。在TypeScript中,不仅包含了静态类型、接口、枚举等强大的特性&…...

A星算法两元障碍物矩阵转化为rrt算法四元障碍物矩阵

对于a星算法obstacle所表示的障碍物障碍物信息,每行表示一个障碍物的坐标,例如2 , 3; % 第一个障碍物在第二行第三列,也就是边长为1的正方形障碍物右上角横坐标是2,纵坐标为3,障碍物的宽度和高度始终为1.在rrt路径规划…...

什么情况下,C#需要手动进行资源分配和释放?什么又是非托管资源?

扩展:如何使用C#的using语句释放资源?什么是IDisposable接口?与垃圾回收有什么关系?-CSDN博客 托管资源的回收有GC自动触发,而非托管资源需要手动释放。 在 C# 中,非托管资源是指那些不由 CLR(…...

【最长上升子序列Ⅱ——树状数组,二分+DP,纯DP】

题目 代码(只给出树状数组的) #include <bits/stdc.h> using namespace std; const int N 1e510; int n, m; int a[N], b[N], f[N], tr[N]; //f[i]表示以a[i]为尾的LIS的最大长度 void init() {sort(b1, bn1);m unique(b1, bn1) - b - 1;for(in…...

day37|完全背包基础+leetcode 518.零钱兑换II ,377.组合总和II

完全背包理论基础 完全背包与01背包的不同在于01背包的不同物品每个都只可以使用一次,但是完全背包的不同物品可以使用无数次 在01背包理论基础中,为了使得物品只被使用一次,我们采取倒序遍历来控制 回顾:>> for(int j …...

【VM】VirtualBox安装ubuntu22.04虚拟机

阅读本文之前,请先根据 安装virtualbox 教程安装virtulbox虚拟机软件。 1.下载Ubuntu系统镜像 打开阿里云的镜像站点:https://developer.aliyun.com/mirror/ 找到如图所示位置,选择Ubuntu 22.04.3(destop-amd64)系统 Ubuntu 22.04.3(desto…...

Qt事件处理:理解处理器、过滤器与事件系统

1. 事件 事件 是一个描述应用程序中、发生的某些事情的对象。 在 Qt 中,所有事件都继承自 QEvent ,并且每个事件都有特定的标识符,如:Qt::MouseButtonPress 代表鼠标按下事件。 每个事件对象包含该事件的所有相关信息ÿ…...

DeepSeek 云端部署,释放无限 AI 潜力!

1.简介 目前,OpenAI、Anthropic、Google 等公司的大型语言模型(LLM)已广泛应用于商业和私人领域。自 ChatGPT 推出以来,与 AI 的对话变得司空见惯,对我而言没有 LLM 几乎无法工作。 国产模型「DeepSeek-R1」的性能与…...

【论文复现】基于Otsu方法的多阈值图像分割改进鲸鱼优化算法

目录 1.摘要2.鲸鱼优化算法WOA原理3.改进策略4.结果展示5.参考文献6.代码获取 1.摘要 本文提出了一种基于Otsu方法的多阈值图像分割改进鲸鱼优化算法(RAV-WOA)。RAV-WOA算法能够在分割灰度图像和彩色图像时,自动选择最优阈值,并确…...

Hive之数据定义DDL

Hive之数据定义DDL 文章目录 Hive之数据定义DDL写在前面创建数据库查询数据库显示数据库查看数据库详情切换当前数据库 修改数据库删除数据库创建表管理表(内部表)外部表管理表与外部表的互相转换 修改表重命名表增加、修改和删除表分区增加/修改/替换列信息 删除表 写在前面 …...

Golang 应用的 Docker 部署方式介绍及使用详解

本文将介绍如何使用 Docker 部署一个基于 Go 语言的后台服务应用 godco,并介绍如何配置 MongoDB 数据库容器的连接,确保应用能够成功启动并连接到容器方式部署的mongoDB数据库。 前提条件 1.已安装 Docker/Podman 2.已安装 MongoDB 数据库容器ÿ…...

SuccessFactors OData OAuth with SAP IAS-generated SAML assertion

导读 IAS:一句话说明白。SAP相关的系统可以通过IAS登录,只要IAS登录,其他系统免密登录。 作者:vivi,来源:osinnovation 上图有三个角色:brower,就是自己的浏览器,sp就是我们的目标…...

vue入门到实战 三

目录 3.1 v-bind 3.1.1 v-bind指令用法 编辑3.1.2 使用v-bind绑定class 3.1.3 使用v-bind绑定style 3.2.1 v-if指令 3.2.1 v-if指令 3.2.2 v-show指令 3.3 列表渲染指令v-for 3.3.1 基本用法 3.3.2 数组更新 3.3.3 过滤与排序 3.4 事件处理 3.4.1 使用v-on指令…...

——RTP协议简介)

音视频入门基础:RTP专题(7)——RTP协议简介

一、引言 本文对RTP协议进行简介。在简介之前,请各位先下载RTP的官方文档《RFC 3550》。该文档总共有89页,本文下面所说的“页数”是指在pdf阅读器中显示的页数: 二、RTP协议简介 根据《RFC 3550》第5页,实时传输协议(…...

06-机器学习-数据预处理

数据清洗 数据清洗是数据预处理的核心步骤,旨在修正或移除数据集中的错误、不完整、重复或不一致的部分,为后续分析和建模提供可靠基础。以下是数据清洗的详细流程、方法和实战示例: 一、数据清洗的核心任务 问题类型表现示例影响缺失值数值…...

《逆向工程核心原理》第三~五章知识整理

查看上一章节内容《逆向工程核心原理》第一~二章知识整理 对应《逆向工程核心原理》第三章到第五章内容 小端序标记法 字节序 多字节数据在计算机内存中存放的字节顺序分为小端序和大端序两大类 大端序与小端序 BYTE b 0x12; WORD w 0x1234; DWORD dw 0x12345678; cha…...

影视文件大数据高速分发方案

在当今的数字时代,影视行业的内容创作和传播方式经历了翻天覆地的变化。随着4K、8K高清视频的普及,以及虚拟现实(VR)和增强现实(AR)技术的发展,影视文件的数据量正以前所未有的速度增长。这就要求行业内的参与者必须拥有高效的大数据传输解决…...

使用朴素贝叶斯对散点数据进行分类

本文将通过一个具体的例子,展示如何使用 Python 和 scikit-learn 库中的 GaussianNB 模型,对二维散点数据进行分类,并可视化分类结果。 1. 数据准备 假设我们有两个类别的二维散点数据,每个类别包含若干个点。我们将这些点分别存…...

pytorch线性回归模型预测房价例子

人工智能例子汇总:AI常见的算法和例子-CSDN博客 import torch import torch.nn as nn import torch.optim as optim import numpy as np# 1. 创建线性回归模型类 class LinearRegressionModel(nn.Module):def __init__(self):super(LinearRegressionModel, self).…...

微信登录模块封装

文章目录 1.资质申请2.combinations-wx-login-starter1.目录结构2.pom.xml 引入okhttp依赖3.WxLoginProperties.java 属性配置4.WxLoginUtil.java 后端通过 code 获取 access_token的工具类5.WxLoginAutoConfiguration.java 自动配置类6.spring.factories 激活自动配置类 3.com…...

C++运算符重载

C的运算符重载:使对象的运算表现得和编译器内置类型一样 以复数类为例: #include <iostream> using namespace std;class CComplex { public:CComplex(int r 0, int i 0): mreal(r), mimage(i){}// 指导编译器怎么做CComplex类对象的加法操作CC…...

Series使用)

pandas(三)Series使用

一、Series基础使用 import pandasd {x:100,y:200,z:300} s1 pandas.Series(d) #将dict转化为Series print(s1)print("") l1 [1, 2, 3] l2 [a, b, c] s2 pandas.Series(l1, indexl2) #list转为Series print(s2)print("") s3 pandas.Series([11…...

PVE 中 Debian 虚拟机崩溃后,硬盘数据怎么恢复

问题 在 PVE 中给 Debian 虚拟机新分配硬盘后,通过 Debian 虚拟机开启 Samba 共享该硬盘。如果这个 Debian 虚拟机崩溃后,怎么恢复 Samba 共享硬盘数据。 方法 开启 Samba 共享相关知识:挂载硬盘和开启Samba共享。 新建一个虚拟机…...

)

【大数据技术】案例01:词频统计样例(hadoop+mapreduce+yarn)

词频统计(hadoop+mapreduce+yarn) 搭建完全分布式高可用大数据集群(VMware+CentOS+FinalShell) 搭建完全分布式高可用大数据集群(Hadoop+MapReduce+Yarn) 在阅读本文前,请确保已经阅读过以上两篇文章,成功搭建了Hadoop+MapReduce+Yarn的大数据集群环境。 写在前面 Wo…...

PySPARK带多组参数和标签的SparkSQL批量数据导出到S3的程序

设计一个基于多个带标签SparkSQL模板作为配置文件和多组参数的PySPARK代码程序,实现根据不同的输入参数自动批量地将数据导出为Parquet、CSV和Excel文件到S3上,标签和多个参数(以“_”分割)为组成导出数据文件名,文件已…...

分享刷题过程中有价值的两道题目

小编在这里先祝大家新的一年里所愿皆得,万事顺意,天天开心!!! 一.水仙花数 题目描述: 求100∼999中的水仙花数。若三位数ABCA^3B^3C^3,则称ABC为水仙花数。例如153,135333112527153&…...

Java篇之继承

目录 一. 继承 1. 为什么需要继承 2. 继承的概念 3. 继承的语法 4. 访问父类成员 4.1 子类中访问父类的成员变量 4.2 子类中访问父类的成员方法 5. super关键字 6. super和this关键字 7. 子类构造方法 8. 代码块的执行顺序 9. protected访问修饰限定符 10. 继承方式…...

7.DP算法

DP 在C中,动态规划(Dynamic Programming,DP)是一种通过将复杂问题分解为重叠子问题来高效求解的算法设计范式。以下是DP算法的核心要点和实现方法: 一、动态规划的核心思想 重叠子问题:问题可分解为多个重…...

[SAP ABAP] 在ABAP Debugger调试器中设置断点

在命令框输入/H,点击回车以后,调试被激活,点击触发任意事件进入ABAP Debugger调试器界面 点击按钮,可以在Debugger调试器中新增临时断点 我们可以从ABAP命令、方法、功能、表单、异常、消息、源代码等多个维度在Debugger调试器中设…...

使用LLaMA-Factory对AI进行认知的微调

使用LLaMA-Factory对AI进行认知的微调 引言1. 安装LLaMA-Factory1.1. 克隆仓库1.2. 创建虚拟环境1.3. 安装LLaMA-Factory1.4. 验证 2. 准备数据2.1. 创建数据集2.2. 更新数据集信息 3. 启动LLaMA-Factory4. 进行微调4.1. 设置模型4.2. 预览数据集4.3. 设置学习率等参数4.4. 预览…...

2 [GitHub遭遇严重供应链投毒攻击]

近日,有黑客针对 Discord Top.gg 的GitHub 账户发起了供应链攻击,此次攻击导致账户密码、凭证和其他敏感信息被盗,同时也影响到了大量开发人员。 Checkmarx 在一份技术报告中提到,黑客在这次攻击中使用了多种TTP,其中…...

[c语言日寄]C语言类型转换规则详解

【作者主页】siy2333 【专栏介绍】⌈c语言日寄⌋:这是一个专注于C语言刷题的专栏,精选题目,搭配详细题解、拓展算法。从基础语法到复杂算法,题目涉及的知识点全面覆盖,助力你系统提升。无论你是初学者,还是…...

Python魔法函数

在Python中,的确有“魔法函数”(Magic Methods)这种说法,也被称为特殊方法(Special Methods)。这些函数的名称以双下划线开始和结束,例如 __init__、__len__ 等。它们为Python提供了一种约定俗成…...

Cypher入门

文章目录 Cypher入门创建数据查询数据matchoptional matchwhere分页with 更新数据删除数据实例:好友推荐 Cypher入门 Cypher是Neo4j的查询语言。 创建数据 在Neo4j中使用create命令创建节点、关系、属性数据。 create (n {name:$value}) return n //创建节点&am…...