tails os系统详解

一、起源与发展背景

1. 项目初衷与历史

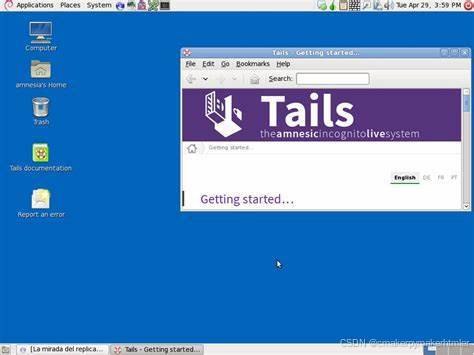

- 创立时间:Tails 项目始于 2004 年,最初名为 “Anonymous Live CD”,2009 年正式更名为 “Tails”(The Amnesic Incognito Live System,“健忘的匿名实时系统”)。

- 核心目标:为用户提供一个无需安装到本地硬盘、完全在内存中运行的操作系统,确保用户在联网时的身份和数据不被追踪,同时防止本地存储泄露信息。

- 发起与支持:由法国非营利组织 Secure Systems Lab 主导开发,依赖全球志愿者和开源社区协作,获得了电子前沿基金会(EFF)、Tor 项目等机构的技术支持。

2. 设计哲学

- 最小化攻击面:仅预装必要的安全工具,避免引入冗余组件可能带来的漏洞。

- 默认安全:所有网络连接强制通过 Tor 代理,数据默认不存储到本地,用户操作痕迹随系统关闭而清除。

- 便携性:支持从 USB 设备、SD 卡或 DVD 启动,无需修改主机系统,适用于公共或受监控环境。

二、系统层面技术解析

1. 架构与核心组件

(1)基础架构

- 基于 Debian Live:底层采用 Debian 的 Live CD 技术,确保兼容性和稳定性,同时继承 Debian 的软件生态。

- 内存运行:系统镜像(约 1GB)加载到内存中运行,不依赖本地硬盘(除非用户主动配置持久化存储),关机后所有临时数据(包括浏览记录、文件操作等)自动清除。

- 启动流程:

- 从可移动介质启动后,内核(基于 Linux 主线内核,支持硬件兼容性)加载系统文件到内存。

- 初始化安全配置:启用 Tor 代理、禁用本地存储写入、配置防火墙(仅允许通过 Tor 连接网络)。

- 启动桌面环境(Xfce,轻量且资源友好)和预装工具。

(2)核心组件

- Tor 网络栈:

- 所有网络流量(包括 DNS 查询)强制通过 Tor 节点路由,默认使用三个随机中继节点,隐藏用户真实 IP 和网络活动。

- 集成 Tor Browser(基于 Firefox,深度定制),禁用 WebRTC、指纹追踪等功能,阻止网站获取设备指纹。

- 存储机制:

- 非持久化默认模式:用户数据(如文档、浏览器缓存)仅存于内存,关机即消失。

- 可选持久化存储:通过加密分区(LUKS 加密)在外部存储设备中保存用户设置和文件,需密码解锁,防止物理设备丢失后的信息泄露。

- 隐私增强工具:

- 加密工具:集成 GnuPG(PGP)、LUKS、 VeraCrypt,支持文件和分区加密。

- 匿名通信工具:预装 Pidgin(带 OTR 加密)、Signal(需手动安装,因体积限制)、Tor Messenger 等。

- 反监控工具:禁止主机与 Tails 系统之间的文件共享(除非通过加密通道),阻止 USB 设备自动挂载(需手动确认)。

2. 安全特性深度解析

(1)网络匿名化

- 强制 Tor 代理:通过

iptables防火墙规则,禁止任何未通过 Tor 的网络连接。DNS 请求通过 Tor 的本地 DNS 服务器(避免 ISP 劫持)。 - 抗指纹技术:Tor Browser 禁用插件(如 Flash、Silverlight),限制 JavaScript 功能,随机化用户代理和字体渲染,减少浏览器指纹被识别的可能。

- HTTPS 强制:通过

HTTPS Everywhere插件(集成在 Tor Browser),强制网站使用加密连接,防止中间人攻击。

(2)数据保护

- 零本地存储默认:系统运行时,临时文件存储在

/run/shm(内存分区),不写入硬盘。即使主机有硬盘,Tails 也会忽略或加密挂载(需用户配置)。 - 设备控制:

- 禁用蓝牙、摄像头、麦克风(默认关闭,需手动启用并谨慎使用)。

- 限制 USB 设备访问:仅允许用户明确授权的存储设备,且支持加密挂载。

- 内核安全强化:

- 启用内核级防护机制,如 KASLR(地址空间随机化)、SYN cookies(防 DDOS)。

- 禁用非必要内核模块(如无线网卡的监控模式,避免被用作攻击工具)。

(3)用户身份隔离

- 无本地账户:系统不创建任何本地用户账户,所有操作以匿名用户身份运行,避免权限滥用风险。

- MAC 地址随机化:每次启动时随机生成网络接口的 MAC 地址,防止通过物理地址追踪设备。

3. 系统局限性与权衡

- 性能开销:因网络流量经过 Tor 多层转发,速度较慢,不适合大文件传输或实时流媒体。

- 功能限制:为保证安全,牺牲了部分便利性(如无法自动更新系统,需手动下载新版本镜像;预装软件有限,安装第三方软件需通过 Tor 源,且可能引入风险)。

- 物理安全依赖:若用户启用持久化存储,存储设备的安全性(如密码强度、防物理窃取)成为关键;未加密的持久化数据可能泄露。

三、典型应用场景

- 敏感通信:记者、维权人士通过 Tails 发送加密邮件或进行匿名聊天,避免政府监控。

- 隐私浏览:在公共网络环境中访问敏感网站(如医疗、金融服务),防止运营商或黑客追踪。

- 安全审计:渗透测试人员使用 Tails 作为纯净环境,避免工具残留影响目标系统。

- 规避审查:在网络审查严格的地区,通过 Tor 绕过防火墙封锁,访问被屏蔽的内容。

四、技术演进与社区生态

- 版本迭代:基于 Debian 的稳定版(如 Debian Bullseye),每 6-12 个月发布一次新版本,同步 Debian 的安全更新和 Tor 最新版本。

- 开源与透明:全部代码公开,接受全球安全专家审计,用户可自行编译镜像以验证完整性。

- 硬件兼容性:支持大多数 x86/x86-64 架构设备,对旧硬件友好,但新兴硬件(如 ARM 架构)支持有限(官方仅提供 x86 镜像,社区有非官方 ARM 版本)。

总结

Tails 操作系统通过内存运行架构、Tor 深度集成和严格的隐私保护机制,构建了一个 “可携带的安全孤岛”,其设计理念是 “默认不信任任何环境”。尽管存在性能和功能上的妥协,但其在隐私敏感场景中的不可替代性,使其成为开源安全领域的标杆项目。理解 Tails 的核心在于把握其 “匿名化” 与 “零痕迹” 的技术逻辑,以及围绕这一目标进行的系统层级优化与权衡。

一、内核与启动安全强化

1. 内核定制与安全补丁

- 内核版本与硬件支持:

- 基于 Linux 长期支持内核(如 6.0.x),集成硬件驱动(如 Intel UHD 750 显卡支持4),但默认禁用非必要模块(如蓝牙、摄像头驱动),减少攻击面。

- 针对 Spectre/Meltdown 等 CPU 漏洞,启用内核级缓解措施(如 KPTI、IBPB),并通过

sysctl限制内核参数(如kernel.unprivileged_userns_clone=0防止用户命名空间逃逸)。

- 安全补丁机制:

- 定期同步 Debian 安全更新,优先修复网络协议栈(如 Tor 客户端、OpenSSL)和图形驱动漏洞1516。

- 针对 Tor 网络特化补丁,如增强

tor服务与内核网络层的交互,防止流量泄露。

2. 启动流程与完整性验证

- 引导阶段:

- UEFI/Secure Boot 支持:

- 使用

shim作为 UEFI 引导加载器,支持 Secure Boot 但需手动配置(因 Shim SBAT 级别问题,部分新硬件需禁用 Secure Boot 或升级至 Tails 6.7+12)。 - 启动镜像通过

grub加载,默认验证 ISO 签名(基于 Debian 的 GPG 密钥),防止镜像篡改26。

- 使用

- 内存初始化:

- 内核加载后,将只读的

squashfs镜像解压缩到内存(tmpfs),用户数据存储在独立的加密分区(LUKS 加密),避免本地硬盘写入10。

- 内核加载后,将只读的

- UEFI/Secure Boot 支持:

3. 启动参数与安全配置

- 关键启动参数:

toram:强制所有系统文件加载到内存,完全脱离存储设备运行。persistent:启用持久化存储时,通过tails-persistence-setup工具创建加密分区,支持增量更新510。norandrd:禁用随机化 RAM 磁盘设备节点,避免设备路径猜测攻击。

二、网络栈与匿名化机制

1. 强制 Tor 代理与流量控制

- iptables 规则深度解析:

- INPUT 链:

- 仅允许本地环回接口(lo)和 Tor 监听端口(9040, 9050)的入站流量,其他全部丢弃2128。

bash

iptables -A INPUT -i lo -j ACCEPT iptables -A INPUT -p tcp --dport 9040 -j ACCEPT iptables -A INPUT -p tcp --dport 9050 -j ACCEPT iptables -P INPUT DROP - OUTPUT 链:

- 所有出站流量强制通过 Tor 代理(127.0.0.1:9040),DNS 查询通过 Tor 的 DNS 服务器(127.0.0.1:53),防止 DNS 泄露2128。

bash

iptables -A OUTPUT ! -o lo -p tcp ! --dport 9040 -j REJECT iptables -A OUTPUT ! -o lo -p udp ! --dport 53 -j REJECT - FORWARD 链:

- 禁用 IP 转发,防止 Tails 作为路由器转发未加密流量。

bash

iptables -P FORWARD DROP

- INPUT 链:

2. Tor 网络深度集成

- Tor 客户端配置:

- 使用

torrc配置文件强制启用桥接中继(避免直接连接已知 Tor 节点),并随机化电路路径以降低被流量分析的风险19。 - 集成 Tor Browser(基于 Firefox ESR),禁用 WebRTC、字体指纹识别,默认启用 HTTPS Everywhere 和 NoScript 插件117。

- 使用

- 抗封锁技术:

- 支持

obfs4、meek等可插拔传输协议,绕过网络审查19。

- 支持

三、存储与数据保护

1. 内存运行与无痕迹设计

- 全内存架构:

- 系统文件(包括

/tmp、/var)全部驻留内存(tmpfs),关机后自动清除所有临时数据(如浏览器缓存、日志)16。 - 进程间通信通过

systemd的PrivateTmp机制隔离,防止敏感信息跨进程泄露。

- 系统文件(包括

2. 持久化存储的加密实现

- LUKS 与 dm-crypt 加密:

- 持久化分区使用

cryptsetup加密,密钥由用户密码派生(PBKDF2 算法),支持 XTS 模式防止块重放攻击10。 - 挂载时通过

systemd-cryptsetup自动解锁,用户需在启动时输入密码5。

- 持久化分区使用

- 数据完整性校验:

- Tails 6.0 引入硬件错误检测机制,在读写 USB 设备时实时监控坏块,防止数据损坏25。

四、用户空间安全机制

1. 进程隔离与权限控制

- 用户权限模型:

- 默认用户

amnesia无 sudo 权限,关键操作(如安装软件)需临时 root 密码(每次启动随机生成)122。 - 禁用

setuid/setgid二进制文件,防止特权提升攻击。

- 默认用户

- 沙盒化应用:

- 浏览器(Tor Browser)、邮件客户端(Thunderbird)等通过

firejail沙盒运行,限制文件系统和网络访问19。

- 浏览器(Tor Browser)、邮件客户端(Thunderbird)等通过

2. SELinux 与 AppArmor 的使用

- 强制访问控制(MAC):

- Tails 未默认启用 SELinux 或 AppArmor(因兼容性问题),但通过

systemd的ProtectHome、ProtectSystem等选项限制进程权限2324。 - 部分组件(如 Tor 服务)通过自定义 AppArmor 配置文件进一步限制行为。

- Tails 未默认启用 SELinux 或 AppArmor(因兼容性问题),但通过

五、与 Whonix 的架构对比

| 特性 | Tails | Whonix |

|---|---|---|

| 匿名性 | 单 VM,所有流量强制通过 Tor | 双 VM(Gateway + Workstation),网络层深度隔离 |

| 硬件兼容性 | 支持 x86/x86-64,旧硬件友好 | 依赖 Xen 虚拟化,对新硬件支持较弱 |

| 持久化存储 | 加密分区(LUKS),手动配置 | 无持久化,依赖外置加密存储 |

| 攻击面 | 最小化预装软件,手动安装风险高 | 模块化设计,默认隔离浏览器和邮件客户端 |

| 易用性 | 开箱即用,适合临时场景 | 需虚拟化环境,学习成本较高 |

六、技术局限性与应对策略

1. 性能与兼容性挑战

- Tor 延迟:多层路由导致网络速度下降,大文件传输效率低。

- 缓解:优先使用 Tor 的网桥节点或付费高速中继。

- 硬件支持:64 位 UEFI 设备需手动配置 Secure Boot,部分新显卡驱动依赖内核补丁412。

- 缓解:通过

tails-configurator工具动态加载驱动模块。

- 缓解:通过

2. 物理安全风险

- USB 设备丢失:持久化分区的加密密钥可能泄露。

- 缓解:使用 YubiKey 等硬件密钥存储加密口令,避免密码明文存储。

3. 应用生态限制

- 软件兼容性:依赖 Tor 网络的应用(如 Signal)需手动配置代理,部分工具(如 Docker)无法直接运行。

- 缓解:通过

tails-applications仓库安装社区打包的兼容版本。

- 缓解:通过

七、典型安全场景的技术实现

1. 匿名邮件通信

- 加密流程:

- 使用 Thunderbird + Enigmail 撰写邮件,选择 PGP 加密。

- 邮件通过 Tor 网络发送至 SMTP 服务器,路由经过 3 个随机中继节点。

- 接收方通过 Tor 网络下载邮件,解密后读取内容。

2. 加密文件传输

- OnionShare 集成:

- 启动 OnionShare,生成临时 .onion 地址。

- 文件通过 Tor 网络加密传输,接收方通过相同地址下载。

- 传输完成后,地址自动失效,无日志留存。

总结

Tails 通过内核安全强化、强制 Tor 代理、全内存运行和加密持久化存储构建了一个高匿名性的安全孤岛。其设计哲学是 “默认不信任任何环境”,通过系统层级的技术隔离和最小化攻击面,在隐私敏感场景中提供不可替代的安全保障。尽管存在性能和兼容性上的妥协,但其技术实现细节(如 iptables 规则、Tor 深度集成)为理解匿名操作系统的底层逻辑提供了教科书级案例。

相关文章:

tails os系统详解

一、起源与发展背景 1. 项目初衷与历史 创立时间:Tails 项目始于 2004 年,最初名为 “Anonymous Live CD”,2009 年正式更名为 “Tails”(The Amnesic Incognito Live System,“健忘的匿名实时系统”)。核…...

[洛谷刷题9]

P2376 [USACO09OCT] Allowance G(贪心) https://www.luogu.com.cn/problem/P2376 题目描述 作为创造产奶纪录的回报,Farmer John 决定开始每个星期给Bessie 一点零花钱。 FJ 有一些硬币,一共有 N ( 1 ≤ N ≤ 20 ) N (1 \le …...

数据挖掘入门-二手车交易价格预测

一、二手车交易价格预测 1-1 项目背景 随着二手车市场的快速发展,二手车交易价格的预测成为了一个热门研究领域。精准的价格预测不仅能帮助买卖双方做出更明智的决策,还能促进市场的透明度和公平性。对于买家来说,了解合理的市场价格可以避免…...

【PostgreSQL数据分析实战:从数据清洗到可视化全流程】金融风控分析案例-10.4 模型部署与定期评估

👉 点击关注不迷路 👉 点击关注不迷路 👉 点击关注不迷路 文章大纲 10.4 模型部署与定期评估10.4.1 模型部署架构设计1.1 模型存储方案1.2 实时预测接口 10.4.2 定期评估体系构建2.1 评估指标体系2.2 自动化评估流程2.3 模型衰退预警 10.4.3 …...

构建可信数据空间需要突破技术、规则和生态三大关键

构建可信数据空间需要突破技术、规则和生态三大关键:技术上要解决"可用不可见"的隐私计算难题,规则上要建立动态确权和跨境流动的治理框架,生态上要形成多方协同的标准体系。他强调,只有实现技术可控、规则可信、生态协…...

阳光学院【2020下】计算机网络原理-A卷-试卷-期末考试试卷

一、单选题(共25分,每空1分) 1.ICMP协议工作在TCP/IP参考模型的 ( ) A.主机-网络 B.网络互联层 C.传输层 D.应用层 2.下列关于交换技术的说法中,错误的是 ( ) A.电路交换适用于突发式通信 B.报文交换不能满足实时通信 C.报文…...

函数用法)

python: union()函数用法

在 Python 中,union() 是集合(set)类型的内置方法,用于返回两个或多个集合的并集(即所有元素的合集,自动去重)。以下是它的用法详解: 1. 基本语法 python 复制 下载 set.union(*…...

docker部署WeDataSphere开源大数据平台

GitHub:https://github.com/WeBankFinTech/WeDataSphere **WDS容器化版本是由Docker构建的一个能够让用户在半小时内完成所有组件安装部署并使用的镜像包。**无需再去部署Hadoop等基础组件,也不需要部署WDS的各功能组件,即可让您快速体验 WD…...

【计算机视觉】OpenCV项目实战:基于face_recognition库的实时人脸识别系统深度解析

基于face_recognition库的实时人脸识别系统深度解析 1. 项目概述2. 技术原理与算法设计2.1 人脸检测模块2.2 特征编码2.3 相似度计算 3. 实战部署指南3.1 环境配置3.2 数据准备3.3 实时识别流程 4. 常见问题与解决方案4.1 dlib安装失败4.2 人脸检测性能差4.3 误识别率高 5. 关键…...

uni-app学习笔记五-vue3响应式基础

一.使用ref定义响应式变量 在组合式 API 中,推荐使用 ref() 函数来声明响应式状态,ref() 接收参数,并将其包裹在一个带有 .value 属性的 ref 对象中返回 示例代码: <template> <view>{{ num1 }}</view><vi…...

)

阿克曼-幻宇机器人系列教程2- 机器人交互实践(Topic)

在上一篇文章中,我们介绍了两种登录机器人的方式,接下来我们介绍登录机器人之后,我们如何通过topic操作命令实现与机器人的交互。 1. 启动 & 获取topic 在一个终端登录树莓派后,执行下列命令运行机器人 roslaunch huanyu_r…...

Windows系统事件查看器管理单元不可用

报错:Windows系统事件查看器管理单元不可用 现象原因:为误触关闭管理单元或者该模块卡死 解决办法:重启Windows server服务,若不行,则重启服务器即可...

milvus+flask山寨《从零构建向量数据库》第7章case2

继续流水账完这本书,这个案例是打造文字形式的个人知识库雏形。 create_context_db: # Milvus Setup Arguments COLLECTION_NAME text_content_search DIMENSION 2048 MILVUS_HOST "localhost" MILVUS_PORT "19530"# Inference Arguments…...

前端如何应对精确数字运算?用BigNumber.js解决JavaScript原生Number类型在处理大数或高精度计算时的局限性

目录 前端如何应对精确数字运算?用BigNumber.js解决JavaScript原生Number类型在处理大数或高精度计算时的局限性 一、BigNumber.js介绍 1、什么是 BigNumber.js? 2、作用领域 3、核心特性 二、安装配置与基础用法 1、引入 BigNumber.js 2、配置 …...

多目应用:三目相机在汽车智能驾驶领域的应用与技术创新

随着汽车智能驾驶技术不断完善,智能汽车也不断加速向全民普惠迈进,其中智驾“眼睛”三目视觉方案凭借低成本、高精度、强适配性成为众多汽车品牌关注的焦点。三目相机在汽车智能驾驶领域的创新应用,主要依托其多视角覆盖、高动态范围…...

webpack重构优化

好的,以下是一个关于如何通过重构 Webpack 构建策略来优化性能的示例。这个过程包括分析现有构建策略的问题、优化策略的制定以及具体的代码实现。 --- ### 项目背景 在参与公司的性能专项优化过程中,我发现现有的 Webpack 构建策略存在一些问题&#…...

英文题库(31-40))

MySQL 8.0 OCP(1Z0-908)英文题库(31-40)

目录 第31题题目分析正确答案 第32题题目分析正确答案 第33题题目分析正确答案: 第34题题目解析正确答案 第35题题目分析正确答案 第36题题目分析正确答案 第37题题目分析正确答案 第38题题目分析正确答案 第39题题目分析正确答案 第40题题目分析正确答案 第31题 Y…...

aardio - 虚表 —— vlistEx.listbar2 多层菜单演示

在 近我者赤 修改版的基础上,做了些许优化。 请升级到最新版本。 import win.ui; import godking.vlistEx.listbar2; import fonts.fontAwesome; /*DSG{{*/ mainForm win.form(text"多层折叠菜单";right1233;bottom713) mainForm.add({ custom{cls"…...

22.【.NET8 实战--孢子记账--从单体到微服务--转向微服务】--单体转微服务--增加公共代码

在拆分服务之前,我们需要先提取一些公共代码。本篇将重点新增日志记录、异常处理以及Redis的通用代码。这些组件将被整合到一个共享类库中,便于在微服务架构中高效复用。 Tip:在后续的教程中我们会穿插多篇提取公共代码的文章,帮助…...

EasyOps®5月热力焕新:三大核心模块重构效能边界

在应用系统管理中,我们将管理对象从「服务实例」优化为「部署实例」,这一改变旨在提升管理效率与数据展示清晰度。 此前,系统以 “IP Port” 组合定义服务实例。当同一 IP 下启用多个进程或端口时,会产生多个服务实例。比如一台…...

基于深度学习的工业OCR数字识别系统架构解析

一、项目场景 春晖数字识别视觉检测系统专注于工业自动化生产监控、设备运行数据记录等关键领域。系统通过高精度OCR算法,能够实时识别设备上显示的关键数据(如温度、压力、计数等),并定时存储至Excel文件中。这些数据对于生产过…...

R语言绘图 | 渐变火山图

客户要求绘制类似文章中的这种颜色渐变火山图,感觉挺好看的。网上找了一圈,发现有别人已经实现的类似代码,拿来修改后即可使用,这里做下记录,以便后期查找。 简单实现 library(tidyverse)library(ggrepel)library(ggf…...

Go语言——docker-compose部署etcd以及go使用其服务注册

一、docker-compsoe.yml文件如下 version: "3.5"services:etcd:hostname: etcdimage: bitnami/etcd:latestdeploy:replicas: 1restart_policy:condition: on-failureprivileged: truevolumes:# 持久化 etcd 数据到宿主机- "/app/apisix/etcd/data:/bitnami/etc…...

Tomcat的调优

目录 一. JVM 1.1 JVM的组成 1.2 运行时数据区域的组成 二. 垃圾回收 2.1 如何确认垃圾 1. 引用计数法 2. 根搜索算法 2.2 垃圾回收基本算法 1. 标记-清除算法(Mark-Sweep) 2. 标记-压缩算法(Mark-Compact) 3. 复制算法…...

Tomcat和Nginx的主要区别

1、功能定位 Nginx:核心是高并发HTTP服务器和反向代理服务器,擅长处理静态资源(如HTML、图片)和负载均衡。Tomcat:是Java应用服务器,主要用于运行动态内容(如JSP、Servlet)…...

)

Python训练营打卡——DAY24(2025.5.13)

目录 一、元组 1. 通俗解释 2. 元组的特点 3. 元组的创建 4. 元组的常见用法 二、可迭代对象 1. 定义 2. 示例 3. 通俗解释 三、OS 模块 1. 通俗解释 2. 目录树 四、作业 1. 准备工作 2. 实战代码示例 3. 重要概念解析 一、元组 是什么:一种…...

【TDengine源码阅读】DLL_EXPORT

2025年5月13日,周二清晨 #ifdef WINDOWS #define DLL_EXPORT __declspec(dllexport) #else #define DLL_EXPORT #endif为啥Linux和MacOS平台时宏为空,难道Linux和mac不用定义导出函数吗? 这段代码是一个跨平台的宏定义,用于处理不…...

电子科技浪潮下的华秋电子:慕尼黑上海电子展精彩回顾

为期3天的2025慕尼黑上海电子展(electronica China 2025)于17日在上海新国际博览中心落下帷幕。 展会那规模,真不是吹的!本届展会汇聚了1,794家国内外行业知名品牌企业的展商来 “摆摊”,展览面积大得像个超级大迷宫&…...

TDengine编译成功后的bin目录下的文件的作用

2025年5月13日,周二清晨 以下是TDengine工具集中各工具的功能说明: 核心工具 taosd • TDengine的核心服务进程,负责数据存储、查询和集群管理。 taos • 命令行客户端工具,用于连接TDengine服务器并执行SQL操作。 taosBenchma…...

spark sql基本操作

Spark SQL 是 Apache Spark 的一个模块,用于处理结构化数据。它允许用户使用标准的 SQL 语法来查询数据,并且可以无缝地与 Spark 的其他功能(如 DataFrame、Dataset 和 RDD)结合使用。以下是 Spark SQL 的基本使用方法和一些常见操…...

采购流程规范化如何实现?日事清流程自动化助力需求、采购、财务高效协作

采购审批流程全靠人推进,内耗严重,效率低下? 花重金上了OA,结果功能有局限、不灵活? 问题出在哪里?是我们的要求太多、太苛刻吗?NO! 流程名称: 采购审批管理 流程功能…...

影刀RPA开发-CSS选择器介绍

影刀RPA网页自动化开发,很多时候需要我们查看页面源码,查找相关的元素属性,这就需要我们有必要了解CSS选择器。本文做了些简单的介绍。希望对大家有帮助! 1. CSS选择器概述 1.1 定义与作用 CSS选择器是CSS(层叠样式…...

AT、科大讯飞靠什么坐上中国Ai牌桌?)

DeepSeek、B(不是百度)AT、科大讯飞靠什么坐上中国Ai牌桌?

在国产AI舞台上,DeepSeek、阿里、字节、腾讯、讯飞群雄逐鹿,好不热闹。 这场堪称“军备竞赛”的激烈角逐,绝非简单的市场竞争,而是一场关乎技术、创新与未来布局的深度博弈。在竞赛中,五大模型各显神通,以…...

MySQL全局优化

目录 1 硬件层面优化 1.1 CPU优化 1.2 内存优化 1.3 存储优化 1.4 网络优化 2 系统配置优化 2.1 操作系统配置 2.2 MySQL服务配置 3 库表结构优化 4 SQL及索引优化 mysql可以从四个层面考虑优化,分别是 硬件系统配置库表结构SQL及索引 从成本和优化效果来看…...

【github】主页显示star和fork

数据收集:定期(例如每天)获取你所有仓库的 Star 和 Fork 总数。数据存储:将收集到的数据(时间戳、总 Star 数、总 Fork 数)存储起来。图表生成:根据存储的数据生成变化曲线图(通常是…...

网站遭受扫描攻击,大量爬虫应对策略

网站的日志里突然有很多访问路径不存在的,有些ip地址也是国外的,而且访问是在深夜且次数非常频繁紧密。判定就是不怀好意的扫描网站寻找漏洞。也有些是爬虫,且是国外的爬虫,有的也是不知道的爬虫爬取网站。网站的真实流量不多&…...

【 Redis | 实战篇 秒杀实现 】

目录 前言: 1.全局ID生成器 2.秒杀优惠券 2.1.秒杀优惠券的基本实现 2.2.超卖问题 2.3.解决超卖问题的方案 2.4.基于乐观锁来解决超卖问题 3.秒杀一人一单 3.1.秒杀一人一单的基本实现 3.2.单机模式下的线程安全问题 3.3.集群模式下的线程安全问题 前言&…...

)

手搓传染病模型(SEIARW)

在传染病传播的研究中,水传播途径是一个重要的考量因素。SEAIRW 模型(易感者 S - 暴露者 E - 感染者 I - 无症状感染者 A - 康复者 R - 水中病原体 W)综合考虑了人与人接触传播以及水传播的双重机制,为分析此类传染病提供了全面的…...

【C++】深入理解 unordered 容器、布隆过滤器与分布式一致性哈希

【C】深入理解 unordered 容器、布隆过滤器与分布式一致性哈希 在日常开发中,无论是数据结构优化、缓存设计,还是分布式架构搭建,unordered_map、布隆过滤器和一致性哈希都是绕不开的关键工具。它们高效、轻量,在性能与扩展性方面…...

第五天——贪心算法——射气球

1.题目 有一些球形气球贴在一个表示 XY 平面的平坦墙壁上。气球用一个二维整数数组 points 表示,其中 points[i] [xstart, xend] 表示第 i 个气球的水平直径范围从 xstart 到 xend。你并不知道这些气球的具体 y 坐标。 可以从 x 轴上的不同位置垂直向上࿰…...

麦肯锡110页PPT企业组织效能提升调研与诊断分析指南

“战略清晰、团队拼命、资源充足,但业绩就是卡在瓶颈期上不去……”这是许多中国企业面临的真实困境。表面看似健康的企业,往往隐藏着“组织亚健康”问题——跨部门扯皮、人才流失、决策迟缓、市场反应滞后……麦肯锡最新研究揭示:组织健康度…...

)

BFS算法篇——从晨曦到星辰,BFS算法在多源最短路径问题中的诗意航行(上)

文章目录 引言一、多源BFS的概述二、应用场景三、算法步骤四、代码实现五、代码解释六、总结 引言 在浩渺的图论宇宙中,图的每一条边、每一个节点都是故事的组成部分。每当我们站在一个复杂的迷宫前,开始感受它的深邃时,我们往往不再局限于从…...

理解 C# 中的各类指针

前言 变量可以理解成是一块内存位置的别名,访问变量也就是访问对应内存中的数据。 指针是一种特殊的变量,它存储了一个内存地址,这个内存地址代表了另一块内存的位置。 指针指向的可以是一个变量、一个数组元素、一个对象实例、一块非托管内存…...

)

MySQL 事务(二)

文章目录 事务隔离性理论理解隔离性隔离级别 事务隔离级别的设置和查看事务隔离级别读未提交读提交(不可重复读) 事务隔离性理论 理解隔离性 MySQL服务可能会同时被多个客户端进程(线程)访问,访问的方式以事务方式进行一个事务可能由多条SQL…...

【HarmonyOS】ArkTS开发应用的横竖屏切换

文章目录 1、简介2、静态 — 横竖屏切换2.1、效果2.2、实现原理2.3、module.json5 源码 3、动态 — 横竖屏切换3.1、应用随系统旋转切换横竖屏3.2、setPreferredOrientation 原理配置3.3、锁定旋转的情况下,手动设置横屏状态 1、简介 在完成全屏网页嵌套应用开发后…...

Linux中find命令用法核心要点提炼

大家好,欢迎来到程序视点!我是你们的老朋友.小二! 以下是针对Linux中find命令用法的核心要点提炼: 基础语法结构 find [路径] [选项] [操作]路径:查找目录(.表当前目录,/表根目录)…...

专栏项目框架介绍

项目整体实现框图 如下图所示,是该项目的整体框图,项目的功能概括为:PC端下发数据文件,FPGA板卡接收数据文件,缓存至DDR中,待数据文件发送完毕,循环读取DDR有效写区域数据,将DDR数据…...

WSL 安装 Debian 12 后,Linux 如何安装 vim ?

在 WSL 的 Debian 12 中安装 Vim 非常简单,只需使用 apt 包管理器即可。以下是详细步骤: 1. 更新软件包列表 首先打开终端,确保系统包列表是最新的: sudo apt update2. 安装 Vim 直接通过 apt 安装 Vim: sudo apt …...

)

【SpringBoot】从零开始全面解析Spring MVC (一)

本篇博客给大家带来的是SpringBoot的知识点, 本篇是SpringBoot入门, 介绍Spring MVC相关知识. 🐎文章专栏: JavaEE初阶 🚀若有问题 评论区见 ❤ 欢迎大家点赞 评论 收藏 分享 如果你不知道分享给谁,那就分享给薯条. 你们的支持是我不断创作的动力 . 王子…...

C++—特殊类设计设计模式

目录 C—特殊类设计&设计模式1.设计模式2.特殊类设计2.1设计一个无法被拷贝的类2.2设计一个只能在堆上创建对象的类2.3设计一个只能在栈上创建对象的类2.4设计一个类,无法被继承2.5设计一个类。这个类只能创建一个对象【单例模式】2.5.1懒汉模式实现2.5.2饿汉模…...