amass:深入攻击面映射和资产发现工具!全参数详细教程!Kali Linux教程!

简介

OWASP Amass 项目使用开源信息收集和主动侦察技术执行攻击面网络映射和外部资产发现。

此软件包包含一个工具,可帮助信息安全专业人员使用开源信息收集和主动侦察技术执行攻击面网络映射并执行外部资产发现。

使用的信息收集技术

| 技术 | 数据来源 |

| APIs(应用程序接口) | 360PassiveDNS, Ahrefs, AnubisDB, BeVigil, BinaryEdge, BufferOver, BuiltWith, C99, Chaos, CIRCL, DNSDB, DNSRepo, Deepinfo, Detectify, FOFA, FullHunt, GitHub, GitLab, GrepApp, Greynoise, HackerTarget, Hunter, IntelX, LeakIX, Maltiverse, Mnemonic, Netlas, Pastebin, PassiveTotal, PentestTools, Pulsedive, Quake, SOCRadar, Searchcode, Shodan, Spamhaus, Sublist3rAPI, SubdomainCenter, ThreatBook, ThreatMiner, URLScan, VirusTotal, Yandex, ZETAlytics, ZoomEye |

| Certificates(证书) | Active pulls (可选), Censys, CertCentral, CertSpotter, Crtsh, Digitorus, FacebookCT |

| DNS(域名系统) | Brute forcing, Reverse DNS sweeping, NSEC zone walking, Zone transfers, FQDN alterations/permutations, FQDN Similarity-based Guessing |

| Routing(路由) | ASNLookup, BGPTools, BGPView, BigDataCloud, IPdata, IPinfo, RADb, Robtex, ShadowServer, TeamCymru |

| Scraping(爬取) | AbuseIPDB, Ask, Baidu, Bing, CSP Header, DNSDumpster, DNSHistory, DNSSpy, DuckDuckGo, Gists, Google, HackerOne, HyperStat, PKey, RapidDNS, Riddler, Searx, SiteDossier, Yahoo |

| Web Archives(Web 档案库) | Arquivo, CommonCrawl, HAW, PublicWWW, UKWebArchive, Wayback |

| WHOIS((读作“Who is”,而非缩写)是用来查询互联网中域名的IP以及所有者等信息的传输协议。) | AlienVault, AskDNS, DNSlytics, ONYPHE, SecurityTrails, SpyOnWeb, WhoisXMLAPI |

安装

二进制文件安装

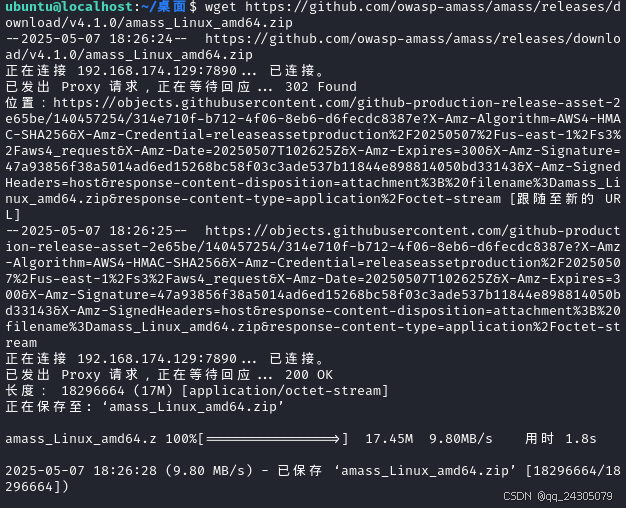

通过以下命令来获取文件的压缩包。

wget https://github.com/owasp-amass/amass/releases/download/v4.1.0/amass_Linux_amd64.zip

通过 ls 命令可以看到已经下载成功了,出现了一个 zip 的文件,解压缩这个文件。解压完成后会出现一个文件夹。

ls

unzip unzip amass_Linux_amd64.zip

ls

进入目录并查看

cd amass_Linux_amd64/

ls

运行以下命令,如果出现这个界面,就说明安装成功了。

./amass -h

Docker安装

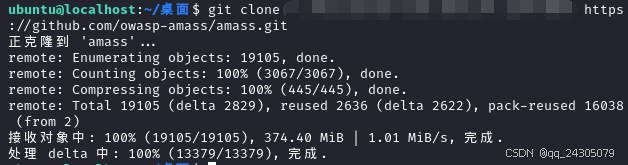

通过以下命令克隆项目源码,建议请先提前挂好代理。

git clone https://github.com/owasp-amass/amass.git

进入目录并查看

cd amass

ls

拉取 golang 镜像

sudo docker pull golang:1.19-alpine

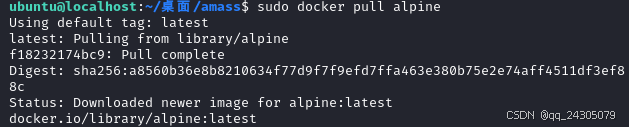

拉取 alpine 镜像

sudo docker pull alpine

修改一下Dockerfile,添加上代理。建议加代理,不然可能会报错不成功。

#用 vim 工具去编辑文件。

vim Dockerfile#在代码

FROM golang:1.19-alpine as build

#后面添加上ARG HTTP_PROXY

ARG HTTPS_PROXYENV HTTP_PROXY=${HTTP_PROXY}

ENV HTTPS_PROXY=${HTTPS_PROXY}

ENV http_proxy=${HTTP_PROXY}

ENV https_proxy=${HTTPS_PROXY}

构建 Docker 镜像

sudo docker build --build-arg HTTP_PROXY=http://ip地址:端口 --build-arg HTTPS_PROXY=http://ip地址:端口 -t amass .

输入以下命令,如果出现这个界面的话,就说明安装成功了。

sudo docker run -it amass -h

源码安装

确保您已正确配置 Go 1.14 及以上版本的环境。如果还未安装的话,可以通过以下命令来进行安装

sudo apt install golang -y验证版本

go version

克隆项目源码并进入目录

git clone https://github.com/owasp-amass/amass.git

cd amass

ls为 go 配置国内代理

go env -w GOPROXY=https://goproxy.cn

go env

安装

go install ./...

安装完成后,生成的可执行文件在 go/bin 文件夹里面。

cd go/bin/

ls

运行以下命令,如果出现这个界面就说明安装成功了。

./amass -h

APT 包管理器安装

Kali Linux 默认已经安装好 amass 工具了。如果还未安装的话,也可以通过以下命令来进行安装

sudo apt install amass

使用

1. -h

显示程序使用信息

amass -h

2. -help

显示程序使用信息

amass -help

3. -version

打印此 Amass 二进制文件的版本号

amass -version

注意:amass的字典文件位于

amass/examples/wordlists

子命令

amass 包含 5 个子命令,换句话说,就是功能:

- amass intel——发现枚举目标

- amass enum——执行枚举和网络映射

- amass viz——可视化枚举结果

- amass track——跟踪枚举之间的差异

- amass db——操作 Amass 图形数据库

在某些情况下,Amass 的子命令可以结合使用,这允许您创建执行多个 Amass 操作的脚本。

作为其子域名发现和信息收集技术的一部分,它支持 55 个来源,例如 API 和网站。

它采用各种信息收集技术进行 DNS 枚举

- 使用域名词表和修改词表对子域名进行暴力破解

- 通过读取 SSL/TLS 证书、执行 DNS 区域传输或检查证书透明度日志来识别子域名

- 在已识别的域名上进行递归子域名发现

- 使用 Hashcat 风格的掩码对子域名进行暴力破解(如果您拥有关于命名约定等的内部信息,这将非常有用)

可以使用配置文件进行配置,这使得它易于维护、使用或与脚本集成

Amass Intel

Amass intel 子命令(或者说模块)可以帮助收集有关该组织的开源情报,并允许你查找与该组织相关的更多根域名。要查看此子命令的可用选项,只需在终端中输入:

amass intel

此时或许值得一提的是,Amass 的另一个重要优势是所有子命令都会尝试保持参数的一致性。

此子命令默认会使用多种信息收集技术和数据源,例如 WHOIS 和 IPv4Info,以获取组织拥有的情报和父域名,除非在 Amass 的配置文件中明确禁用这些功能。

1. -h

显示程序使用信息

amass intel -h2. -help

显示程序使用信息

amass intel -help

3. -active

尝试获取证书名称

amass intel -active -whois -d kali.org4. -addr value

IP 地址和地址范围 (192.168.1.1-254),以逗号分隔

5. -asn value

ASN 以逗号分隔(可多次使用)

6. -cidr value

CIDR 以逗号分隔(可多次使用)

amass intel -active -whois -d owasp.org -addr 104.22.26.77 -asn 14993 -cidr 104.22.26.0/247. -config string

YAML 配置文件的路径。以下为更多详细信息

amass intel -config examples/config.yaml -whois -d kali.org8. -d value

域名以逗号分隔(可多次使用)

amass intel -whois -d owasp.org,kali.org9. -demo

审查输出以使其适合演示

amass intel -demo -whois -d owasp.org,kali.org10. -df value

提供根域名的文件路径

amass intel -whois -df domains.txt11. -dir string

包含输出文件的目录路径

amass intel -whois -d kali.org -dir output12. -ef string

提供要排除的数据源的文件路径

amass intel -whois -d kali.org -ef exclude.txt13. -exclude value

要排除的数据源名称以逗号分隔

amass intel -whois -d kali.org -exclude Shodan14. -if string

提供要包含的数据源的文件路径

amass intel -whois -d kali.org -if include.txt15. -include value

要包含的数据源名称以逗号分隔

amass intel -whois -d kali.org -include Shodan16. -ip

显示已发现名称的 IP 地址

amass intel -whois -d kali.org -ip17. -ipv4

显示已发现名称的 IPv4 地址

amass intel -whois -d kali.org -ipv418. -ipv6

显示已发现名称的 IPv6 地址

amass intel -whois -d kali.org -ipv619. -list

打印附加信息

amass intel -list

20. -log string

将写入错误的日志文件路径

amass intel -whois -d kali.org -log errors.log21. -max-dns-queries int

最大并发 DNS 查询数

amass intel -whois -d kali.org -max-dns-queries 1022. -o string

包含终端 stdout/stderr 的文本文件路径

amass intel -whois -d kali.org -o result.txt23. -org string

针对 AS 描述信息提供的搜索字符串

amass intel -org "Bing"

24. -p value

端口号(以逗号分隔)(默认值:80, 443)

amass intel -active -whois -d kali.org -p 80,44325. -r value

首选 DNS 解析器的 IP 地址(可多次使用)

amass intel -whois -d kali.org -r 114.114.114.11426. -rf value

提供首选 DNS 解析器的文件路径

amass intel -whois -d kali.org -rf resolvers.txt27. -timeout int

退出前允许枚举运行的分钟数

amass intel -whois -d kali.org -timeout 328. -v

输出状态/调试/故障排除信息

29. -whois

所有提供的域名均通过反向 whois 查询

amass intel -v -whois -d kali.orgAmass Enum

Amass 的大部分强大功能都集中于此。Amass 枚举允许您执行目标的 DNS 枚举和映射,以确定组织暴露的攻击面。枚举结果存储在图形数据库中,该数据库将位于 Amass 的默认输出文件夹中,或使用“-dir”标志指定的输出目录中。其他 Amass 子命令也是如此。

Amass 枚举可以在被动或主动配置模式下执行。被动模式速度更快,但 Amass 不会验证 DNS 信息,例如通过解析子域名。您可以使用“-passive”标志被动运行它,但您将无法启用许多技术或配置,例如 DNS 解析和验证。有时选择被动模式而不是主动模式有几个原因,例如:

- 您需要了解所有已使用且将来可能重复使用的子域名,这可能是因为您需要持续监控目标的攻击面以发现变化,或者因为您正在进行网络钓鱼攻击并寻找子域名。

- 您的周边安全测试流程会在后期验证 DNS 信息,并且需要快速获得 Amass 的结果。

- 由于安全活动的限制或要求,您只能执行被动信息收集。

1. -h

显示程序使用情况消息

2. -help

显示程序使用情况消息

amass enum -h

3. -active

尝试区域传输和证书名称抓取

4. -addr value

IP 地址和地址范围 (192.168.1.1-254),以逗号分隔

amass enum -d owasp.org -addr 192.168.174.1-255

5. -alts

启用更改名称生成

amass enum -d owasp.org -alts

6. -asn value

ASN 以逗号分隔(可多次使用)

amass enum -d owasp.org -asn 23333

7. -aw value

用于更改名称的不同词表文件的路径

amass enum -d owasp.org -aw /usr/share/amass/wordlists/subdomains.lst

8. -awm value

用于名称更改的“hashcat 风格”词表掩码

amass enum -d owasp.org -awm '?1?l?l?l?l'

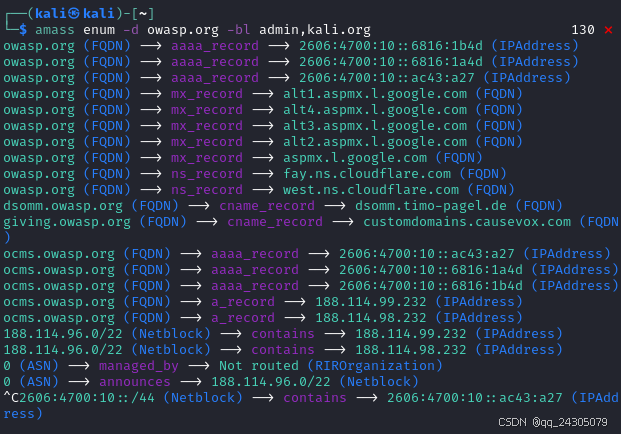

9. -bl value

不予调查的子域名黑名单

amass enum -d owasp.org -bl admin,kali.org

10. -blf string

提供黑名单子域名的文件路径

amass enum -d owasp.org -blf blacklisted.txt

11. -brute

搜索后执行暴力破解

amass enum -d owasp.org -brute

12. -cidr value

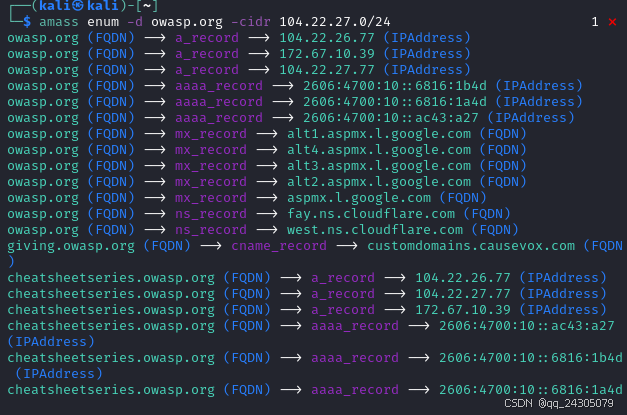

CIDR 以逗号分隔(可多次使用)

amass enum -d owasp.org -cidr 104.22.27.0/24

13. -config string

YAML 配置文件的路径。更多详细信息如下

amass enum -d owasp.org -config 桌面/amass/examples/config.yaml

14. -d value

域名以逗号分隔(可多次使用)

amass enum -d owasp.org,kali.org

15. -demo

审查输出以使其适合演示

amass enum -d kali.org -demo

16. -df value

提供根域名的文件路径

amass enum -df domains.txt

17. -dir string

包含输出文件的目录路径

amass enum -d kali.org -dir output

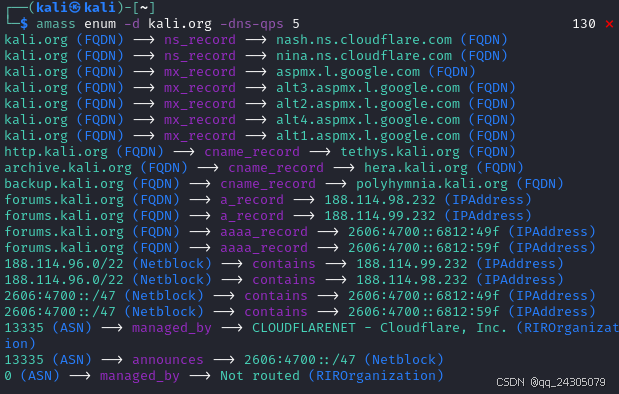

18. -dns-qps int

所有解析器每秒的最大 DNS 查询数

amass enum -d kali.org -dns-qps 5

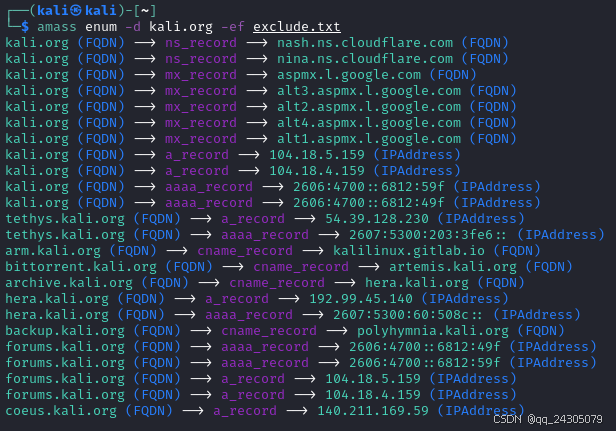

19. -ef string

提供要排除的数据源的文件路径

amass enum -d kali.org -ef exclude.txt

20. -exclude value

要排除的数据源名称以逗号分隔

amass enum -d kali.org -exclude Yahoo

21. -if string

提供要包含的数据源的文件路径

amass enum -d kali.org -if include.txt

22. -iface string

提供用于发送流量的网络接口

amass enum -d kali.org -iface eth0

23. -include value

要包含的数据源名称以逗号分隔

amass enum -d kali.org -include Yahoo,Shodan

24. -list

打印所有可用数据源的名称

amass enum -list

25. -log string

将写入错误的日志文件的路径

amass enum -d kali.org -log error.log

26. -max-depth int

最大数量用于暴力破解的子域名标签数量

amass enum -d kali.org -max-depth 5

27. -max-dns-queries int

已弃用标志,将在 4.0 版中由 dns-qps 取代

amass enum -d kali.org -max-dns-queries 5

28. -min-for-recursive int

递归暴力破解前检测到的子域名标签(默认值:1)(默认 1)

amass enum -d kali.org -min-for-recursive 1

29. -nf value

提供已知子域名(来自其他工具/来源)的文件路径

amass enum -d kali.org -nf known-subdomains.txt

30. -nocolor

禁用彩色输出

amass enum -d kali.org -nocolor

31. -norecursive

关闭递归暴力破解

amass enum -d kali.org -norecursive

32. -o string

包含终端 stdout/stderr 的文本文件的路径

amass enum -d kali.org -o result.txt

33. -oA string

用于命名所有输出文件的路径前缀

amass enum -d kali.org -oA kali

34. -p value

端口号以逗号分隔(默认值:80, 443)

amass enum -d kali.org -active -p 80,443

35. -passive

已弃用,因为默认设置是 passive

amass enum -d kali.org -passive

36. -r value

不受信任 DNS 解析器的 IP 地址(可多次使用)

amass enum -d kali.org -r 114.114.114.114

37. -rf value

提供不受信任 DNS 解析器的文件路径

amass enum -d kali.org -rf resolvers.txt

38. -rqps int

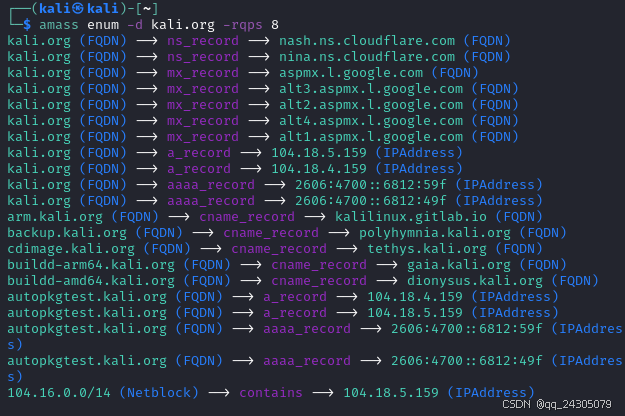

每个不受信任解析器每秒的最大 DNS 查询数

amass enum -d kali.org -rqps 8

39. -scripts string

包含 ADS 脚本的目录路径

amass enum -d kali.org -scripts alterations.ads

40. -silent

执行期间禁用所有输出

amass enum -d kali.org -silent

41. -timeout int

退出前允许枚举运行的分钟数

amass enum -d kali.org -timeout 3

42. -tr value

受信任 DNS 解析器的 IP 地址(可多次使用)

amass enum -d kali.org -tr 8.8.8.8

43. -trf value

路径提供可信 DNS 解析器的文件

amass enum -d kali.org -trf trusted.txt

44. -trqps int

每个可信解析器每秒的最大 DNS 查询次数

amass enum -d kali.org -trqps 3

45. -v

输出状态/调试/故障排除信息

amass enum -d kali.org -v

46. -w value

用于暴力破解的不同字典文件的路径

amass enum -d kali.org -w /usr/share/amass/wordlists/subdomains.lst

47. -wm value

用于 DNS 暴力破解的“hashcat 风格”字典掩码

amass enum -d kali.org -wm 'zzz-?l?l?l'

Amass Viz

注意:此子命令在新版本已被移出,老版本才有这个功能。我演示的时候用的是3.19.2的版本。

Amass viz 子命令允许您以多种方式可视化所有收集到的目标信息(存储在 Amass 图形数据库中)。结果还可以导入 Maltego 进行进一步的 OSINT(开源情报)分析。

1. -h

显示程序使用信息

amass viz -h2. -help

显示程序使用信息

amass viz -help

3. -config string

INI 配置文件的路径。更多详细信息请见下文

4. -d value

域名以逗号分隔(可多次使用)

5. -d3

生成 D3 v4 强制模拟 HTML 文件

amass viz -d3 -d kali.org -config examples/config.ini![]()

6. -df string

提供根域名的文件路径

amass viz -d3 -df domains.txt7. -dir string

包含图形数据库的目录路径

amass viz -d3 -d kali.org -config examples/config.ini -dir ./examples/8. -dot

生成 DOT 输出文件

amass viz -dot -d kali.org9. -enum int

通过列表中的索引识别枚举

amass viz -dot -enum 310. -gexf

生成 Gephi 图形交换 XML 格式 (GEXF) 文件

amass viz -gexf -d kali.org11. -graphistry

生成 Graphistry JSON 文件

amass viz -graphistry -d kali.org12. -i string

Amass 数据操作 JSON 文件

amass viz -gexf -d kali.org -i examples/indexes.bolt13. -maltego

生成 Maltego csv 文件

amass viz -maltego -d kali.org14. -nocolor

禁用彩色输出

amass viz -maltego -d kali.org -nocolor15. -o string

生成输出文件的目录路径

amass viz -maltego -d kali.org -o output16. -oA string

用于命名所有输出文件的路径前缀

amass viz -maltego -d kali.org -oA kali17. -silent

执行期间禁用所有输出

amass viz -maltego -d kali.org -silentAmass Track

注意:此子命令在新版本已被移出,老版本才有这个功能。我演示的时候用的是3.19.2的版本。

Amass track 是第二有用的子命令。它有助于比较针对同一目标和域名执行的枚举结果。

1. -h

显示程序使用信息

amass track -h2. -help

显示程序使用信息

amass track -help

3. -config string

INI 配置文件的路径。更多详细信息见下文

amass track -d kali.org -config examples/config.ini

4. -d value

域名以逗号分隔(可多次使用)

amass track -d kali.org,owasp.org

5. -df string

提供根域名的文件路径

amass track -df domains.txt

6. -dir string

包含图形数据库的目录路径

amass track -d kali.org -dir /home/ubuntu/.config/amass/

7. -history

显示所有枚举对之间的差异

amass track -d kali.org -history

8. -last int

要包含在跟踪中的最近枚举的数量

amass track -d kali.org -last 2

9. -nocolor

禁用彩色输出

amass track -d kali.org -nocolor

10. -silent

执行期间禁用所有输出

amass track -d kali.org -silent

11. -since string

排除之前的所有枚举(格式:01/02 15:04:05 2006 MST)

amass track -d kali.org -since "05/08 00:00:00 2025 UTC"

Amass DB

注意:此子命令在新版本已被移出,老版本才有这个功能。我演示的时候用的是3.19.2的版本。

您可以使用此子命令与 Amass 图形数据库进行交互,无论是默认数据库还是使用“-dir”标志指定的数据库。

1. -h

显示程序使用信息

amass db -h2. -help

显示程序使用信息

amass db -help

3. -config string

INI 配置文件的路径。更多详细信息如下

amass db -config examples/config.ini -list

4. -d value

域名以逗号分隔(可多次使用)

amass db -d kali.org -names

5. -demo

审查输出以使其适合演示

amass db -d kali.org -names -demo

6. -df string

提供根域名的文件路径

amass db -df domains.txt -names

7. -dir string

包含图形数据库的目录路径

amass db -d kali.org -names -dir /home/ubuntu/.config/amass

8. -enum int

通过列表中的索引识别枚举

amass db -d kali.org -names -enum 1

9. -ip

显示已发现名称的 IP 地址

amass db -d kali.org -names -ip

10. -ipv4

显示已发现名称的 IPv4 地址

amass db -d kali.org -names -ipv4

11. -ipv6

显示已发现名称的 IPv6 地址

amass db -d kali.org -names -ipv6

12. -json string

JSON 输出文件的路径

amass db -d kali.org -names -json output.json

13. -list

根据提供的域名过滤的枚举编号列表

amass db -list

14. -names

打印刚发现的名称

amass db -d kali.org -names

15. -nocolor

禁用彩色输出

amass db -d kali.org -names -nocolor

16. -o string

包含终端 stdout/stderr 的文本文件的路径

amass db -d kali.org -names -o output.txt

17. -show

打印结果枚举索引 + 提供的域名

amass db -d kali.org -names -show

18. -silent

执行期间禁用所有输出

amass db -d kali.org -names -silent

19. -src

打印已发现名称的数据源

amass db -d kali.org -names -src

20. -summary

仅打印 ASN 表摘要

amass db -d kali.org -summary

总结

Amass 是一款功能强大的子域名枚举和信息收集工具,适用于渗透测试和资产管理等多个安全场景。通过对 Amass 的使用与分析,我们不仅可以深入了解其模块化设计和丰富的数据源,还能有效提升在实际工作中对目标域的掌控能力。总的来说,Amass 是信息收集阶段不可或缺的重要利器。

在此特别强调,本教程仅在合法授权的情况下进行测试和研究,请勿用于其他用途。未经授权使用此类工具可能会侵犯他人隐私,触犯相关法律,任何因此引发的法律或利益纠纷与本人无关。

欢迎各位大佬,小白来找我交流。

相关文章:

amass:深入攻击面映射和资产发现工具!全参数详细教程!Kali Linux教程!

简介 OWASP Amass 项目使用开源信息收集和主动侦察技术执行攻击面网络映射和外部资产发现。 此软件包包含一个工具,可帮助信息安全专业人员使用开源信息收集和主动侦察技术执行攻击面网络映射并执行外部资产发现。 使用的信息收集技术 技术数据来源APIs…...

xxl-job简单入门使用教程

1、从git中拉取xxl-job代码 https://gitee.com/xuxueli0323/xxl-job HTTPS:git clone https://gitee.com/xuxueli0323/xxl-job.git SSH:git clone gitgitee.com:xuxueli0323/xxl-job.git 拉取本地后,使用Idea打开项目,当前使用…...

设置GO程序在离线情况下读取本地缓存的模块

在 Go 中,GOPROXY 环境变量用于指定模块代理服务器的地址。如果你想让 GOPROXY 读取本地的模块,可以通过以下几种方式实现: 1. 使用本地代理服务器 你可以搭建一个本地的 Go 模块代理服务器,将需要的模块代码推送到代理服务器中…...

)

Python 爬虫基础入门教程(超详细)

一、什么是爬虫? 网络爬虫(Web Crawler),又称网页蜘蛛,是一种自动抓取互联网信息的程序。爬虫会模拟人的浏览行为,向网站发送请求,然后获取网页内容并提取有用的数据。 二、Python爬虫的基本原…...

C语言实现三子棋

目录 1.通过模块化来实现三子棋 2.三子棋代码基本逻辑 3.代码的书写 第一步: 第二步: 第三步: 第四步: gane.h gane.c main.c 第五步: game.h game.c main.c 第六步: game.h game.c main…...

SCDN是什么?

SCDN是安全内容分发网络的简称,它在传统内容分发网络(CDN)的基础上,集成了安全防护能力,旨在同时提升内容传输速度和网络安全性。 SCDN的核心功能有: DDoS防御:识别并抵御大规模分布式拒绝服务…...

Transformer编码器+SHAP分析,模型可解释创新表达!

目录 效果一览基本介绍程序设计参考资料 效果一览 基本介绍 基本介绍 基于SHAP分析的特征选择和贡献度计算,Matlab2023b代码实现;基于MATLAB的SHAP可解释Transformer编码器回归模型,敏感性分析方法。 详细介绍 引言 在正向渗透(…...

机器学习第三讲:监督学习 → 带答案的学习册,如预测房价时需要历史价格数据

机器学习第三讲:监督学习 → 带答案的学习册,如预测房价时需要历史价格数据 资料取自《零基础学机器学习》。 查看总目录:学习大纲 关于DeepSeek本地部署指南可以看下我之前写的文章:DeepSeek R1本地与线上满血版部署࿱…...

【TACD模拟】质子辐照对GaN器件临界电压增加的影响机制

2013 年,佛罗里达大学的 Erin Patrick 等人基于 TRIM 和 FLOODS 模型,研究了质子辐照对 AlGaN/GaN HEMTs 的影响。研究背景方面,AlGaN/GaN HEMTs 因其宽禁带、高击穿场、高电子迁移率以及优秀的热管理能力,在商业和军事领域应用前景广阔,但长期可靠性仍是问题,尤其是栅极…...

VBA高级应用30例应用4:利用屏蔽事件来阻止自动运行事件

《VBA高级应用30例》(版权10178985),是我推出的第十套教程,教程是专门针对高级学员在学习VBA过程中提高路途上的案例展开,这套教程案例与理论结合,紧贴“实战”,并做“战术总结”,以…...

基于SSM实现的健身房系统功能实现八

一、前言介绍: 1.1 项目摘要 随着社会的快速发展和人们健康意识的不断提升,健身行业也在迅速扩展。越来越多的人加入到健身行列,健身房的数量也在不断增加。这种趋势使得健身房的管理变得越来越复杂,传统的手工或部分自动化的管…...

Java设计模式之原型模式详解:从入门到精通

1. 原型模式概述 1.1 定义与核心概念 **原型模式(Prototype Pattern)**是一种创建型设计模式,它通过复制现有对象来创建新对象,而不是通过new关键字实例化。这种模式特别适用于创建成本较高的对象。 专业术语解释表: 术语解释原型(Prototype)被复制的原始对象克隆(Clone)…...

鞋样设计软件

Sxy 64鞋样设计软件是一款专业级鞋类设计工具 专为鞋业设计师与制鞋企业开发 该软件提供全面的鞋样设计功能 包括二维开版 三维建模 放码排料等核心模块 支持从草图构思到成品输出的完整设计流程 内置丰富的鞋型数据库与部件库 可快速生成各种鞋款模板 软件采用智能放码技术 精…...

移动IP与手机移动数据流量的概念、原理、区别与联系

移动IP与手机移动数据流量的概念、原理、区别与联系 文章目录 移动IP与手机移动数据流量的概念、原理、区别与联系一、概念与原理二、核心区别三、联系与协作四、技术挑战与发展趋势五、总结 一、概念与原理 移动IP 定义:移动IP是一种网络层协议,允许设…...

Spring中除DI之外获取 BEAN 的方式

前言 在 Spring 框架的开发实践中,获取 Bean 是极为重要的基础操作。我们熟知通过依赖注入能便捷地获取 Bean,不过在许多场景下,还需要借助其他方式来获取 Bean。本文将深入探讨在 Spring 中除了依赖注入之外获取 Bean 的多种方式,…...

屎上雕花系列-2nd

以下为“屎上雕花”的尝试2nd 使用Deepseek扩容而来,我竟然没有找到明显的错误,太强大了,工作改变生活了 LeCroy 以太网与 SAN 网络测试解决方案 硬件平台一:Xena 以太网流量生成器 Xena 以太网流量生成器是一款高性能的网络测…...

第十五章,SSL VPN

前言 IPSec 和 SSL 对比 IPSec远程接入场景---client提前安装软件,存在一定的兼容性问题 IPSec协议只能够对感兴趣的流量进行加密保护,意味着接入用户需要不停的调整策略,来适应IPSec隧道 IPSec协议对用户访问权限颗粒度划分的不够详细&…...

第四天 从CAN总线到Spark/Flink实时处理

前言 在智能网联汽车快速发展的今天,每辆汽车每天产生的数据量高达数GB。这些数据蕴藏着驾驶行为、车辆健康、道路状况等宝贵信息。本文将带您从零开始,系统学习车辆数据采集与分析的全流程技术体系,包含: CAN总线数据解析与采集…...

pandas中的数据聚合函数:`pivot_table` 和 `groupby`有啥不同?

pivot_table 和 groupby 是 pandas 中两种常用的数据聚合方法,它们都能实现数据分组和汇总,但在使用方式和输出结构上有显著区别。 0. 基本介绍 groupby分组聚合 groupby 是 Pandas 库中的一个功能强大的方法,用于根据一个或多个列对数据进…...

)

AI客服问答自动生成文章(基于deepseek实现)

小编一直在用AI做网站平台文章的润色或者二创。一直有一个想法,在自己网站加一个AI智能客服,通过文心或者deepseek来智能回答网友提出的问题,这样就能减少很多人工回复的麻烦,提高互动效率。 开发背景 其实很多网友提出的问题非…...

)

镜头内常见的马达类型(私人笔记)

① 螺杆式马达 驱动来源:机身内马达。镜头尾部有一个接收“螺杆”的接口,通过机械传动带动镜头对焦组。缺点:慢、吵、不能用于无机身马达的相机。✅ 典型镜头:尼康 AF、AF-D 系列;美能达老镜头。尼康传统的AF镜头通过…...

)

从 JMS 到 ActiveMQ:API 设计与扩展机制分析(一)

引言 在当今的分布式系统开发中,消息中间件扮演着举足轻重的角色,它为应用程序之间提供了可靠的异步通信机制。JMS(Java Message Service)作为 Java 平台上的消息服务规范,定义了一套通用的 API,使得开发者…...

第J7周:ResNeXt解析

🍨 本文为🔗365天深度学习训练营 中的学习记录博客🍖 原作者:K同学啊 目标 具体实现 (一)环境 语言环境:Python 3.10 编 译 器: PyCharm 框 架: Tensorflow (二)具体…...

)

机器学习-无量纲化与特征降维(一)

一.无量纲化-预处理 无量纲,即没有单位的数据 无量纲化包括"归一化"和"标准化",这样做有什么用呢?假设用欧式距离计算一个公司员工之间的差距,有身高(m)、体重(kg&#x…...

:JWT介绍)

Shiro(八):JWT介绍

1、什么是JWT? JWT(JSON Web Token,JSON Web令牌)是一种开放标准(RFC 7519),用于在网络应 用环境间安全地传递声明(claims)作为JSON对象;JWT会按指定的加密算…...

linux0.11内核源码修仙传第十六章——获取硬盘信息

🚀 前言 书接第十四章:linux0.11内核源码修仙传第十四章——进程调度之fork函数,在这一节博客中已经通过fork进程创建了一个新的进程1,并且可以被调度,接下来接着主线继续走下去。希望各位给个三连,拜托啦&…...

画家沈燕的山水实验:在传统皴法里植入时代密码

导语:当宋代山水遇上AI算法,当青绿颜料邂逅生态数据,沈燕在宣纸与人工智能的交界处,开启了一场关于水墨基因的“基因突变”实验。她的画笔既似考古学家的洛阳铲,又似未来学家的扫描仪,在古今对话中重构山水…...

聊聊四种实时通信技术:短轮询、长轮询、WebSocket 和 SSE

这篇文章,我们聊聊 四种实时通信技术:短轮询、长轮询、WebSocket 和 SSE 。 1 短轮询 浏览器 定时(如每秒)向服务器发送 HTTP 请求,服务器立即返回当前数据(无论是否有更新)。 优点࿱…...

国联股份卫多多与北京经纬智诚签署战略合作协议

5月9日,北京经纬智诚电子商务有限公司(以下简称“经纬智诚”)总经理王学文一行到访国联股份卫多多,同卫多多/纸多多副总裁、产发部总经理段任飞,卫多多机器人产业链总经理郭碧波展开深入交流,双方就未来合作…...

在 Envoy 的配置文件中出现的 “@type“ 字段

在 Envoy 的配置文件中出现的 "type" 字段是 Protocol Buffers(Protobuf)的 JSON/YAML 编码规范的一部分,属于 Typed Struct 的表示方式。它的作用是明确指定当前配置对象的 Protobuf 类型,以便 Envoy 正确解析配置。以…...

编译原理实验 之 语法分析程序自动生成工具Yacc实验

文章目录 实验环境准备复现实验例子分析总的文件架构实验任务 什么是Yacc Yacc(Yet Another Compiler Compiler)是一个语法分析程序自动生成工具,Yacc实验通常是在编译原理相关课程中进行的实践项目,旨在让学生深入理解编译器的语法分析阶段以及掌握Yac…...

)

【大模型】LLM概念相关问题(上)

1.主流的大语言模型 截至2025年,主流的大型语言模型(LLM)体系涵盖了多个国家和机构的成果,具有多样的架构设计、参数规模和应用场景。以下是一些具有代表性的开源和闭源 LLM 体系: 🇺🇸 OpenA…...

AWS IoT Core与MSK集成实战:打造高可靠实时IoT数据管道

在物联网快速发展的今天,如何高效、安全地处理海量设备数据成为企业面临的一大挑战。本文将带您深入探索AWS IoT Core与Amazon MSK(Managed Streaming for Apache Kafka)的集成方案,手把手教您搭建一个可靠、可扩展的实时IoT数据处理管道。无论您是IoT开发者、大数据工程师还是…...

智慧交通-车门开关状态检测数据集VOC+YOLO格式1006张2类

数据集格式:Pascal VOC格式YOLO格式(不包含分割路径的txt文件,仅仅包含jpg图片以及对应的VOC格式xml文件和yolo格式txt文件) 图片数量(jpg文件个数):1006 标注数量(xml文件个数):1006 标注数量(txt文件个数):1006 …...

【传感器】代码——DHT11温湿度传感器

目录 一、代码流程 二、模块.c代码 三、模块.h代码 四、主函数代码 一、代码流程 1.模块复位:主机发送开始通信时序,从机做出响应(需检测是否有响应) 2.MCU读取1Bit数据 3.MCU读取1Byte数据 4.MCU读取8Byte数据组成完整Dat…...

)

MySQL 的事务(Transaction)

1. 什么是事务? 事务是一组原子性的数据库操作序列,这些操作要么全部执行成功,要么全部失败回滚。事务的目的是确保数据库从一个一致状态转换到另一个一致状态,即使在执行过程中发生错误或中断。 …...

vue知识点总结 依赖注入 动态组件 异步加载

一 依赖注入 使用场景:当需要多层组件需要传值 如 祖宗-》父亲-》儿子-》孙子如祖宗的数据需要直接传给孙子 在祖宗组件中写: data(){return {}} provide(){ return {shujukey:数据值 } }在孙子组件中接收,模板代码中直接使用{{shujukey}}获取数据 dat…...

【软件设计师:存储】16.计算机存储系统

一、主存储器 存储器是计算机系统中的记忆设备,用来存放程序和数据。 计算机中全部信息,包括输入的原始数据、计算机程序、中间运 行结果和最终运行结果都保存在存储器中。 存储器分为: 寄存器Cache(高速缓冲存储器)主存储器辅存储器一、存储器的存取方式 二、存储器的性…...

快速开发-基于gin的中间件web项目开发

一、概述 在 Gin 框架中,中间件(Middleware)是一种在处理 HTTP 请求之前或之后执行的函数。使用中间件可以方便地实现诸如身份验证(Auth)、日志记录、请求限流等功能。 二、编写中间件 // 中间件 func StartCost1(c …...

耀圣-气动带刮刀硬密封法兰球阀:攻克颗粒高粘度介质的自清洁 “利器”

气动带刮刀硬密封法兰球阀:攻克颗粒高粘度介质的自清洁 “利器” 在化工、矿业、食品加工等行业中,带颗粒高粘度介质、料浆及高腐蚀性介质的输送与控制一直是行业难题。普通阀门极易因介质附着、颗粒堆积导致卡阻失效,密封面磨损加剧&#x…...

MySQL + Elasticsearch:为什么要使用ES,使用场景与架构设计详解

MySQL Elasticsearch:为什么要使用ES,使用场景与架构设计详解 前言一、MySQL Elasticsearch的背景与需求1.1 为什么要使用Elasticsearch(ES)?1.2 为什么MySQL在某些场景下不足以满足需求?1.3 MySQL Elas…...

)

【C语言】--指针超详解(三)

目录 一.数组名的理解 二.使用指针访问数组 三.一维数组传参的本质 四.冒泡排序 五.二级指针 六.指针数组 6.1--指针数组的定义 6.2--指针数组模拟二维数组 🔥个人主页:草莓熊Lotso的个人主页 🎬作者简介:C方向学习者 &…...

污水处理厂逆袭:Ethernet/IP 转 CANopen 开启“智净”时代

在我们的日常生活中,污水处理厂发挥着至关重要的作用,它们处理着城市污水,确保我们的水源安全。然而,这些关键设施的运行和管理并非易事,尤其是在数字化转型的大潮中。现在,我们有了一款创新的解决方案——…...

ROS导航局部路径规划算法

在导航功能包中,局部路径规划器的位置如图红框所示。它接受全局路径规划器生成的全局路径以及里程计信息和局部代价地图,最后输出速度控制信息 一、DWA(Dynamic Window Approach) 原理介绍 DWA 是一种基于动态窗口采样的局部路…...

《深挖Java中的对象生命周期与垃圾回收机制》

大家好呀!👋 今天我们要聊一个Java中超级重要的话题——对象的生命周期和垃圾回收机制。 一、先来认识Java世界的"居民"——对象 👶 在Java世界里,一切皆对象。就像现实世界中的人一样,每个Java对象也有自…...

Java——包装类

目录 3.5 包装类 3.5 包装类 有时需要把基本类型转换为对象。所有基本类型都有一个与之对应的类。这些类称为包装器/类。这些类是不可变类,即一旦构造了包装器/类,就不允许改变包装在其中的值。其次包装类还是final,不用可以被继承。 为什么要…...

【谭浩强】第七章第14题

实验结果:当M1时输出的结果 实验总结:用define定义要频繁使用的值可以节省时间;求完一门课平均成绩之后要让sum重新等于0;求最高分对应的学生和对应的课程要循环完一遍覆盖一遍r和c的值; 程序代码 #include <stdi…...

Linux 内核中的 security_sk_free:安全模块与 Socket 释放机制解析

引言 在 Linux 内核中,网络通信和进程间交互(IPC)的核心数据结构之一是 struct sock(即 socket)。其生命周期管理涉及复杂的资源分配与释放逻辑。本文聚焦于 security_sk_free 这一函数,探讨其作用、调用场景以及与安全模块的交互机制,并解答一个常见疑问:在单机间 TC…...

)

学习笔记:黑马程序员JavaWeb开发教程(2025.4.1)

11.10 案例-配置文件-yml配置文件 Yml语法: 数据格式: 11.11 案例-配置文件-ConfigurationProperties 配置项自动注入,需要保持KEY的属性名一样,需要在文件中加上Data注解,要将这个类交给IOC容器管理,使其成…...

深度学习-161-Dify工具之对比使用工作流和聊天流生成图表可视化的html文件

文章目录 1 任务背景2 使用chatflow聊天流2.1 开始节点2.2 文档提取器2.3 LLM2.4 参数提取器2.5 代码执行2.6 直接回复2.7 应用展示3 生成html文件可视化图表3.1 使用workflow工作流3.1.1 LLM3.1.2 效果展示3.2 使用chatflow聊天流3.2.1 LLM3.2.2 效果展示4 参考附录分别使用聊…...