系统架构-安全架构设计

概述

对于信息系统来说,威胁有:物理环境(最基础)、通信链路、网络系统、操作系统、应用系统、管理系统

- 物理安全:系统所用设备的威胁,如自然灾害、电源故障

- 通信链路安全:在传输线路上安装窃听装置,或对通信链路进行干扰

- 网络安全:通过技术手段窃取互联网信息

- 操作系统安全:对系统平台的软件或硬件芯片中植入威胁

- 应用系统安全:对于网络服务或用户业务系统安全的威胁

- 管理系统安全:由于人员管理上疏忽而引发人为的安全漏洞

具体安全威胁:

- 信息泄露:信息机密

- 破坏信息的完整性:被非授权地进行增删、修改或破坏

- 拒绝服务:Dos攻击,大量访问导致合法访问被无条件阻止

- 非法使用(非授权访问):被非授权的人或非授权的方式使用

- 窃听:窃取信息资源中的敏感信息,属于被动攻击

- 业务流分析:通过长期监听,利用统计分析方法对信息进行研究

- 假冒:通过欺骗信息系统达到非法用户冒充成为合法用户

- 旁路控制:利用系统薄弱之处获得非授权的权利

- 授权侵犯:被授权地使用某一信息资源,却用于其他非授权的目的

- 特洛伊木马:软件中含有不易察觉或无害程序段,常用于监听

- 陷阱门:后门,在系统中设置机关,使当提供特定的输入数据时,允许违反安全策略

- 抵赖:来自用户的攻击,如否认自己发送过消息

- 重放:所截获某次合法的通信数据进行备份,非法的重新发送备份

- 计算机病毒:主动攻击,传染性强,破坏性强

- 人员渎职:授权人将信息泄露给非授权人

- 媒体废弃:信息从废弃磁盘或打印过的存储介质中获得

- 物理侵入:侵入者通过物理控制而获得对系统的访问

- 窃取:重要的安全物品,如盗取令牌

- 业务欺骗:某伪系统欺骗合法用户或系统资源放弃敏感信息

安全架构是架构面向安全性方向上的一种细分,通常有三道安全防线:产品安全架构、安全技术体系架构、审计架构。

- 产品安全架构:构建产品安全质量属性的主要组成部分以及它们之间的关系。从源头打造自身安全的产品

- 安全技术体系架构:构建安全技术体系的主要组成部分以及它们之间的关系,构建安全基础设施、安全工具和技术、安全组件与支持系统

- 设计架构:独立的审计部门或其所能提供的风险发现能力,审计的范围主要包括安全风险在内的所有风险

安全模型

信息系统的安全目标是控制和管理主体(用户和进程)对客体(数据和程序)的访问

安全模型准确得描述安全的重要方面及其与系统行为的关系

安全策略是从安全角度为系统整体和构成它的组件提出基本的目标

分类:

- 机密性:访问控制:MAC强制(BLP、Chinese Wall)、DAC自主、RBAC角色(最常用,根据角色赋予相应的权限)

- 完整性:Biba、Clark-Wilson

状态机模型

一种无论处于何种状态都是安全的系统。用状态语言将安全系统描述成抽象的状态机,用状态变量表述系统的状态,用转换规则描述变量变化的过程

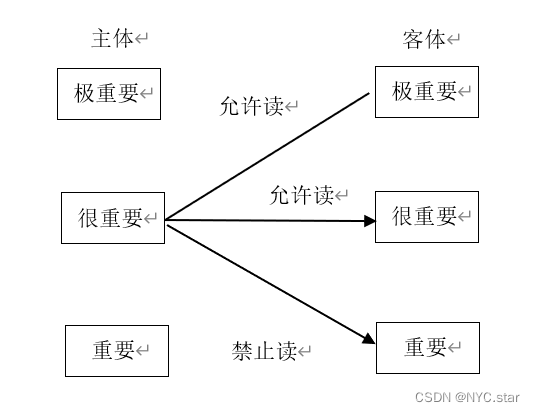

BLP模型

Bell -LaPadula 模型,主要保护信息的机密性,不能保证信息完整性

使用主体、客体、访问操作(读、写、读/写)以及安全级别这些概念

安全规则:

- 简单安全规则:安全级别的主体不能读安全级别高的客体:只能下读

- 星属性安全规则: 安全级别高的主体不能往级别低的客体写:只能上写(为了保证级别高的主体的信息不流入级别低的客体)

- 强星属性安全规则:不允许对另一级别进行读写

- 自主安全规则:使用访问控制矩阵来定义说明自由存取控制

Biba模型

Biba模型不关心信息机密性的安全级别,它的访问控制不是建立在安全级别上,而是建立在完整性级别上

完整性的三个目标:保护数据不被未授权用户更改;保护数据不被授权用户越权修改;维持数据内部和外部的一致性

安全规则:

- 星完整性规则:完整性级别低的主体不能对完整性级别高的客体写数据:只能下写

- 简单完整性规则:完整性级别高的主体不能从完整性级别低的客体读数据:只能上读(防止高完整性信息被低完整性信息wuran)

- 调用属性规则:一个完整性级别低的主体不能从级别高的客体调用程序或服务

CWM模型

Clark-Wilson模型是一种将完整性目标、策略和机制融为一体的模型。

CWM提出职责隔离目标:体现用户完整性

CWM提出应用相关的完整性验证进程:保证数据完整性

CWM定义了变换过程的应用相关验证:建立过程完整性

Chinese Wall模型

又名Brew and Nash模型,通过行政规定和划分、内部监控、IT系统等手段防止各部门之间出现有损客户利益的利益冲突。Chinese Wall安全策略的基础是客户访问的信息不会与当前他们可支配的信息产生冲突。多应用于金融领域。

安全规则:

- 与主体曾经访问过的信息属于同一公司数据集合的信息,即墙内信息可以访问

- 属于一个完全不同的利益冲突组的可以访问

- 主体若未对任何属于其他公司数据集进行过访问,则可以“写”相关客体

定理:

- 一个主体一旦访问过一个客体,则该主体只能访问位于同一公司数据集的客体或在不用利益组的客体

- 在一个利益冲突组中,一个主体最多只能访问一个公司数据集

信息安全整体架构设计

WPDRRC模型

WPDRRC模型有六个环节:Warning(预警)、Protect(保护)、检测(Detect)、React(响应)、Restore(恢复)、Counterattack(反击),它们具有较强的时序性和动态性

3大要素:人员、策略、技术。人员是核心,策略是桥梁,技术是保证

整体架构设计

重点考虑两个方面:系统安全保障体系;信息安全体系架构

系统安全保障体系:

由安全服务、协议层次和系统单元三个层面组成,具体工作中要考虑以下几点:

- 安全区域策略的确定

- 同一配置和管理防病毒系统

- 网络安全管理

信息安全体系架构:具体在安全控制系统中,有以下5各方面:

- 物理安全

- 系统安全

- 网络安全

- 应用安全

- 安全管理

网络安全体系架构设计

一般包括5类安全服务:鉴别、访问控制、数据机密性、数据完整性和抗抵赖性

OSI定义分层多点安全技术体系架构

- 多点技术防御:在对手可以从内部或外部多点攻击一个目标的前提下,部署安全防御

- 分层技术防御:在对手和目标间使用多个防御机制

- 支撑性基础设施:如公钥基础设施以及检测和响应基础设施

鉴别

基本目的:防止其他实体占用和独立操作被鉴别实体的身份。实体由申请者来代表,实体为验证者提供数据项来源

访问控制

决定开放系统环境中允许使用哪些资源、在什么地方合适阻止未授权访问的过程

数据机密性

依赖于所驻留和传输的媒体。

存储数据的机密性能通过隐藏数据语义(加密)或将数据分片来保证。

传输数据的机密性能通过禁止访问、隐藏数据语义或分散数据来保证

数据完整性

对于不同的媒体,数据完整性保护机制主要分为以下两个情况:

- 阻止对媒体访问的机制,包括物理的隔离

- 用以探测对数据或数据项序列的非授权修改的机制

抗抵赖服务

一般使用数字签名,包括证据生成;证据传输、存储及恢复;证据验证和解决纠纷

数据库系统的安全设计

数据库完整性

数据库完整性是指数据的正确性和相容性,由完整性约束来完成。

数据库完整性约束可以通过DBMS或应用程序来实现

基本原则:

- 根据数据库完整性约束的类型确定其实现的系统层次和方式

- 实体完整性约束、引用完整性约束时数据库中最重要的完整性约束

- 要慎用目前主流DBMS都支持的触发器功能

- 在需求分析阶段就必须指定完整性约束的命名规范,尽量使用有意义的英文单词

- 根据业务规则对数据库完整性进行细致的测试

- 要有专职的数据库设计小组

- 采用合适的CASE工具来降低数据库设计各阶段的工作量

数据库完整性约束可分为6类:列级静态约束、元组静态约束(行)、关系级静态约束(表)、列级动态约束、元组级动态约束和关系级动态约束

系统架构的脆弱性分析

脆弱性分析主要是分析信息系统中产生脆弱性的根源

从技术角度而言:软件设计时的瑕疵、软件实现中的弱点、软件本身的瑕疵、系统和网络的错误配置

脆弱性的四个特点:

- 脆弱性是软件系统隐藏的弱点,本身不会引起危害

- 大多数脆弱性来源于自觉或不自觉的引入逻辑错误

- 系统环境的任何差异都有可能导致不同的脆弱性问题

- 旧的脆弱性得到修补或纠正的同时可能会引入新的脆弱性

脆弱性的声明周期:

- 引入阶段

- 产生破坏效果阶段

- 修补阶段

典型软件架构脆弱性分析

分层架构:

- 层间的脆弱性,下层一旦发生错误,导致整个程序将会无法正常允许

- 层间通信的脆弱性:层层通信势必导致性能下降

C/S架构:

- 客户端软件脆弱性:客户端程序容易面临被分析、数据截取的安全隐患

- 网络开放性:如果用二层C/S结构,客户端可以直接读取服务器端的数据,会给系统带来安全隐患

- 网络协议:不便于随时与用户交流

B/S架构:

- 如果使用HTTP协议,没有安全保护,容易被病毒入侵

事件驱动架构:

- 组件的脆弱性:一个组件被触发了,不能确定响应该事件的其他组件及各组件间的执行顺序

- 组件间交换数据的脆弱性:组件不能很好地解决数据交换的问题

- 组件间逻辑关系的脆弱性

- 事件驱动容易进入死循环:由编程逻辑决定

- 高并发的脆弱性:高并发事件处理可能造成系统响应问题,也容易导致系统数据不正确、丢失数据等现象

- 固定流程的脆弱性:事件驱动的可响应流程基本固定

MVC架构:

- 结构复杂性带来的脆弱

- 视图与控制器间紧密连接的脆弱性:视图与控制器高度绑定,妨碍了它们的独立重用

- 视图对模型数据的低效率访问

微内核架构:

- 难以进行良好的整体化优化,微内核的核心态只实现了最基本的系统操作,系统难以进行良好的整体优化

- 进程间通信开销也较单一内核系统大得多

- 通信损失率高

微服务架构:

- 开发人员需要处理分布式的复杂结构

- 服务之间的复杂通信机制

- 服务管理的复杂性

图片来源于网络

相关文章:

系统架构-安全架构设计

概述 对于信息系统来说,威胁有:物理环境(最基础)、通信链路、网络系统、操作系统、应用系统、管理系统 物理安全:系统所用设备的威胁,如自然灾害、电源故障通信链路安全:在传输线路上安装窃听…...

python实现简单的UI交互

文章目录 1. 基础打印 覆盖同一行2. 多行动画效果3. 彩色文本(Windows/macOS/Linux)4. 输入交互5. 异步输入与非阻塞显示6. 高级控制台 UI 库 可以通过控制台打印实现简单的「伪UI交互」,尤其适合展示进度、动态文本或轻量级状态反馈。以下是…...

高频面试题:如何保证数据库和es数据一致性

背景 在实际项目开发中,我们经常将MySQL作为业务数据库,ES作为查询数据库,用来实现读写分离,缓解MySQL数据库的查询压力,应对海量数据的复杂查询,这其中有一个很重要的问题,就是如何实现MySQL数…...

CS001-7-hbao

HBAO https://zhuanlan.zhihu.com/p/348467142 HBAO(屏幕空间的环境光遮蔽) - 知乎 (zhihu.com) [摸着原神学图形]HBAO实现与优化 - 知乎 (zhihu.com) https://zhuanlan.zhihu.com/p/367793439 Global Illumination_Horizon-Based Ambient Occlusion(HBAO)-CSDN博客 这个解…...

使用npm install或cnpm install报错解决

1.从git上拉了一个新vue项目npm install 报错如下 解决办法: 清除npm缓存 npm cache clean -force 2.阿里云镜像证书过期,报错如下 解决办法: 更换阿里云镜像地址 #原来的地址是:https://registry.npm.taobao.org/ cnpm confi…...

Electron Forge【实战】阿里百炼大模型 —— AI 聊天

获取 apiKey 登录并开通阿里云百炼 https://bailian.console.aliyun.com/#/home 新人有半年免费的使用福利,在模型详情中,可以查看剩余的免费额度 https://bailian.console.aliyun.com/?tabmodel#/model-market/detail/qwen-turbo 在下方链接中创建 ap…...

)

Vue3实现高仿word自定义颜色选择器组件(支持 v-model)

目录 Vue3实现高仿word自定义颜色选择器组件(支持 v-model)需求分析大致效果需求功能实现所需技术从UI哪里拿到主题颜色标准色进行子主组件的v-model实现子组件布局实现子组件样式实现子组件全部代码:父组件调用方式完结 Vue3实现高仿word自定…...

.NET中,const和readonly区别

在.NET中,const和readonly都用于定义不可变的值,但它们在行为和使用场景上有显著区别。以下是两者的详细对比: 初始化时机 • const ◦ 编译时常量,必须在声明时赋值。 ◦ 值在编译时确定,并被直接嵌入到IL代码中&…...

力扣-206.反转链表

题目描述 给你单链表的头节点 head ,请你反转链表,并返回反转后的链表。 class Solution { public:ListNode* reverseList(ListNode* head) {//头插法ListNode *p head;headnullptr;ListNode *temp nullptr;while (p! nullptr){tempp;pp->next;tem…...

五一去荣昌吃卤鹅?基于Java和天地图的寻找荣昌卤鹅店实践

目录 前言 1、卤鹅哥与甲亢哥的爆火事件 2、荣昌卤鹅产业的空间分布 3、使用Java 和天地图进行产业挖掘 一、地名检索简介 1、地名检索功能 2、地名检索API介绍 二、荣昌卤鹅检索实践 1、数据获取流程 2、天地图API请求构建 3、参数构建及调用 4、结果生成及本地保存…...

力扣-160.相交链表

题目描述 给你两个单链表的头节点 headA 和 headB ,请你找出并返回两个单链表相交的起始节点。如果两个链表不存在相交节点,返回 null 。 图示两个链表在节点 c1 开始相交: 题目数据 保证 整个链式结构中不存在环。 注意,函数返…...

CSS Position 属性完全指南

CSS 中的 position 属性是布局的基础,它决定了元素在页面中的定位方式。理解各种定位值的行为和适用场景对于构建灵活、响应式的布局至关重要。 position 属性的五个主要值 1. static(默认值) 元素遵循正常的文档流不受 top, right, botto…...

)

热度上升,25西电机电工程学院(考研录取情况)

1、机电工程学院各个方向 2、机电工程学院近三年复试分数线对比 学长、学姐分析 由表可看出: 1、力学25年相较于24年下降35分,为255分 2、机械工程25年相较于24年下降15分,为320分 3、仪器科学与技术25年相较于24年上升35分,为…...

R7周:糖尿病预测模型优化探索

🍨 本文为🔗365天深度学习训练营中的学习记录博客 🍖 原作者:K同学啊 一、数据预处理 1.设置GPU import torch.nn.functional as F import torch.nn as nn import torch, torchvisiondevice torch.device("cuda"…...

使用Go语言实现轻量级消息队列

文章目录 一、引言1.1 消息队列的重要性1.2 为什么选择Go语言1.3 本文实现的轻量级消息队列特点 二、核心设计2.1 消息队列的基本概念2.1.1 消息类型定义2.1.2 消息结构设计 2.2 架构设计2.2.1 基于Go channel的实现方案2.2.2 单例模式的应用2.2.3 并发安全设计 2.3 消息发布与…...

QT窗口相关控件及其属性

widget,PushButton,lineEdit等都是基于QWidget延展出来的 并不是完整的窗口,而是作为窗口的一部分 真正的窗口是QMainWindow 菜单栏 Qt中的菜单栏是通过QMenuBar这个类来实现的,一个主窗口最多只有一个菜单栏,位于主…...

OceanBase 复合索引指南

一、 什么是复合索引,与单列索引的区别是什么 1.1 什么是复合索引 复合索引是指在数据库表中由两个或更多列共同构成的索引,也称多列索引。其独特之处在于,它并非仅针对单一列建立索引,而是对多个列的组合进行索引,从…...

蛋白质大语言模型ESM介绍

ESM(Evolutionary Scale Modeling)是 Meta AI Research 团队开发的一系列用于蛋白质的预训练语言模型。这些模型在蛋白质结构预测、功能预测和蛋白质设计等领域展现出了强大的能力。以下是对 ESM 的详细介绍: 核心特点 大规模预训练:基于大规模蛋白质序列数据进行无监督学…...

回归测试:保障软件质量的重要防线

在软件开发的生命周期中,变更无处不在——新功能添加、缺陷修复、性能优化或代码重构。但每一次变更都可能像投入平静水面的石子,引起意想不到的涟漪效应。这就是回归测试(Regression Testing)存在的意义,它是软件质量保障体系中不可或缺的一…...

51单片机中断

80C51 单片机的中断源及其默认优先级(从高到低): 优先级中断源中断号1️⃣外部中断 0 (INT0)IE0,编号 02️⃣定时器 0 (T0)TF0,编号 13️⃣外部中断 1 (INT…...

Ollama 常见命令速览:本地大模型管理指南

Ollama 常见命令速览:本地大模型管理指南 一、什么是 Ollama? Ollama 是一个轻量级工具,允许用户在本地快速部署和运行大型语言模型(LLM),如 Llama、DeepSeek、CodeLlama 等。其命令行工具设计简洁&#…...

LSPatch官方版:无Root Xposed框架,自由定制手机体验

在Android设备的自定义和优化过程中,Xposed框架一直是一个强大的工具。然而,许多用户因为Root操作的复杂性和风险而望而却步。今天,我们要介绍的 LSPatch官方版,就是这样一款基于LSPosed核心的无Root Xposed框架解决方案。它不仅提…...

星火燎原:大数据时代的Spark技术革命在数字化浪潮席卷全球的今天,海量数据如同奔涌不息的洪流,传统的数据处理方式已难以满足实时、高效的需求。

星火燎原:大数据时代的Spark技术革命 在数字化浪潮席卷全球的今天,海量数据如同奔涌不息的洪流,传统的数据处理方式已难以满足实时、高效的需求。Apache Spark作为大数据领域的璀璨明星,凭借其卓越的性能和强大的功能,…...

)

Spark-Streaming(三)

一. kafka和flume的整合 任务需求一:利用flume监控某目录中新生成的文件,将监控到的变更数据发送给kafka,kafka将收到的数据打印到控制台 1. 在flume/conf/目录下添加flume-kafka.conf文件 配置文件如下 2. 启动flume和kafka消费者 3. 传入数据 查看fl…...

深入了解C# List集合及两种常见排序算法:插入排序与堆排序

在C#中,List<T> 是一种常用的集合类型,它提供了对动态数组的灵活操作,能够方便地添加、删除和访问元素。而排序算法是计算机科学中非常重要的部分,插入排序和堆排序是两种经典的排序方法。本文将详细讲解C#中 List<T>…...

【软件设计师】模拟题三

以下是另外10道不重复的软考-软件设计师模拟试题,答案及解析统一放在最后: 试题部分 在软件工程中,敏捷开发(Agile Development)的核心实践之一是? A. 严格的文档编写 B. 基于里程碑的计划…...

什么是CN2专线?全面解析中国电信的高性能网络服务

一、CN2专线的定义 CN2专线(China Telecom Next Carrier Network)是中国电信推出的新一代高性能网络专线服务,旨在满足企业对高速、稳定、安全网络连接的深度需求。它基于优化的网络架构设计,通过分布式路由、多路径传输等技术&a…...

5.4 AgentLite:轻量级库,便于构建任务导向的LLM Agent系统

AgentLite 是一个轻量级、模块化设计的开源框架,专注于构建任务导向的基于大语言模型(LLM)的智能代理(Agent)系统。与其他功能丰富但较为复杂的框架(如 LangChain 或 AutoGen)相比,A…...

shell脚本3

for语句(一种循环控制结构,用于遍历列表或者范围内的元素,并对每个元素执行一段代码语法格式 for 变量名 in 取值列表 do 命令序列 done 入门示例: for i in 1 2 3 4 5 6 # for i in {1..6} 或 for i in …...

国内下载: Kafka可视化连接工具)

Kafka Tool(Offset Explorer)国内下载: Kafka可视化连接工具

Kafka Tool(现称为 Offset Explorer)是一款专为 Apache Kafka 集群设计的可视化连接客户端工具,主要用于消息的可视化浏览、消费者偏移量的管理、主题的管理以及数据的实时监控。作为一款商用软件,它以其直观的用户界面和强大的功…...

【JAVA】高并发场景下,如何保证数据的一致性和系统的稳定性?

数据一致性 数据库事务:使用数据库的事务机制,确保一组数据的相关操作要么全部成功,要么全部失败,从而保证数据的一致性。例如,在转账操作中,涉及到转出账户扣款和转入账户加款两个操作,这两个…...

【Linux篇】理解信号:如何通过信号让程序听从操作系统的指令

信号的悄然到来:当操作系统发出‘警告’时 一.信号1.1 基本概念1.2 产生信号方式1.2.1 键盘产生信号1.2.2 系统调用产生信号1.2.2.1 kill1.2.2.2 raise1.2.2.3 abort 1.2.3 调用系统命令1.2.4 异常1.2.5 软件条件产生信号1.2.5.1 pause1.2.5.2 alarm 二. 最后 信号的…...

统计服务器CPU、内存、磁盘、网络IO、队列、数据库占用空间等等信息

文章目录 一、背景二、说明三、页面四、代码前端MonitorServiceProcessPage.vueMonitorServiceProcessTable.vueMonitorServiceProcessTableButton.vueaddMonitorTask.vueproductOperation.vueshowMonitorTask.vueMonitorSystemLog.vueMonitorTask.vueMonitorTaskLog.vueRealti…...

WSL 安装过程整理

WSL 安装过程整理 一、WSL 安装教程二、安装后小技巧1、安装位置2、常用命令 三、在 WSL2 中安装 perf: 一、WSL 安装教程 史上最全的WSL安装教程 WSL2 最新最全帮助小白一步步详细安装教程 在WSL2 root 和普通用户的切换 轻松搬迁!教你如何将WSL从C盘迁…...

)

纯CSS吃豆人(JS仅控制进度)

一、效果展示 二、源码 html <!DOCTYPE html> <html lang"zh-CN"> <head><meta charset"UTF-8"><meta name"viewport" content"widthdevice-width, initial-scale1.0"><title>Pac-Man SVG Demo…...

redis 数据类型新手练习系列——Hash类型

redis 数据类型 Redis 主要支持以下几种数据类型: (1)string(字符串): 基本的数据存储单元,可以存储字符串、整数或者浮点数。 (2)hash(哈希):一个键值对集…...

如何使用@KafkaListener实现从nacos中动态获取监听的topic

1、简介 对于经常需要变更kafka主题的场景,为了实现动态监听topic的功能,可以使用以下方式。 2、使用步骤 2.1、添加依赖 <dependency><groupId>org.springframework.kafka</groupId><artifactId>spring-kafka</artifactI…...

区块链如何达成共识:PoW/PoS/DPoS的原理、争议与适用场景全解

引言 区块链技术的核心在于去中心化网络中的信任机制,而共识算法是实现这一目标的关键。不同的共识机制在效率、安全性、去中心化程度等方面各有取舍。本文将深入解析三种主流共识机制——工作量证明(PoW)、权益证明&am…...

——Oracle安装和配置)

Oracle for Linux安装和配置(11)——Oracle安装和配置

11.3. Oracle安装和配置 Linux上Oracle的安装及配置与Windows上差不多,只是安装软件的准备等有所不同,下面只对不同于Windows的部分进行较为详细的讲解,其他类似部分不再赘述。另外,无论选择使用虚机还是物理机,Oracle安装、配置和使用等方面几乎都是完全一样的。 11.3.…...

http协议详解附带c/c++服务器和客户端源码

http详解 代码部分HTTP请求结构示例HTTP客户端实现(使用Linux系统调用)简易HTTP服务器实现 深入解析HTTP协议:从基础到实践1. HTTP协议核心概念1.1 协议本质解读1.2 通信模型详解 2. 抓包分析实战2.1 Fiddler工具妙用2.2 报文结构拆解 3. 请求…...

:数据结构与算法性能优化)

JavaScript性能优化实战(5):数据结构与算法性能优化

JavaScript中常用数据结构性能对比 数据结构的选择对JavaScript应用的性能有着决定性的影响。不同的数据结构在不同操作上各有优劣,选择合适的数据结构能显著提升应用性能。本节将对JavaScript中常用的数据结构进行全面的性能对比分析。 基本数据结构时间复杂度概览 首先,…...

uniapp小程序开发入门01-快速搭建一个空白的项目并预览它

uniapp小程序开发入门01-快速搭建一个空白的项目并预览它!由于近期有市场需求和计划,构建一套自己的小程序,所以再次带领大家系统的过一遍,如何使用uniapp程序快速构建一套完整的项目。今天是第一小节,带领大家快速构建…...

UR5 UR5e机器人URDF文件

URDF全称为Unified Robot Description Format,中文可以翻译为“统一机器人描述格式”。与计算机文件中的.txt文本格式、.jpg图像格式等类似,URDF是一种基于XML规范、用于描述机器人结构的格式。根据该格式的设计者所言,设计这一格式的目的在于提供一种尽可能通用(as genera…...

ubuntu20.04安装x11vnc远程桌面

x11vnc是一个VNC服务器, 安装后我们可以不依赖外部的显示设备, 通过网络远程登录ubuntu桌面。 安装x11vnc sudo apt-get install x11vnc 设置VNC登录密码 sudo x11vnc -storepasswd /etc/x11vnc.pwd 设置x11vnc在开机时自动启动 新建如下文件: sudo vi /lib/systemd/sys…...

AKM旭化成微电子全新推出能量收集IC“AP4413系列”

旭化成微电子开始批量生产用于环保发电的电荷控制集成电路!优化充电电池的充放电,广泛应用于智能遥控器和蓝牙TMTag等设备。 01 概述 旭化成微电子株式会社(AKM)开发出面向小型二次电池(充电电池)的环境…...

机器人行业研究系列报告

新质生产力系列报告:2024年人形机器人核心场景发展洞察研究报告 具身机器人行业现状及未来趋势分析 2025 2025年人形机器人投资策略,量产元年,全球共振,百家争鸣 人形机器人行业深度报告(一):…...

利用JMeter代理服务器方式实现高效压测

前言 在当今快节奏的互联网时代,确保Web应用和服务能够在高负载下稳定运行变得至关重要。无论是电子商务平台、社交媒体网络还是在线教育服务,用户对网站响应速度和稳定性的期望从未如此之高。因此,性能测试不再是一个可选项,而是…...

——DeepSeek系列概览与发展背景)

NLP高频面试题(五十五)——DeepSeek系列概览与发展背景

大型模型浪潮背景 近年来,大型语言模型(Large Language Model, LLM)领域发展迅猛,从GPT-3等超大规模模型的崛起到ChatGPT的横空出世,再到GPT-4的问世,模型参数规模和训练数据量呈指数级增长。以GPT-3为例,参数高达1750亿,在570GB文本数据上训练,显示出模型规模、数据…...

2015-2023 各省 GDP 数据,用QuickBI 进行数据可视化——堆叠图!

嘿,数据爱好者们!今天咱要来一场刺激的数据冒险,深入剖析全国各省的 GDP 数据,而且会借助强大的 QuickBI 工具,用超酷炫的堆叠图让这些数据 “活” 起来,带你一眼看清经济格局! 地址࿱…...

笔记)

MySQL优化(持续更新)笔记

一、insert优化 : 之前:项目通常是一条insert一条的执行,每一次都需要与MySQL进行建立连接进行网络传输,效率很低 现在: 1.- 批量插入(一条sql就行,一次500-1000) 可以与MyBatis…...