杂七杂八的网络安全知识

一、信息安全概述

1.信息与信息安全

信息与信息技术

信息奠基人:香农:信息是用来消除随机不确定性的东西

信息的定义:信息是有意义的数据,是一种要适当保护的资产。数据经过加工处理之后,就成为信息。而信息需要经过数字化处理转变成数据才能存储和传输。

信息的功能:反应事物内部属性、状态、结构、相互联系以及与外部环境的互动关系

信息与消息:消息是信息的外壳,信息是消息的内核。消息是信息的笼统概念。

信息与数据:数据是信息的符号表示。信息是数据的内涵,是数据的语义解释。数据可以用不同的形式表示,而信息不会随数据不同的形式而改变。

信息技术:IT,是用于管理和处理信息所采用的各种技术的总称。信息处理事获取信息并对他进行变换,使之成为有用信息并发布出去的过程。

发展阶段:

- 电讯技术的发明:电话电报的出现

- 计算机技术的发展:电子管计算机、晶体管计算机、集成电路和大规模集成电路计算机

- 互联网的使用:ARPANET(美国军用计算机网络) -> Internet

- 网络社会:云计算、物联网、大数据

信息安全

信息安全一般指信息系统受到保护,不受偶然的或者恶意的原因的影响而遭到破坏

信息安全的目标:保证信息安全属性的到保持

信息安全的任务:保护信息资产免经未经授权的访问等

信息安全的属性

-

机密性:控制信息资源的开放范围

-

完整性:信息在存储、传输过程中保持未经授权不能改变的特性

-

不可否认性:防止用户否认其发送信息的行为和信息的内容

-

可用性:确保授权用户对信息及资源的正常使用不会被拒绝

-

可控性:对信息的传播范围及内容具有控制能力。防止非法利用信息和信息系统

-

相对性:安全是相对的、动态的。动态调整

-

实效性:安全不能一劳永逸

-

相关性:更改配置等操作时,对系统重新评估

-

不确定性:面临的攻击是不确定的

-

复杂性:涉及到各个领域

-

系统性:系统的工作

-

动态性:不能一劳永逸

-

无边界性:超越了现实低于和现实行业的限制

-

非传统性:与军事安全、政治安全等传统安全相比,信息安全设计的领域和影响范围广泛

2.信息安全威胁

我国面临的信息安全威胁

- 国家威胁

- 恐怖组织

- 邪教组织

- 西方势力

- 其他国家情报机构

- 组织威胁

- 针对企业或者组织受保护的财产、专有技术

- 个人威胁

- 知识产权的威胁

- 侵犯破坏个人计算机系统中的信息

信息安全问题产生的根源

- 内因

- 系统自身的脆弱性

- 外因

- 人为破坏

3.信息安全发展阶段与形式

通信安全

通过密码技术解决通信保密,保证数据的保密性和完整性

安全威胁:搭线窃听,密码学分析

安全措施:加密

计算机安全

确保信息系统的保密性、完整性、可用性

安全威胁:非法访问、恶意代码、弱口令

安全措施:安全操作系统设计技术

信息系统安全

确保信息在存储、传输过程中免受偶然或恶意的泄密、非法访问或破坏

安全威胁:网络入侵、病毒破坏、信息对抗

安全措施:防火墙、防病毒、漏洞扫描、入侵检测、PKI、VPN

信息安全保障

动态安全、综合技术、管理、过程、人员

安全威胁:黑客、信息战

安全措施:计算安全保障体系、安全管理体系

我国信息安全形势

2013年,棱镜门事件

4.信息安全保障

含义

采用技术管理等综合手段,保护信息系统安全运行的防护行为

综合的保护手段,是一个动态的过程

防止信息泄露、监测入侵攻击、修复信息系统受到的破坏

攻击后的修复不在传统信息安全概念之内

保障模型

信息安全保障模型能准确描述安全的重要方面与系统行为的关系,提高对成功实现关键安全需求的理解层次

防护-检测-响应:PDR模型:承认信息系统中存在的漏洞,正式系统面临的威胁。该模型认为,任何安全防护措施都是基于时间的,超过该时间段,这种防护措施就可能被攻破。

策略-防护-检测-响应:P2DR:信息系统所有防护、检测、响应都是依据安全策略实施的。强调动态。

作用

开放性、跨界性、及时性、交互性

5.信息系统安全保障

信息系统

信息系统是具有集成性的系统

信息系统安全保障的含义

信息系统安全保障是在信息系统的整个生命周期中,从技术、管理、工程、人员等方面提出安全保障要求。

- 风险:信息系统自身存在的漏洞、系统外部的威胁

- 保障:降低信息安全风险

- 使命:信息系统整个生命周期中运行的需求和目标

信息系统安全保障模型

二、信息安全基础技术

1.密码学

密码学发展

- 古典密码:保持算法本身的保密性

- 近代密码:机械或电动机械实现

- 现代密码:数据安全基于密钥

- 公钥密码:发送端和接收端无密钥传输的保密通信

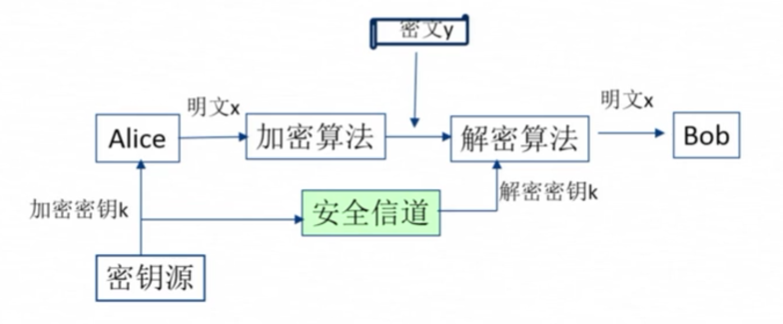

加密与解密

明文:原始消息

密文:经过加密

加密员:对明文进行加密的人

- 加密:将明文变换为密文的过程

- 解密:由密文恢复出明文的过程

**对称密码算法:**加密密钥和解密密钥相同,或实质上相同

- DES、3DES、IDEA、AES

- 优点:效率高、算法简单、系统开销小、适合加密大量数据、明文长度与密文长度相等

- 缺点:需要以安全方式进行密钥交换、密钥管理复杂、无法解决消息的篡改否认等问题

**非对称密钥算法:**加密密钥与解密密钥不同。其中一个是公钥(对外公开的密钥),另一个是私钥(必须保密的密钥)

- RSA、ECC、EIGamal

- 公钥加密->私钥解密

- 私钥加密->公钥解密

- 优点:密钥分发数目与参与者数目相同、安全、支持数字签名和不可否认性、无需事先交换密钥

- 缺点:速度慢(慢10-100倍)、密文变长

混合加密

hash函数

对称密钥和非对称密钥加密主要解决信息的机密性问题,而实际系统和网络还可能受到消息篡改等攻击。hash函数可以保证消息的完整性。输出的hash值可称为散列值、消息摘要(MD)

- MD5:效率高

- SHA-1

数字签名

对hash值进行签名

- 可信性

- 不可重用性

- 数据完整性

- 不可伪造性

- 不可否认性

2.数字证书与公钥基础设施

数字证书

绑定用户身份和公钥

包含相关信息:所有者的公钥

拥有者拥有证书公钥对应的私钥

由可信的颁发结构颁发

颁发机构对证书进行签名

PKI

公钥基础设施

- 利用公开密钥技术建立的提供信息安全服务的在线基础设施

- 是一个包括硬件、软件、人员、策略、规程的集合。

- 用来实现基于公钥密码体制的密钥和数字证书的产生、管理、存储、分发、撤销等功能

- 为各种应用提供安全保障

CA

认证权威机构:公安局

负责数字证书的产生、发放、管理,保证数字证书的真实可靠。

- 签发数字证书

- 签发证书

- 更新证书

- 管理数字证书

- 撤销

- 查询

- 审计

- 统计

- 验证数字证书

- 黑名单认证(CRL)

- RA的设立、审查、管理

RA

Registration Authority

证书注册结构:派出所

- 受理用户的数字证书申请

- 对证书申请者身份进行审核并提交CA制证

- 提供证书生命期的维护工作

- 受理用户证书申请

- 协助颁发用户证书

- 审核用户真实身份

- 受理证书更新请求

- 受理证书吊销

LDAP

目录服务

证书的存储库,提供了证书的保存、修改、删除、获取的能力

CA采用LDAP的标准的目录服务存放证书,效率高。

CRL

Certification Revocation List:证书撤销列表,证书黑名单

在证书的有效期内,因某种原因,导致相应数字证书内容不再是真实可信的,进行证书撤销

CRL列出了被撤销证书的序列号

证书载体

内存

ic卡

usb-key

3.身份认证

身份认证是用户登录系统或网站面对的第一道安全防线

用户所知

静态口令

缺点:

- 通信窃取:窃取明文用户密码

- 字典攻击:选择有意义的字典

- 暴力攻击:穷举

- 外部泄露

- 窥探

- 社会工程

短信口令认证

动态口令

随机生成,动态变化

用户所有

u盾(usb key)

usb接口的硬件设备,内置单片机和智能卡芯片

生物特征

- 指纹

- 视网膜

- 声音

- 虹膜

其他身份认证技术

单点登录(SSO,single sign-on)

kerberos

远程用户拨号认证系统

4.访问控制

针对越权使用资源的防御措施

控制策略:主体对客体相关访问规则的集合

访问控制:主体依据某些控制策略或访问权限,对客体本身或其他资源赋予不同访问权限的能力

访问控制安全策略遵循最小特权原则

自主访问控制

discretionary access control:DAC

资源的所有者可以规定谁有权访问他们的资源

优点:

- 根据主体的身份和访问权限进行决策

- 灵活

缺点:信息在传递过程中其访问权限关系会被改变

强制访问控制

mandatory access Control:MAC

主体和客体都有一个固定的安全属性,系统用该安全属性来决定一个主体是否可以访问某个客体

应用与军事等安全要求较高的系统

- 控制粒度大

- 灵活性不高

- 安全性强

基于角色的访问控制

RBAC

根据用户所担任的角色来决定用户在系统中访问的权限

- 便于授权管理

- 便于处理工作分级

- 便于任务分担

- 最小特权、职责分离

5.安全审计

即便采用了很多方法保障网络安全,仍不可避免的感染病毒或者受到威胁。受到威胁后,如何从安全事故中恢复过来,需要采取一些措施。安全审计是提高安全性的工具。能够再现问题,帮助事后责任追查和数据恢复

安全审计可以追踪和监测系统中的异常事件,也可以监视系统中其他安全机制运行的情况

日志是安全审计系统的主要组成部分,记录日常事件或者误操作警报

被动式审计:简单记录,不作处理

主动式审计:结束一个登录会话、拒绝一些主机的访问

三、网络安全防护技术

1.网络基础知识

TCP/IP协议

通信地址:将数据从一段传送到另一端

MAC地址:物理地址:48bit

Ip地址:逻辑地址:32bit

IPv6是IETF(互联网工程任务组)设计下的下一代IP协议

封装:Encapsulation:高层进城进行数据传输时,会将数据从高层向底层传送

解封装:Decapsulation

tcp

面向连接的、可靠的字节流服务

udp

提供面向事务的简单不可靠信息传送服务

2.网络安全威胁

网络安全威胁主要来自攻击者对网络及信息系统的攻击

攻击者可以通过网络嗅探、网络钓鱼、dos、远程控制、社会工程学等网络攻击手段,获取目标计算机的控制权

网络嗅探

通过截获、分析网络中传输的数据而获取有用信息的行为

网络钓鱼

攻击者利用伪造的网站或欺骗性的电子邮件进行的网络诈骗活动

拒绝服务攻击

DoS:拒绝服务攻击

DDoS:分布式拒绝服务攻击

SYN flooding:同步洪泛攻击

远程控制

通过非法手段成功入侵目标主机后,以实现对目标主机的远程控制

社会工程学

综合运用信息收集、语言技巧等手段

3.网络安全防护与实践

虚拟专用网络:VPN

常用协议:

- IPSec协议

- SSL

应用:

- 远程访问VPN:企业员工流动频繁或远程办公

- 内联网VPN:相同企业内部异地互联

- 外联网VPN:不同企业之间互联

防火墙

设置在不同网络之间的一系列包括软硬件在内的部件组合。在内网与外网之间构建一道保护屏障,网络内部和外部之间的所有数据流必须经过防火墙

- 数据包过滤

- 审计和报警机制

- 远程管理

- 网络地址转换

- 代理

- 流量控制

4.无线局域网安全防护

无线局域网(WLAN,Wireless Local Area Networks)

以无线的方式连接网络设备

增强无线网络安全性的措施

- 修改admin密码

- 无线网络安全协议

- 禁用DHCP

- 禁止SSID广播

- 禁止远程管理

- MAC地址过滤

- 合理防止无线AP

四、操作系统安全防护技术

1.操作系统概述

操作系统是计算机系统软硬件资源的控制中心

操作系统的特征:

- 并发

- 共享:互斥访问、同时访问

- 虚拟

- 异步

管理资源:

- cpu

- 存储

- 设备

- 文件

- 网络与通信

操作系统分类:

- 机型分类:大型机、中型机、小型机、微型机

- 用户数目分类:单用户操作系统、多用户操作系统

- 功能特征分类:批处理操作系统、实时操作系统、分时操作系统

- 应用领域分类:桌面操作系统、服务器操作系统、嵌入式操作系统

2.操作系统的安全威胁

系统漏洞防范

- 提升防火墙

- 病毒防范

- 漏洞扫描

- 强化端口解析,数据备份

恶意代码

故意编制、对网络或系统会产生威胁和潜在威胁的计算机代码

病毒

破坏os的cpu、文件、存储、硬件资源

寄生、传染、潜伏、隐蔽、破坏、可触发性

木马

特洛伊木马

利用计算机程序漏洞入侵后窃取他人文件

木马是一种后门程序,常被黑客用作控制远程计算机的工具

该程序长期潜伏于被攻击者主机内,以实现攻击者对其长时间的破坏

完整的木马系统:

- 硬件部分:建立木马连接所必须的硬件实体

- 软件部分:实现远程连接控制必须的软件程序

- 具体连接部分:通过Internet在服务端与控制端之间建立一条木马通道必须的元素

木马传播途径:

- 电子邮件

- 下载文件

- 网页

- 聊天工具

蠕虫

具备病毒的破坏能力,还可以实现自我复制和传播

基本结构

- 传播

- 扫描

- 攻击

- 复制

- 隐蔽

端口扫描威胁

对目标计算机所有打开端口发送同一信息,根据返回端口状态分析目标计算机的端口是否打开或者可用。

3.操作系统安全防护

- 安全防护策略

- 制定安全策略

- 关闭不必要服务

- 关闭不必要端口

- 开启审核策略

- 开启密码策略

- 日志审核

- 补丁程序

- 终端防护软件:杀毒软件

- 个人防火墙

- 过滤不安全服务

- 控制对内部网络的访问权

- 对网络安全进行监控

五、应用与数据安全

1.浏览器安全

C/S架构

B/S架构

2.网络金融交易安全

网络金融交易是用户通过internet完成各种网络金融服务和网络电子商务支付

网络金融交易安全措施

- U盾(USE-KEY):内置微型智能卡处理器,非对称加密

- 手机短信验证

- 口令卡:动态电子银行口令

- 采用安全超文本传输协议:https

3.电子邮件安全

电子邮件是用电子手段提供信息交换的服务

电子邮件安全威胁:

- 邮件地址欺骗:恶意攻击者冒充某人发送邮件

- 垃圾邮件

- 邮件病毒:在邮件中添加恶意病毒或者木马程序

- 邮件炸弹:将目标邮件空间耗尽

电子邮件安全防护技术

- 垃圾邮件过滤

- 邮件加密和签名

4.数据安全

数据备份

容灾

- 内置或者外置的磁带机进行冷备份

- 网络备份:通过专业的数据存储管理软件结合响应的硬件和存储设备来实现

- 云备份

数据恢复

数据加密

磁盘加密工具:

- PGPDisk

- TureCrypt

数据删除

硬销毁

物理破坏

软销毁

逻辑销毁,通过软件编程对数据及相关信息反复覆盖擦除

5.账户口令安全

- 暴力破解

- 键盘记录木马

- 屏幕快照木马

六、移动智能终端安全防护

1.移动智能终端

具有独立操作系统、可安装应用程序、使用无线局域网或移动通信网访问因特网的设备

- 智能手机

- 平板电脑

功能:

- 访问不同模式的移动通信网络

- 通过不同的网络接口访问因特网

- 具有开放的api接口

- 支持多任务

- 具有多媒体功能

- 具有GPS导航功能

2.移动智能终端安全威胁

安全形势:

- 智能终端操作系统敏感权限滥用

- 应用软件难溯源

- 智能终端操作系统漏洞

- 智能终端操作系统后门

安全威胁:

- 伪基站攻击:通过伪基站发送短信等,伪装成运营商的基站

- 监听与伪装

- 吸引手机接入

- 发送短信

- 提出手机

- 二维码扫描

- 移动终端遗失

- 手机病毒

- 恶意扣费软件

3.移动智能终端的安全使用

注意隐私权限访问请求

慎重扫描二维码

七、信息安全管理

1.信息安全管理概述

信息安全管理(Information Security Management, ISM),是管理者为实现信息安全目标而进行计划、组织、指挥、协调和控制的一系列活动。成功实施信息安全管理的关键因素通常包括以下内容:

- 组织的活动能够反映组织的业务目标。

- 组织所有级别的管理者能够给予信息安全实质性的、可见的支持和承诺。

- 组织的管理者对信息安全要求、信息安全风险、风险评估及风险管理有

正确深入的理解。 - 向所有管理者、员工和其它相关方提供有效的信息安全宣传以提升信息

安全意识。

2.信息安全风险管理

风险是一种潜在的、负面的东西,处于未发生的状态,它是指遭受损害或损失的可能性。因此,风险一方面客观存在,另一方面其发生的时间具有不确定性,风险一旦发生,将会产生损失。风险强调的是损害的潜在可能性,而不是事实上的损害,风险是不能消除殆尽的。

- 威胁

- 脆弱性

- 影响

- 资产:任何对组织有意义的信息

风险管理

- 背景建立

- 风险评估

- 风险处理

- 批准监督

风险管理师一个动态、不断循环的过程,一次风险管理完成后,因为新的变化引起新的风险,都需要进入新一轮风险管理周期

3.信息安全事件与应急响应

信息安全事件基本分类:

- 有害程序事件

- 网络攻击事件

- 信息破坏事件

- 信息内容安全事件设备设施故障

- 灾害性事件和其他信息安全事件

考虑因素

- 信息系统重要程度

- 系统损失

- 社会影响

信息安全应急响应

国家计算机网络应急技术处理协调中心

国家计算机应急处理中心

国家计算机网络入侵防范中心

信息安全应急响应管理过程

- 准备:事件发生前,做好应急预案、配置好人力、物力、政策和规程等各种资源。

- 检测:该阶段要做好系统各种信息的收集,以及初步动作和响应。

- 遏制:遏制的目的是限制安全事件的影响范围,降低潜在的损失。

- 根除:事件被抑制后,需要查找问题根源,彻底解决安全事件。

- 恢复:恢复的目的是把所有受到事件影响的系统和网络环境还原到正常工作状态。

- 跟踪总结:目标是回顾整理发生事件的相关信息,包括安全事件的操作方法和步骤、时间文档与证据的管理记录等内容,总结经验教训.

4.灾难备份

利用技术、管理手段以及相关资源,对关紧数据、信息系统、业务进行备份的过程

灾难备份

- 恢复时间目标(Recovery Time Objective,RTO):从灾难发生、IT宕机导致业务停顿到信息系统恢复业务运行所经过的时间。RTO代表了一个组织能够承受的信息系统或业务的最长中断时间。

- 恢复点目标(Recovery Point Objective,RPO):灾难发生前最后一次备份的时间。RPO代表了当灾难发生后允许丢失的数据程度,如果RPO为0,则相当于没有丢失任何数据

方法:

- 本地备份和异地备份

- 数据集备份和系统级备份

- 完全备份和不完全备份

备份策略:

- 执行完全备份

- 经常进行增量备份

- 定期执行差异备份

八、信息安全法律法规

1.信息保护相关法律法规

国家密级

- 绝密:最重要的国家秘密-使国家安全和利益遭受特别严重的损害-破坏国家主权和领土完整,威胁国家政治巩固,使国家政治、经济遭受巨大损失-全局性、战略性

- 机密:重要的国家秘密-使国家安全和利益遭受严重的损害-破坏国家主权和领土完整,威胁国家政治巩固,使国家政治、经济遭受巨大损失-较大范围

- 秘密:一般的国家秘密-使国家安全和利益遭受损害-破坏国家主权和领土完整,威胁国家政治巩固,使国家政治、经济遭受巨大损失-局部性

危害国家秘密安全的行为

- 严重违反保密规定

- 违反涉密系统和信息设备保密管理规定的行为

- 违反国家秘密载体管理规定的行为

- 违反国家秘密信息管理规定的行为

- 定密不当

- 公共信息网络运营商、服务商不履行保密义务的行为

- 保密行政管理部门工作人员的违法行为

危害国家秘密安全的犯罪行为

- 危害国家安全的犯罪行为

- 妨碍社会管理秩序的犯罪行为

- 渎职的犯罪行为

- 军人违反职责的犯罪行为

保护国家秘密相关法律

- 严重违反保密规定的法律责任

- 互联网及其他公共信息网络运营商、服务商的有关法律责任

侵犯商业秘密的行为

- 以盗窃、利诱、胁迫或者其他不正当手段获取权利人的商业秘密

- 披露、使用或者允许他人使用上述手段获取权利人的商业秘密

- 违反约定或者违反权利人有关保守商业秘密的要求,披露、使用或允许他人使用其所掌握的商业秘密

保护商业秘密相关法律法规

- 中华人民共和国刑法

- 中华人民共和国不正当竞争法

- 中华人民共和国合同法

- 中华人民共和国劳动合同法

2.打击网络违法犯罪相关法律法规

网络违法犯罪行为

- 破坏互联网运行安全的行为

- 破坏国家安全和社会稳定的行为

- 破坏市场经济秩序和社会管理秩序的行为

- 侵犯个人隐私、法人和其他组织的人身、财产等合法权利的行为

破坏国家安全和社会稳定的行为

- 破坏互联网运行安全的行为破坏国家安全和社会稳定的行为

- 破坏市场经济秩序和社会管理秩序的行为

- 侵犯个人、法人和其他组织的人身、财产等合法权利的行为

- 利用互联网实施以上四类行为以外的违法犯罪行为

破坏市场经济秩序和社会管理秩序的行为

- 利用互联网销售伪劣产品或者对商品、服务作虚假宣传

- 利用互联网损坏他人商业信誉和商品声誉

- 利用互联网侵犯他人知识产权

- 利用互联网编造并传播影响证券、期货交易或者其他扰乱金融秩序的虚假信息

- 在互联网上建立淫秽网站、网页,提供淫秽站点链接服务,或者传播淫秽书刊、电影、音像、图片。

侵犯个人、法人和其他组织的人身、财产等合法权利的行为

- 利用互联网侮辱他人或者捏造事实诽谤他人;

- 非法截获、篡改、删除他人电子邮件或者其他数据资料,侵犯公民通信自由和通信秘密;

- 利用互联网进行盗窃、诈骗、敲诈勒索:利用网络写恐吓信或者以其他方法威胁他人身安全的;

- 利用网络捏造事实诬告陷害他人,企图使他人身受到刑事追究或者受到治安管理处罚

- 利用网络对证人及其近亲属进行威胁、侮辱或者打击报复;

- 利用网络多次发送淫秽、侮辱、恐吓或者其他信息,干扰他人正常生活

- 利用网络偷窥、偷拍、窃听、散布他人隐私;

- 利用网络煽动民族仇恨、民族歧视,或者在网络中刊载民族歧视、侮辱内容。

相关法律

- 刑法

- 关于维护互联网安全的决定

- 治安管理处罚法

3.信息安全管理相关法律法规

相关法律

- 中华人民共和国国家秘密法

- 中华人民共和国人民警察法

- 中华人民共和国电子签名法

4.网络安全法

2017年6月1日,《中华人民共和国网络安全法》(以下简称《网络安全法》)正式实施。

这是我国第一部全面规范网络空间安全管理方面问题的基础性法律,是互联网在法制轨道上安全、健康运行的重要保障。

《网络安全法》提出网络主权原则、网络安全与信息化发展并重原则、共同治理原则。

- 第1条即规定要维护我国网络空间主权,以“立法原则”的高度体现对网络空间主权的重视

- 第3条规定国家坚持网络安全与信息化并重,遵循积极利用、科学发展、依法管理、确保安全的方针,突出了《网络安全法》实施网络安全与信息化发展的原则;《网络安全法》要求政府、企业、社会组织、技术社群和公民等网络利益者共同参与网络空间安全的治理与维护,体现了共同治理的原则。

- 第4条提出国家制定并不断完善网络安全战略,明确保障网络安全的基本要求和主要目标;第七条规定我国致力于“推动构建和平、安全、开放、合作的网络空间,建立多边、民主、透明的网络治理体系。”

- 第8条规定,国家网信部门负责统筹协调网络安全工作和相关监督管理工作,国务院电信主管部门、公安部门和其他有关机关依法在各自职责范围内负责网络安全保护和监督管理工作。进一步明确了政府各部门的职责权限,完善了网络安全监管体制。

《网络安全法》第三章“网络运行安全”规范了网络运行安全,特别强调了要保障关键信息基础设施的运行安全,并通过明确关键信息基础设施运营者义务、国家审查、重要数据强制本地存储等法律措施,来确保信息基础设施的安全。

《网络安全法》完善了网络安全义务与责任,加大法律违法惩处力度将原来散见于各种法规、规章中的规定上升到法律层面。第四章“网络信息安全”对网络运营者等主体的法律义务和责任做了全面规定,并在第六章“法律责任”中提高了违法行为的处罚标准,加大了罚力度。

《网络安全法》第五章“监测预警与应急措施”将监测预警与应急处置工作制度化、法制化,明确国家建立网络安全监测预警和信息通报制度,建立网络安全风险评估和应急工作机制,制定网络安全事件应急预案并定期演练。为建立统一高效的网络安全风险报告机制情报共享机制、研判处置机制提供了法律依据,为深化网络安全防护体系实现全天候全方位感知网络安全态势提供了法律保障。

相关文章:

杂七杂八的网络安全知识

一、信息安全概述 1.信息与信息安全 信息与信息技术 信息奠基人:香农:信息是用来消除随机不确定性的东西 信息的定义:信息是有意义的数据,是一种要适当保护的资产。数据经过加工处理之后,就成为信息。而信息需要经…...

【落羽的落羽 C语言篇】数据存储简介

文章目录 一、整型提升1. 概念2. 规则 二、大小端字节序1. 概念2. 练习练习1练习2 三、浮点数在内存中的存储1. 规则2. 练习 一、整型提升 1. 概念 C语言中,整型算术运算至少是以“缺省整型类型”(int)的精度来进行的。为了达到这个精度&am…...

)

linux----文件访问(c语言)

linux文件访问相关函数 打开文件函数 - open 函数原型:int open(const char *pathname, int flags, mode_t mode);参数说明: pathname:这是要打开的文件的路径名,可以是绝对路径或者相对路径。例如,"/home/user/…...

垂起固定翼无人机大面积森林草原巡检技术详解

垂起固定翼无人机大面积森林草原巡检技术是一种高效、精准的监测手段,以下是对该技术的详细解析: 一、垂起固定翼无人机技术特点 垂起固定翼无人机结合了多旋翼和固定翼无人机的优点,具备垂直起降、飞行距离长、速度快、高度高等特点。这种无…...

:AVM全景影像系统)

汽车电子零部件(15):AVM全景影像系统

概述: 使用ADAS全景监控(AVM)精确停车和操纵。这项先进技术采用多个摄像头,提供车辆周围环境的鸟瞰图。 360度全景监控系统: 360 AVM系统可以帮助驾驶员360度查看车辆周围的情况,避免发生碰撞。360 AVM系统由一个电子控制单元(ECU)和四个摄像头组成。ECU将处理四个摄…...

G口带宽服务器与1G独享带宽服务器:深度剖析其差异

在数据洪流涌动的数字化时代,服务器作为数据处理的核心,其性能表现直接关系到业务的流畅度和用户体验的优劣。随着技术的飞速发展,G口带宽服务器与1G独享带宽服务器已成为众多企业的优选方案。然而,这两者之间究竟有何细微差别&am…...

鸿蒙项目云捐助第十一讲鸿蒙App应用的捐助成功自定义对话框组件实现

在生活中,用户做了一个好事后,很多场合都会收到一份感谢。在捐助的行业也是一样的,用户捐出了一片爱心,就会收获一份温情。这里的温情是通过自定义对话框实现的。 一、通过自定义对话框组件实现捐款成功的信息页 这里用户捐款成…...

Elasticsearch-分词器详解

什么是分词器 1、分词器介绍 对文本进行分析处理的一种手段,基本处理逻辑为按照预先制定的分词规则,把原始文档分割成若干更小粒度的词项,粒度大小取决于分词器规则。 常用的中文分词器有ik按照切词的粒度粗细又分为:ik_max_word和ik_smart&…...

)

Android笔试面试题AI答之Android基础(3)

文章目录 1.谈一谈 Android 的安全机制一、系统架构层面的安全设计二、核心安全机制三、其他安全机制与措施 2.Android 的四大组件是哪四大?3.Android 的四大组件都需要在清单文件中注册吗?4.介绍几个常用的Linux命令一、文件和目录管理二、用户和权限管…...

酷黑金色配色 影片素材不过时 色彩丰富 电影主题html

本套大作业共计8个HTML页面,网页中包含:DIVCSS、下拉菜单栏、banner轮播图、图片放大效果、鼠标滑过效果、视频、小图标及按钮设计、登录注册页等,同时设计了logo;本作品花费大量时间去整理素材,大部分素材均使用Photo…...

《Go 语言变量》

《Go 语言变量》 介绍 Go 语言是一种静态类型、编译型的编程语言,由 Google 开发。它以其简洁的语法、高效的并发处理和强大的标准库而闻名。在 Go 语言中,变量是存储数据的基本单位,它们可以是各种数据类型,如整数、浮点数、布…...

的简介、安装和使用方法、艾米莉应用之详细攻略)

Tool之Excalidraw:Excalidraw(开源的虚拟手绘风格白板)的简介、安装和使用方法、艾米莉应用之详细攻略

Tool之Excalidraw:Excalidraw(开源的虚拟手绘风格白板)的简介、安装和使用方法、艾米莉应用之详细攻略 目录 Excalidraw 简介 1、Excalidraw 的主要特点: Excalidraw 安装和使用方法 1、Excalidraw的安装 T1、使用 npm 安装: T2、使用 …...

)

Llama 3 模型系列解析(一)

目录 1. 引言 1.1 Llama 3 的简介 1.2 性能评估 1.3 开源计划 1.4 多模态扩展 ps 1. 缩放法则 2. 超额训练(Over-training) 3. 计算训练预算 4. 如何逐步估算和确定最优模型? 2. 概述 2.1 Llama 3 语言模型开发两个主要阶段 2.2…...

重拾设计模式--观察者模式

文章目录 观察者模式(Observer Pattern)概述观察者模式UML图作用:实现对象间的解耦支持一对多的依赖关系易于维护和扩展 观察者模式的结构抽象主题(Subject):具体主题(Concrete Subject…...

3-Gin 渲染 --[Gin 框架入门精讲与实战案例]

在 Gin 框架中,渲染指的是将数据传递给模板,并生成 HTML 或其他格式的响应内容。Gin 支持多种类型的渲染,包括 String HTML、JSON、XML 等。 String 渲染 在 Gin 框架中,String 渲染方法允许你直接返回一个字符串作为 HTTP 响应…...

回溯---java---黑马

回溯 概念 程序在运行过程中分成了多个阶段 通过某些手段,将数据恢复到某一阶段,称之为回溯 手段包括:方法栈、自定义栈 使用基本数据类型n public class Backtracking{public static void main(String[] args) {rec(1);}public void r…...

)

【数据结构】排序(附测试源码)

【数据结构】排序(附测试源码) 本节是数据结构排序版(不完整版,没有C语言版的哈希表) 1.排序概念: 1.1所谓排序,就是使一串记录,按照其中的某个或某些关键字的大小,递增…...

【翻译】大型 Transformer 模型推理优化

翻译原文:Large Transformer Model Inference Optimization | LilLog 原文作者:Lilian Weng 目录 方法概述蒸馏 Distillation量化 Quantization Transformer 量化的挑战训练后量化 (PTQ) 混合精度量化 Mixed-precision quantization细粒度量化量化的二…...

RabbitMQ概述

目录 RabbitMQ概述 前言 MQ MQ的作用 为什么选择RabbitMQ RabbitMQ的介绍 RabbitMQ概述 前言 Rabbit, 兔⼦的意思 互联⽹⾏业很多公司, 都喜欢⽤动物命名产品, 或者作为公司的logo, 吉祥物. ⽐如: 腾讯的企鹅, 京东的狗, 美团的袋⿏, 携程的海豚,阿⾥就更多了, 蚂蚁, ⻜…...

《PCI密码卡技术规范》题目

单选1 在《PCI密码卡技术规范》中,下列哪项不属于PCI密码卡的功能()。 A.密码运算功能 B.密钥管理功能 C.物理随机数产生功能 D.随主计算机可信检测功能 正确答案:D. <font style="color:#DF2A3F;">解析:</font> 单选 2 在《PCI密码卡技术规…...

进行文本情感分析训练 - Python)

AI开发:使用支持向量机(SVM)进行文本情感分析训练 - Python

支持向量机是AI开发中最常见的一种算法。之前我们已经一起初步了解了它的概念和应用,今天我们用它来进行一次文本情感分析训练。 一、概念温习 支持向量机(SVM)是一种监督学习算法,广泛用于分类和回归问题。 它的核心思想是通过…...

ECharts柱状图-柱图42,附视频讲解与代码下载

引言: 在数据可视化的世界里,ECharts凭借其丰富的图表类型和强大的配置能力,成为了众多开发者的首选。今天,我将带大家一起实现一个柱状图图表,通过该图表我们可以直观地展示和分析数据。此外,我还将提供…...

呼入机器人:24小时客户服务的未来趋势

呼入机器人:24小时客户服务的未来趋势 作者:开源大模型智能呼叫中心系统FreeAICC,Github:https://github.com/FreeIPCC/FreeAICC 在当今快节奏的商业环境中,客户服务已成为企业竞争的核心要素之一。随着人工智能技术…...

)

FFmpeg 安装教程(Windows 系统)

1. 前言 FFmpeg 是一个用于处理视频、音频等多媒体文件的开源工具包。它支持几乎所有的多媒体格式转换、剪辑和编辑,是开发者和多媒体工作者必备的工具。本文详细讲解如何在 Windows 系统上安装 FFmpeg 并进行基本配置。 2. 下载 FFmpeg 安装包 打开 Dpwnload FFmp…...

左神算法基础巩固--1

文章目录 时间复杂度常数时间的操作时间复杂度的定义时间复杂度的作用剖析递归行为和递归行为时间复杂度的估算 排序选择排序冒泡排序插入排序归并排序小和问题问题描述解题思路 快速排序荷兰国旗问题问题描述 堆排序堆结构大根堆小根堆 桶排序 二分二分搜索 ^的运用不用额外空…...

基于鲲鹏服务器的打砖块小游戏部署

案例介绍 鲲鹏服务器是基于鲲鹏处理器的新一代数据中心服务器,适用于大数据、分布式存储、高性能计算和数据库等应用。鲲鹏服务器具有高性能、低功耗、灵活的扩展能力,适合大数据分析、软件定义存储、Web等应用场景。 本案例将指导开发者如何在鲲鹏服务…...

STM32F407寄存器点灯

背景描述: 最近用32开发遇到问题不得不看寄存器了,就回顾了一下寄存器手册的查看方式和寄存器的使用方法; 上一次这么细致的记录还是在刚学习STM32的时候,之前觉得看寄存器手册以及配置寄存器是有点难度的事情,现在回头…...

电子电气架构 --- 队列刷写场景及刷写上位机浅析

我是穿拖鞋的汉子,魔都中坚持长期主义的汽车电子工程师。 老规矩,分享一段喜欢的文字,避免自己成为高知识低文化的工程师: 所谓鸡汤,要么蛊惑你认命,要么怂恿你拼命,但都是回避问题的根源,以现象替代逻辑,以情绪代替思考,把消极接受现实的懦弱,伪装成乐观面对不幸的…...

kubernates实战

使用k8s来部署tomcat 1、创建一个部署,并指定镜像地址 kubectl create deployment tomcat6 --imagetomcat:6.0.53-jre82、查看部署pod状态 kubectl get pods # 获取default名称空间下的pods kubectl get pods --all-namespaces # 获取所有名称空间下的pods kubect…...

)

换工作,如何退出微软账户???(删除注册表数据)

1.Winr 进入 输入. 2.删除 注意路径. 3.删除 注意路径. 4.效果如下,清空成功...

vscode+编程AI配置、使用说明

文章目录 [toc]1、概述2、github copilot2.1 配置2.2 使用文档2.3 使用说明 3、文心快码(Baidu Comate)3.1 配置3.2 使用文档3.3 使用说明 4、豆包(MarsCode)4.1 配置4.2 使用文档4.3 使用说明 5、通义灵码(TONGYI Lin…...

)

60.基于SSM的个人网站的设计与实现(项目 + 论文)

项目介绍 本站是一个B/S模式系统,个人网站是在MySQL中建立数据表保存信息,运用SSMVue框架和Java语言编写。并按照软件设计开发流程进行设计实现充分保证系统的稳定性。系统具有界面清晰、操作简单,功能齐全的特点,使得基于SSM的网…...

myexcel的使用

参考: (1)api文档:https://www.bookstack.cn/read/MyExcel-2.x/624d8ce73162300b.md (2)源代码: https://github.com/liaochong/myexcel/issues 我: (1)m…...

CSDN外链失效3:

参考我之前的博客: 外链失效博客1:随想笔记1:CSDN写博客经常崩溃,遇到外链图片转存失败怎么办_csdn外链图片转存失败-CSDN博客 外链失效博客2:网络随想2:转语雀_md格式转语雀lake格式-CSDN博客 markdown…...

SSM 医院预约挂号系统:Vue 技术驱动下的设计与实现飞跃

3系统分析 3.1可行性分析 通过对本医院预约挂号系统实行的目的初步调查和分析,提出可行性方案并对其一一进行论证。我们在这里主要从技术可行性、经济可行性、操作可行性等方面进行分析。 3.1.1技术可行性 本医院预约挂号系统采用SSM框架,JAVA作为开发语…...

如何在centos系统上挂载U盘

在CentOS上挂载NTFS格式的U盘,需要执行一系列步骤,包括识别U盘设备、安装必要的软件、创建挂载点,并最终挂载U盘。以下是在CentOS上挂载NTFS格式U盘的详细步骤: 一、准备工作 确认CentOS版本: 确保你的CentOS系统已经安装并正常运行。不同版本的CentOS在命令和工具方面可能…...

lshw学习——简单介绍

文章目录 简介核心结构扫描设备原理scan_abiscan_burnerscan_cdromscan_cpufreqscan_cpuidscan_cpuinfoscan_device_treescan_diskscan_displayscan_dmiscan_fatscan_fbscan_graphicsscan_idescan_ideraidscan_inputscan_isapnpscan_lvmscan_memoryscan_mmcscan_mountsscan_net…...

UI自动化概念+Web自动化测试框架

1.UI自动化测试概念:我们先明确什么是UI UI,即(User Interface简称UI用户界面)是系统和用户之间进行交互和信息交换的媒介 UI自动化测试:Web自动化测试和移动自动化测试都属于UI自动化测试,UI自动化测试就是借助自动化工具对程序UI层进行自动化的测试 …...

java: 无效的目标发行版: xx

java: 无效的目标发行版: xx 背景java: 无效的目标发行版: xx 在 Intellij 的修复 背景 这里单独针对Intellij开发工具对 “java: 无效的目标发行版: xx”错误的修复。 java: 无效的目标发行版: xx 在 Intellij 的修复 同一台电脑使用多个JDK的时候容易出现在运行程序时容易…...

【QSS样式表 - ③】:QSS常用属性

文章目录 QSS常用属性字体样式QSS示例 边框样式QSS示例 盒子模型背景颜色、背景图片background-QSS示例 border-imageQSS示例1QSS示例2 QObject属性QSS示例 QSS常用属性 字体样式 以上也可以直接写成一行: font: 字体风格 字体粗细 字体大小 字体名称;QSS示例 新…...

WPF Binding 绑定

绑定是 wpf 开发中的精髓,有绑定才有所谓的数据驱动。 1 . 背景 目前 wpf 界面可视化的控件,继承关系如下, 控件的数据绑定,基本上都要借助于 FrameworkElement 的 DataContext 属性。 只有先设置了控件的 DataContext 属性&…...

掌握Java分支结构:if和switch详解

在编程中,顺序结构确实只能按照代码的书写顺序依次执行,而无法根据条件进行判断和选择。为了实现程序根据不同情况执行不同代码块的功能,我们需要使用分支结构。Java提供了两种主要的分支结构来帮助开发者实现这一目标: if 语句&…...

)

ES学习Promise对象(九)

这里写目录标题 一、概念二、示例基本使用使用 Promise 对象封装Ajaxthen() 方法catch() 方法 一、概念 简单说就是一个容器,里面保存着某个未来才会结束的事件(通常是一个异步操作)的结果。Promise 是一个对象,Promise 提供统一…...

ssh 密钥对文件登录

首先提供我生成的密钥对【test-241222.pem】: -----BEGIN RSA PRIVATE KEY----- MIIEowIBAAKCAQEAkrx1O 【.....】 -----END RSA PRIVATE KEY----- 1. 验证私钥格式 首先,确认test-241222.pem确实是有效的RSA私钥。你可以通过以下命令来验证(在Linux/Mac上): openssl …...

电流、电压,串联电路中,电流为什么处处相等?

电流是什么?串、并联中,电流的关系 飞书链接,看这个,格式更好,提供书籍下载 电流的本质定义: 电流 (I) 是 单位时间内,通过导体截面的电荷量。它的数学定义是: I Δ Q Δ t I \f…...

Python生成学生管理系统,使用qt组件,MySQL 数据库,-1

创建一个基于 Python 的学生管理系统,使用 Qt 组件(通过 PyQt5 或 PySide2)和 MySQL 数据库,是一个综合性的项目。以下是一个详细的指南,包括环境设置、数据库设计、Python 代码示例以及如何使用 Qt 设计用户界面。 #…...

接口测试Day03-postman断言关联

postman常用断言 注意:不需要手敲,点击自动生成 断言响应状态码 Status code:Code is 200 //断言响应状态码为 200 pm.test("Status code is 200", function () {pm.response.to.have.status(200); });pm: postman的实例 test() …...

)

微服务分布式(二、注册中心Consul)

首先我们需要安装consul,到官网下载Consul Install | Consul | HashiCorp Developer 在解压的consul目录下 执行启动命令 consul agent -dev 启动服务 -dev表示开发模式 -server表示服务模式 启动后在浏览器访问8500端口http://localhost:8500/可以看到服务管理界面 项目…...

sh cmake-linux.sh -- --skip-license --prefix = $MY_INSTALL_DIR

本文来自天工AI --------- 命令用于安装CMake的脚本,其中--skip-license参数表示跳过许可协议的显示,--prefix参数指定了CMake的安装目录。$MYINSTALLDIR是一个环境变量,应该在运行命令之前设置为您想要安装CMake的目录。 -------- sh xx…...

信创技术栈发展现状与展望:机遇与挑战并存

一、引言 在信息技术应用创新(信创)战略稳步推进的大背景下,我国信创技术栈已然在诸多关键层面收获了亮眼成果,不过也无可避免地遭遇了一系列亟待攻克的挑战。信创产业作为我国达成信息技术自主可控这一目标的关键一招,…...