计算机网络通信技术与协议(七)———关于ACL的详细解释

今日学习状态:

关于ACL,我们在之前的博文中有简要的提及到,今天我们将ACL作为一个专题进行讲解:

目录

ACL成立背景:

ACL(Access Control List,访问控制列表):

五元组:

举个例子:

工作原理(基于包过滤技术):其核心在于对数据包进行匹配和过滤

图示:

实验部分:

网络拓扑图:

详细的数据已经标注在拓扑图中,启用OSPF,实现各PC之间可以互相访问

配置完成图:

最终效果图(让各PC之间相互通信):

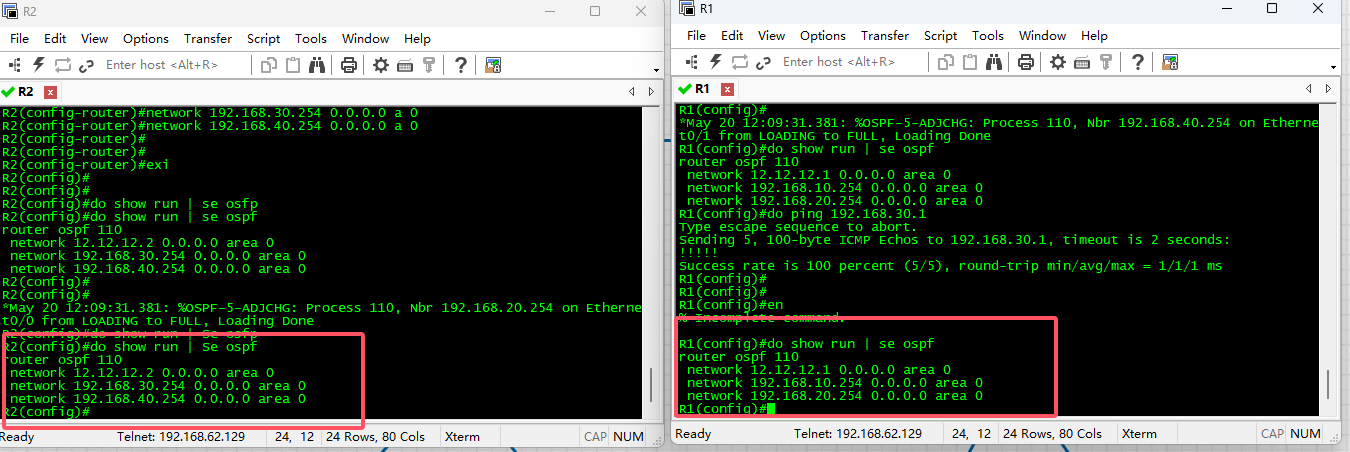

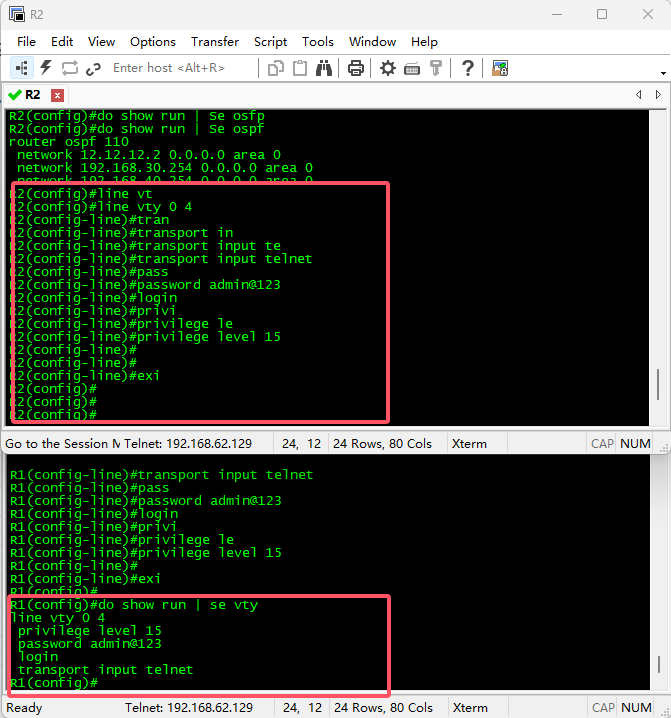

接下来进行VTY的配置,开启两台路由器的Telnet服务,登录密码为admin@123

配置代码:

接下来对ACL进行配置,配置标准ACL,使得PC1不能与PC2进行访问,其余PC不影响:

配置代码:设备名称R1:

实现效果:

配置标准ACL使得只有PC1可以远程登录R2,其余的PC都不可以。

配置代码:配置设备R2

实现效果:

使用扩展ACL实现R2只允许PC1远程登录,(注意是扩展ACL)

配置代码:

实现效果:

使用扩展ACL实现PC1可以pingPC3,但PC3禁止pingPC1,其余设备不受限制。

配置代码:

实现效果:

ACL成立背景:

早期的网络多依赖物理隔离或简单密码进行访问控制,但随着互联网的兴起,未授权访问和流量拥塞问题日益严重。企业重要的服务器资源被随意访问,会导致机密信息泄露,造成安全隐患。为了解决这种棘手的问题,需要一种精细化的权限管理工具来保护网络资源。

随着计算机技术的发展,尤其是多用户操作系统和网络设备的出现,访问控制的复杂性日益上升。

这时就要引入今天的主题,ACL(Access Control List,访问控制列表)(与上篇文章内容一致)

ACL(Access Control List,访问控制列表):

ACL是一种核心安全机制,用于限制网络中的用户、进程或设备对资源的访问权限。

五元组:

源IP地址:数据包发送方的IP地址,用于识别流量来源

目的IP地址:数据包接收方的IP地址,用于确定流量目标。

源端口:发送方应用程序使用的端口,标识具体服务或进程。

目的端口:接收方应用程序使用的端口号,例如HTTP服务使用80端口。

协议类型:传输层协议(如TCP、UDP、ICMP),用于区分流量特性。

一句话总结:五元组就是“谁发的、发给谁、谁发的程序、谁收的程序、用啥方式”,这5个信息凑一块,就能精准定位一条网络数据流。

ACL就像小区的门卫,负责检查“谁进谁出”。五元组就是门卫手里的“检查清单”,用来决定放行还是拦截数据。

举个例子:

规则1:允许 任何设备 → 微信服务器(443端口)(因为你要用微信)。

规则2:拒绝 任何设备 → 黑客服务器(6666端口)(因为那是恶意软件常用的端口)。

规则3:默认拒绝 所有其他流量(安全起见,没写规则的流量全拦截)。

门卫(ACL)的工作流程: 数据包来了,门卫先看它的五元组(比如:你的手机IP → 微信服务器IP,端口12345→443,TCP协议)。

对比规则清单: 如果匹配规则1,就放行(允许用微信)。 如果匹配规则2,就拦截(禁止连黑客服务器)。 如果都不匹配,就按规则3处理(默认拒绝)。 重点:ACL规则是从上到下一条条检查的,第一个匹配的规则生效,后面的规则就不看了。

工作原理(基于包过滤技术):其核心在于对数据包进行匹配和过滤

数据包捕获与信息提取:

当数据包到达配置有ACL的网络设备接口时,设备首先捕获该数据包。

设备从数据包中提取关键信息(五元组)

规则匹配:

将收集到的信息与ACL中定义的规则进行匹配。ACL中的规则按照一定的顺序进行排序。

匹配过程遵循“一旦命中即停止匹配”的机制。

决策与执行:

根据获取的数据包与ACL中的规则进行匹配并执行相关操作。

图示:

实验部分:

我们在进行实验的同时需要注意ACL的配置是有基本ACL配置与扩展ACL的配置,同时内部内容可能还会涉及到VTY之类的知识点:

网络拓扑图:

详细的数据已经标注在拓扑图中,启用OSPF,实现各PC之间可以互相访问

配置完成图:

最终效果图(让各PC之间相互通信):

如果无法通信,查询IP地址是否出错,或者SW1-2对于VLAN的配置出错。

接下来进行VTY的配置,开启两台路由器的Telnet服务,登录密码为admin@123

配置代码:

R2(config)#line vty 0 4

R2(config-line)#transport input telnet

R2(config-line)#password admin@123

R2(config-line)#login

R2(config-line)#privilege level 15

R2(config-line)#exi

R2(config)#do show run | se vty

line vty 0 4

privilege level 15

password admin@123

login

transport input telnet

接下来对ACL进行配置,配置标准ACL,使得PC1不能与PC2进行访问,其余PC不影响:

配置代码:设备名称R1:

R1(config)#access-list 1 deny host 192.168.10.1

R1(config)#access-list 1 permit any -------思科设备隐式拒绝所有

R1(config)#exit

R1(config)#int e0/0.20

R1(config-subif)#ip access-group 1 ?

in inbound packets

out outbound packetsR1(config-subif)#ip access-group 1 out

R1(config-subif)#exi

实现效果:

配置标准ACL使得只有PC1可以远程登录R2,其余的PC都不可以。

配置代码:配置设备R2

R2(config)#access-list 1 permit host 192.168.10.1

R2(config)#line vty 0 4R2(config-line)#access-class 1 in

R2(config-line)#exi

R2(config)#

实现效果:

远程登录代码:(PC1 telnet + 设备接口ip)

PC4#telnet 192.168.40.254

使用扩展ACL实现R2只允许PC1远程登录,(注意是扩展ACL)

注意扩展ACL:

R1(config)#access-list 100 deny ?

<0-255> An IP protocol number

ahp Authentication Header Protocol

eigrp Cisco's EIGRP routing protocol

esp Encapsulation Security Payload

gre Cisco's GRE tunneling

icmp Internet Control Message Protocol

igmp Internet Gateway Message Protocol

ip Any Internet Protocol

ipinip IP in IP tunneling

nos KA9Q NOS compatible IP over IP tunneling

object-group Service object group

ospf OSPF routing protocol

pcp Payload Compression Protocol

pim Protocol Independent Multicast

sctp Stream Control Transmission Protocol

tcp Transmission Control Protocol

udp User Datagram ProtocolR1(config)#access-list 100 deny

解释说明:

- 使用预定义的协议名称,直接拒绝特定类型的流量:

tcp: 拒绝TCP流量udp: 拒绝UDP流量icmp: 拒绝ICMP流量(如Ping)esp: 拒绝IPsec ESP封装流量gre: 拒绝GRE隧道流量ospf: 拒绝OSPF路由协议流量eigrp: 拒绝EIGRP路由协议流量- 其他协议如

igmp,pim,sctp等。

配置代码:

R2(config)#access-list 100 permit tcp host 192.168.10.1 host 12.12.12.2 eq telnet

R2(config)#access-list 100 permit tcp host 192.168.10.1 host 192.168.30.254 eq telnet

R2(config)#access-list 100 permit tcp host 192.168.10.1 host 192.168.40.254 eq telnet

R2(config)#line vty 0 4

R2(config-line)#access-class 100 in

R2(config-line)#exi

实现效果:

使用扩展ACL实现PC1可以pingPC3,但PC3禁止pingPC1,其余设备不受限制。

配置代码:

R1(config)#access-list 100 deny icmp host 192.168.30.1 host 192.168.10.1 echo

R1(config)#access-list 100 permit ip any any

R1(config)#do show run | se acc

access-list 100 deny icmp host 192.168.30.1 host 192.168.10.1 echo

access-list 100 permit ip any any

R1(config-if)#int e0/1

R1(config-if)#ip access-group 100 ?

in inbound packets

out outbound packetsR1(config-if)#ip access-group 100 in

R1(config-if)#exi

R1(config)#

实现效果:

相关文章:

———关于ACL的详细解释)

计算机网络通信技术与协议(七)———关于ACL的详细解释

今日学习状态: 关于ACL,我们在之前的博文中有简要的提及到,今天我们将ACL作为一个专题进行讲解: 目录 ACL成立背景: ACL(Access Control List,访问控制列表): 五元组…...

《算法笔记》11.8小节——动态规划专题->总结 问题 D: Coincidence

题目描述 Find a longest common subsequence of two strings. 输入 First and second line of each input case contain two strings of lowercase character a…z. There are no spaces before, inside or after the strings. Lengths of strings do not exceed 100. 输出…...

power BI 倒计时+插件HTML Content,实现更新倒计时看板!

直接拿去玩吧,花了我两个小时。 搜了b站和百度都没找到像样的,就决定自己干一个了。 先看效果: 起个度量值,然后去power bi 插件那边搜索html Content,把这个放进html content插件的字段values即可。 HTML倒计时每周…...

Dockerfile总结)

镜像管理(2)Dockerfile总结

一、docker镜像构建方法 commoit :使用 docker commit 意味着所有对镜像的操作都是黑箱操作,生成的镜像也被称为黑 箱镜像,换句话说,就是除了制作镜像的人知道执行过什么命令、怎么生成的镜像,别人根 本无从得知。而且,即使是这个制作镜像的人,过一段时间后也无法记清具…...

【Tools】neovim操作指南

Neovim 中最常见、最实用的操作, 主要针对C 开发需求: 🚀 基础操作 操作快捷键说明保存:w 或 ZZ保存当前文件退出:q 或 ZQ退出当前窗口保存并退出:wq 或 ZZ保存并退出强制退出:q!不保存直接退出撤销u撤销上一步重做<C-r>重做撤销搜索/xxx向下搜索…...

docker 安装 Nacos

下载镜像 docker pull nacos/nacos-server创建本地目录 mkdir -p /home/nacos/conf /home/nacos/logs运行镜像 docker run -d -p 8848:8848 -e MODEstandalone -e PREFER_HOST_MODEhostname -v /home/nacos/init.d/custom.properties:/home/nacos/init.d/custom.properties …...

【嵌入式】【ESP32】ADF框架

推荐阅读: [005] [ESP32开发笔记] ADF基本框架...

Redisson分布式集合原理及应用

Redisson是一个用于Redis的Java客户端,它简化了复杂的数据结构和分布式服务的使用。 适用场景对比 数据结构适用场景优点RList消息队列、任务队列、历史记录分布式共享、阻塞操作、分页查询RMap缓存、配置中心、键值关联数据支持键值对、分布式事务、TTLRSet去重集…...

(Grok3 DeepSearch模式下回答))

一种新兴的网络安全技术:XDR(Extended Detection and Response,扩展检测与响应)(Grok3 DeepSearch模式下回答)

直接回答 XDR(扩展检测与响应)是一种网络安全技术,整合多层数据(如端点、网络、云)以检测和响应威胁。研究表明,它通过AI和自动化提高安全团队效率,减少数据泄露成本。存在原生XDR(…...

使用 Qt Designer 开发

Qt Designer 是属于 Qt Creator 的 一个功能而已,Qt Designer 也叫 UI 设计师或者 UI 设计器,这都是指的同一 个东西而已。 一、在ui文件添加一个按钮 1、新建一个项目 项目名为 02_designer_example 构建系统可选择 CMake , qmake, Qbs 对…...

第7天-Python+PyEcharts实现股票分时图实战教程

分时图是金融领域常用的可视化形式,能够清晰展示价格随时间变化的趋势。本教程将手把手教你用PyEcharts库实现专业级分时图效果。 一、环境准备 bash 复制 下载 pip install pyecharts # 核心可视化库 pip install pandas # 数据处理支持 二、基础分时图实现 1. 模拟…...

Zenmap代理情况下无法扫描ip

原因是开了代理会报错 error “only ethernet devices can be used for raw scans on Windows” 在扫描参数后加 -sT -Pn,但会导致结果太多 例如:nmap -sT -T4 -A -v -Pn 10.44.2.0/24 如果你只是想找没人用的IP,你不需要搞复杂的原始层扫描&…...

【源码+文档+部署】)

JAVA打飞机游戏设计与实现(论文+源代码)【源码+文档+部署】

1 绪论 1.1 手机软件现状 在信息社会中,手机及其他无线设备越来越多的走进普通百姓的工作和生活,随着信息网络化的不断进展,手机及其他无线设备上网络势在必行。但是传统手机存在以下弊端: 1. 传统手机出厂时均由硬件厂商固化…...

C++学习:六个月从基础到就业——多线程编程:std::thread基础

C学习:六个月从基础到就业——多线程编程:std::thread基础 本文是我C学习之旅系列的第五十四篇技术文章,也是第四阶段"并发与高级主题"的第一篇,介绍C11引入的多线程编程基础知识。查看完整系列目录了解更多内容。 引言…...

)

深入理解指针(一)

1.内存和地址 2.指针变量和地址 3.指针变量类型的意义 4.指针运算 1. 内存和地址 1.1 内存 在讲内存和地址之前,为了大家更好的理解举了这么个例子: 假如有一栋教学楼,刚好你今天在这栋楼的某一个课室上课,已知这栋楼有50个…...

)

添加currentSchema后,该模式下表报不存在(APP)

文章目录 环境文档用途详细信息相关文档 环境 系统平台:Linux x86-64 Red Hat Enterprise Linux 7 版本:4.5.7 文档用途 解决程序URL添加currentSchema后,访问该模式下的表,报错信息com.highgo.jdbc.util.PSQLException: ERROR…...

Python数据整合与转换全攻略

在大数据时代,企业平均使用16个不同数据源,但数据利用率不足30%。数据整合与转换能力已成为数据工程师的核心竞争力。本文将通过电商订单数据整合实战,系统讲解Python数据整合与转换的核心技术栈。 一、数据整合的三大挑战与应对策略 1. 数…...

ArcGIS操作16:添加经纬网

1、单击视图 > 数据框属性 2、单击格网选项卡 > 新建格网按钮 3、创建经纬网 4、经纬网标注间隔需要自己多次尝试,选择一个合适的值,这里江苏省选择50 5、继续设置合适的参数 6、点击应用,预览是否合适(不合适再新建一个经…...

BioID技术:探索蛋白质相互作用的新方法

在细胞的复杂环境中,蛋白质并非孤立地执行其功能,而是通过与其他蛋白质相互协作来完成各种生物学过程。理解蛋白质相互作用网络对于揭示细胞机制和疾病发生发展具有至关重要的意义。近年来,一种名为BioID(Biotin Identification&a…...

Java 大视界——Java大数据在智慧交通智能停车诱导系统中的数据融合与实时更新

智慧交通的快速发展对城市停车资源的高效利用提出了更高要求,而智能停车诱导系统作为缓解“停车难”问题的核心手段,亟需解决多源数据融合、实时状态更新及高并发访问等挑战。Java凭借其稳定的大数据生态、卓越的实时计算能力及跨平台兼容性,…...

【Redisson】快速实现分布式锁

大家好,我是jstart千语。之前给大家分享过使用redis的set nx ex命令实现分布式锁。但手动的实现方式不仅麻烦,而且不好管理。实现出来的锁也是不可重入的,不可重试的。那么在要求比较高的系统中,就不太适用了。虽然说重入问题可以…...

内核常见面试问题汇总

1、Linux 中主要有哪几种内核锁?它们各自的特点和适用场景是什么? 自旋锁 自旋锁是一种忙等待锁,当一个线程试图获取一个被占用的自旋锁时,他会一直循环在那里,不断地检查锁是否可用,而不会进入睡眠状态。 自旋锁的优点这是在锁被持有的时间很短的情况下,性能非常高,…...

laravel中如何使用Validator::make定义一个变量是 ,必传的,json格式字符串

在 Laravel 中,使用 Validator::make 定义一个变量为必传且为JSON 格式字符串时,可以通过以下方式实现: use Illuminate\Support\Facades\Validator;$validator Validator::make($request->all(), [your_field > required|json, // 必…...

【全解析】EN18031标准下的NMM网络监控机制

上一篇文章我们了解了RLM机制如何为设备抵御DoS攻击保驾护航,今天我们将目光转向 EN18031 标准中的另一个重要防线——NMM(Network Monitoring Mechanism)网络监控机制。 NMM - 1规定,如果设备是网络设备,应提供网络监…...

浏览器开发随笔

浏览器多进程架构(Chrome) ----------------------------- | Browser Process | |-----------------------------| | UI 线程、主控、导航、安全策略 | -----------------------------| | |↓ ↓ ↓ -------…...

漏洞类型与攻击技术

1.1 SQL注入 1.1.1 SQL注入简介与原理 SQL注入是通过用户输入的数据中插入恶意SQL代码,绕过应用程序对数据库的合法操作,进而窃取、篡改或删除数据的攻击方式。核心原理是应用程序未对用户输入进行严格过滤,导致攻击者可以操控SQL语句逻辑。 1.1.2 联合查询注入与报…...

day018-磁盘管理-案例

文章目录 1. 磁盘分区1.1 手动磁盘分区1.2 重装系统,保留分区1.2.1 选择从光盘启动1.2.2 保留系统盘分区1.2.3 挂载数据盘 2. 物理服务器使用流程3. swap3.1 增加swap3.2 关闭swap 4. 故障案例(红帽类系统)4.1 root密码忘记,重新设…...

spark调度系统核心组件SparkContext、DAGSchedul、TaskScheduler介绍

目录 1. SparkContext2.DAGScheduler3. TaskScheduler4. 协作关系Spark调度系统的核心组件主要有SparkContext、DAGScheduler和TaskScheduler SparkContext介绍 1. SparkContext 1、资源申请: SparkContext是Spark应用程序与集群管理器(如Standalone模式下的Master、Yarn模…...

python数据可视化第三章数值计算基础

numpy库 数组创建 import numpy as np #创建n维数组array a np.array([1, 2, 3]) b np.array([4, 5, 6]) #可以直接运算 print(a 1) # [2 3 4] print(ab) # [5 7 9] #数组的维度:ndim print(a.ndim) #1 #数组的形状:shape print(a.shape) #(3,) 一维…...

std::chrono类的简单使用实例及分析

author: hjjdebug date: 2025年 05月 20日 星期二 14:36:17 CST descrip: std::chrono类的简单使用实例及分析 文章目录 1.实例代码:2. 代码分析:2.1 auto t1 std::chrono::high_resolution_clock::now();2.1.1 什么是 system_clock2.1.2 什么是 chrono::time_point?2.1.3 什…...

Redis 与 MongoDB 的区别)

MongoDB 学习(三)Redis 与 MongoDB 的区别

目录 一、NoSQL 数据库与关系型数据库的优缺点二、Redis 与 MongoDB 的区别 MongoDB 和 Redis 都是 NoSQL 数据库,采用 结构型数据存储,而非 MySQL、Oracle 等则属于传统的 关系型数据库。 一、NoSQL 数据库与关系型数据库的优缺点 关系型数据库&#…...

Java双指针法:原地移除数组元素

Java双指针法:原地移除数组元素 代码解析关键点示例特点 代码解析 class Solution {public int removeElement(int[] nums, int val) {int cur 0; // 初始化一个指针 cur,表示新数组的当前写入位置for (int i 0; i < nums.length; i) { // 遍历原数…...

第二届帕鲁杯时空交织的密语

题目描述: 我们在暗网服务器中发现了一个神秘文件,据说是某个黑客组织的「时空密钥」,文件内容似乎由大量时间戳构成。情报显示,只有将时间维度与二进制低语结合才能解开秘密。线索隐藏在时空的起点与终点之间。 解压得到timestr…...

【神经网络与深度学习】扩散模型之原理解释

引言: 在人工智能的生成领域,扩散模型(Diffusion Model)是一项极具突破性的技术。它不仅能够生成高质量的图像,还可以应用于音频、3D建模等领域。扩散模型的核心思想来源于物理扩散现象,其工作方式类似于从…...

Map更简洁的编码构建

Map的链式构建需求 jdk1.8,编码时需要手动构建一个Map 传统Map构建方式 - 声明列表,依次添加元素; - 利用匿名内部类 实例初始化块,比较简洁声明并添加元素 //1 先声明创建 Map<String, Object> createMap new HashMap&…...

深挖navigator.webdriver浏览器自动化检测的底层分析

本文将带你深入探索并实践如何从底层层面破解浏览器 navigator.webdriver 检测,结合爬虫代理等策略伪装、多线程加速等技术,在豆瓣图书搜索页面上批量采集图书评分、简介、作者等信息。文章面向初学者,采用分步教程型结构,并增设「…...

业务流程和数据结构之间如何对应

业务流程和数据结构之间存在着紧密的对应关系,它们相互依赖、相互影响。以下是它们之间的对应关系以及如何进行对应: 1. 业务流程中的步骤与数据结构的记录 业务流程:业务流程是由一系列的步骤组成的,每个步骤都有明确的任务和目…...

浜掕仈缃戝ぇ鍘傞潰璇曪細璋㈤鏈虹殑鐖嗙瑧姹傝亴涔嬫梾

浜掕仈缃戝ぇ鍘傞潰璇曪細璋㈤鏈虹殑鐖嗙瑧姹傝亴涔嬫梾 绗竴杞細鍩虹鐭ヨ瘑杞扮偢 闈㈣瘯瀹�锛氭垜浠厛鑱婅亰Java鐨勫熀纭�鐭ヨ瘑锛岃阿椋炴満锛屼綘鑳借В閲婁竴涓婮ava涓殑HashMap鏄浣曞伐浣滅殑锛焅n 璋㈤鏈�锛氬摝…...

关于Linux服务器数字取证一

本次讲解apachemysql类型的基本类型 仿真 导入我们的检材 默认是仅主机模式,改成nat模式 查看ip地址 ip addr 修改虚拟机网卡配置 连通性测试 查找根目录 现在我们可以通过ip访问网站,但是网站处于关闭状态 接下来我们去查找配置文件,去…...

电商运营数据分析指南之流量指标

本文电商运营数据分析指南之流量指标主要面向电商行业新人,针对数据分析师/运营人员日常监控中的常见困惑提供解决方案。适合刚接触电商数据监控缺乏思路,或对电商数据指标感兴趣希望系统学习的读者。 电商数据分析如同航海指南针,精准的数据…...

C++初阶-迭代器失效和vector::insert函数的最终实现

目录 1.vector::insert函数 1.1问题分析 1.2vector::insert函数的最终实现 1.3vector::insert函数的分析 2.第二种迭代器失效 3.第三种迭代器失效 4.迭代器失效deepseek的回答 1. 迭代器失效的原因 2. 不同容器的迭代器失效情况 (1)std::vecto…...

DeepSeek的走红,会不会带动芯片市场新一轮增长?

在大模型竞赛如火如荼的今天,国产AI大模型DeepSeek的迅速走红,无疑为中国AI行业注入了新的活力。从技术突破到商业落地,DeepSeek不仅在技术圈引发了广泛关注,也让“AI大模型”这一关键词再次登上产业链的风口浪尖。但一个更值得深…...

小土堆pytorch--神经网路-卷积层池化层

神经网路-卷积层&池化层 一级目录二级目录三级目录 1. 神经网路-卷积层2. 神经网路最大池化的应用 一级目录 二级目录 三级目录 1. 神经网路-卷积层 在PyTorch中,torch.nn.Conv2d函数定义了一个二维卷积层,其常用参数包括: in_channel…...

什么叫生成式人工智能?职业技能的范式转移与能力重构

当人们谈论人工智能时,常常混淆其不同类型与功能。生成式人工智能作为AI领域的重要分支,其本质不在于分析或分类已有数据,而在于创造新的内容——无论是文本、图像、音乐还是代码。理解这一技术的内涵,不仅关乎技术认知࿰…...

集星獭 | 重塑集成体验:新版编排重构仿真电商订单数据入库

概要介绍 新版服务编排以可视化模式驱动电商订单入库流程升级,实现订单、客户、库存、发票、发货等环节的自动化处理。流程中通过循环节点、判断逻辑与数据查询的编排,完成了低代码构建业务逻辑,极大提升订单处理效率与业务响应速度。 背景…...

)

小白成长之路-Linux磁盘管理(一)

文章目录 前言一、磁盘介绍1、磁盘的物理结构1.1硬盘结构1.2磁头数、磁道、柱面、扇区 2.CHS编号2.1磁道编号规则2.3扇区编号规则2.3通过CHS计算硬盘容量 3、磁盘存储划分3.1第一个扇区存储的数据3.2硬盘分区 4.开机流程5、要点6、磁盘存储数据的形式 二、Linux文件系统1、根文…...

【Linux】第二十四章 管理网络安全

1. 防火墙在 Linux 系统安全中有哪些重要的作用? 防止未经授权的访问 网络流量过滤,常见过滤方式包括:基于 IP 地址、端口、协议类型(如 TCP、UDP)、源和目标地址等。限制流量速率、阻止来自单个IP或多个IP的高频请求保…...

【解决】SSH 远程失败之路由配置问题

开发平台:RedHat 8 一、问题描述 使用 WindTerm SSH 远程连接 192.168.88.211 虚拟主机,无法连接。 二、问题追溯 VMWare 虚拟机配置 虚拟网卡IPVMNet 模式应用网卡1(eth0)192.168.88.11/24VMNet 8服务网卡2(…...

中级网络工程师知识点9

1.在Linux中,负责配置DNS的文件是/etc/resolv.conf,包含了主机的域名搜索顺序和DNS服务器的地址 2.主域名服务器在接收到域名请求后,首先查询的是本地缓存 3.自动专用地址:169.254.X.X/16 4.FTP默认20端口,传输文件…...

)

网页前端开发(基础)

前端开发三件客:HTML,CSS,JavaScript。 web标准,也称网页标准,由3个组成部分。1.HTML,管理页面的元素和内容。2.CSS,负责网页的表现(页面元素的外观,位置等页面样式。如:…...