SHA系列算法

SHA1系列算法

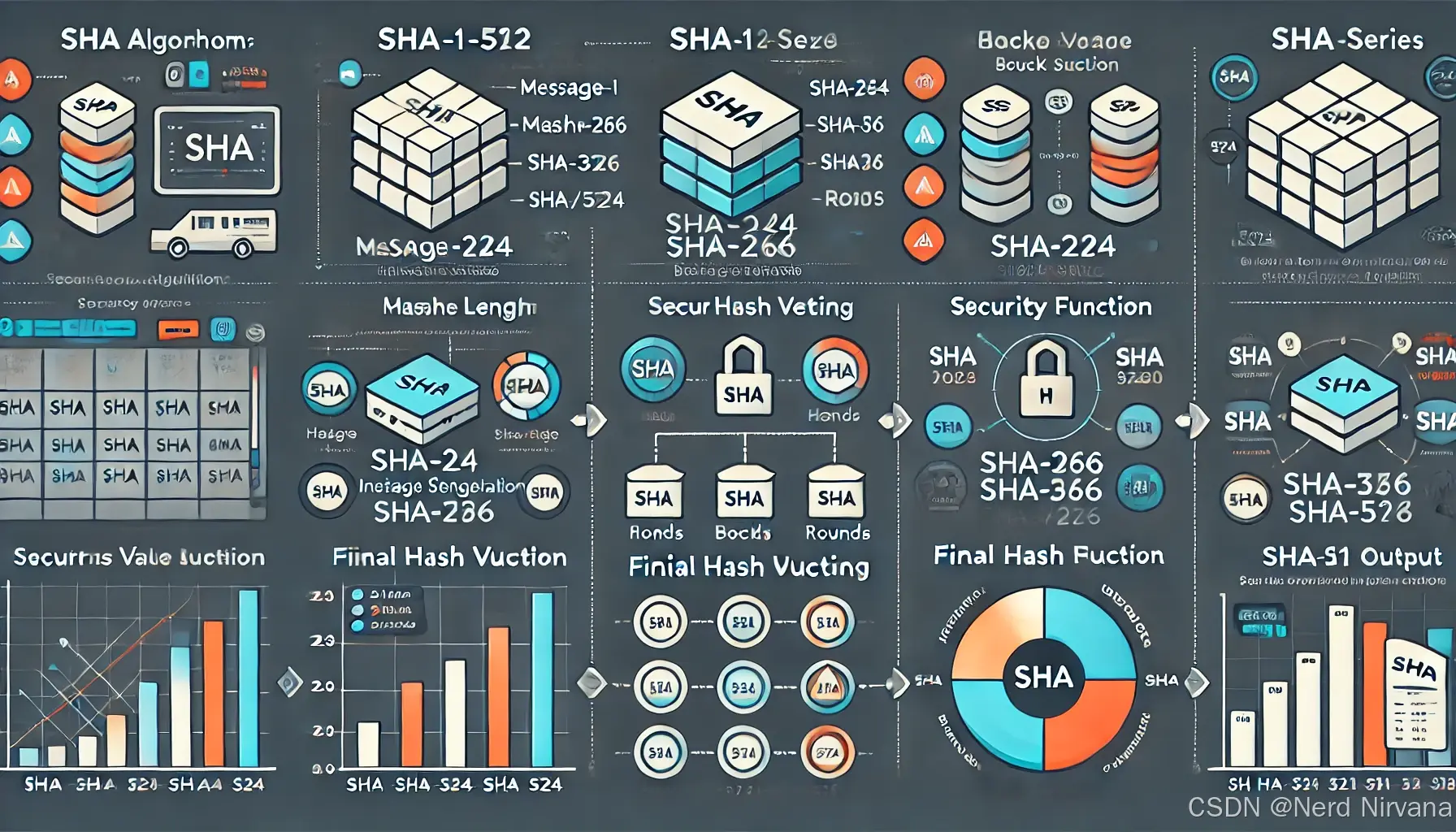

SHA(Secure Hash Algorithm,安全散列算法)是一组加密哈希算法,用于确保数据完整性和提供消息摘要功能。SHA算法由美国国家安全局(NSA)设计,并由国家标准与技术研究院(NIST)发布,主要包括以下版本:SHA-1、SHA-2(包含多个变种,如SHA-224、SHA-256、SHA-384、SHA-512)、以及后来的SHA-3。

以下是SHA(1-512)系列的主要特点和工作原理:

1. SHA-1

- 摘要长度: 160位。

- 输入块大小: 512位。

- 安全性 :

- 曾经广泛用于数字签名和证书。

- 已被发现存在弱点(如碰撞攻击),不再推荐用于安全应用。

- 算法描述 :

- 将输入分为512位块。

- 每块通过80轮运算生成160位输出。

2. SHA-2

SHA-2 是 SHA-1 的增强版本,解决了部分安全问题,提供更强的抗碰撞性和扩展功能。包括多个变种:

2.1 SHA-224

- 摘要长度: 224位。

- 输入块大小: 512位。

- 特点: 提供更短的摘要,适合嵌入式设备等资源受限场景。

2.2 SHA-256

- 摘要长度: 256位。

- 输入块大小: 512位。

- 特点: 常用于区块链、TLS等安全协议。

2.3 SHA-384

- 摘要长度: 384位。

- 输入块大小: 1024位。

- 特点: 比SHA-256更安全,适合对安全性要求更高的场景。

2.4 SHA-512

- 摘要长度: 512位。

- 输入块大小: 1024位。

- 特点: 提供最高的摘要长度,适合处理大规模数据。

2.5 SHA-512/224 和 SHA-512/256

- 摘要长度: 224位和256位。

- 输入块大小: 1024位。

- 特点: 基于SHA-512算法,但输出长度较短,性能优化。

3. SHA-3

SHA-3 基于全新的 Keccak 算法,与 SHA-2 不兼容。

- 摘要长度: 支持 224、256、384 和 512位。

- 输入块大小: 可变,使用 sponge(海绵)结构。

- 安全性: 提供更高的抗碰撞性和防御分析能力。

- 应用: 用于对 SHA-2 替代需求较高的场景。

工作原理

所有 SHA 算法都基于以下工作流程:

- 消息填充: 将消息填充到满足固定块大小(例如512位或1024位)。

- 分块处理: 将填充后的消息分为多个块。

- 初始哈希值: 定义初始哈希值(IV)。

- 压缩函数: 使用循环和逻辑操作(如与、或、非、异或、移位)处理每个数据块。

- 最终摘要: 将所有数据块处理完后,生成固定长度的哈希值。

安全性和应用场景

- SHA-1: 已不安全,避免使用。

- SHA-2: 常用于数字签名、TLS、区块链、数据完整性验证等。

- SHA-3: 是更高安全性需求场景的未来选择。

SHA 系列算法差别

| 算法 | 摘要长度 | 块大小 | 轮数 | 安全性现状 | 适用场景 |

|---|---|---|---|---|---|

| SHA-1 | 160 位 | 512 位 | 80 | 不安全,已被弃用 | 历史项目,避免使用 |

| SHA-224 | 224 位 | 512 位 | 64 | 较安全 | 嵌入式设备 |

| SHA-256 | 256 位 | 512 位 | 64 | 高安全性 | 区块链、TLS、数字签名 |

| SHA-384 | 384 位 | 1024 位 | 80 | 高安全性 | 高安全场景,如金融、军事 |

| SHA-512 | 512 位 | 1024 位 | 80 | 高安全性 | 大数据完整性验证 |

| SHA-512/224 | 224 位 | 1024 位 | 80 | 高安全性 | 需要更短摘要值但高安全的场景 |

| SHA-512/256 | 256 位 | 1024 位 | 80 | 高安全性 | 优化性能场景,替代 SHA-256 |

SHA 工作原理流程

- 消息填充

- 补充

1位、若干0位、附加原始消息长度。

- 补充

- 消息分块

- 切分为512位或1024位的固定大小块。

- 初始哈希值设置

- 根据算法设定初始值。

- 循环压缩函数

- 消息扩展、逻辑运算、状态更新,完成迭代。

- 生成最终摘要

- 输出固定长度摘要值。

SHA 特性对比

| 特性 | SHA-1 | SHA-224 | SHA-256 | SHA-384 | SHA-512 |

|---|---|---|---|---|---|

| 安全性 | 低 | 中 | 高 | 很高 | 很高 |

| 速度(大数据) | 快 | 中 | 中 | 较慢 | 较慢 |

| 资源占用 | 低 | 中 | 中 | 高 | 高 |

加密算法和摘要算法

加密算法和摘要算法在信息安全中都起着重要作用,但它们有着截然不同的目的和实现方式。以下是它们的主要区别:

1. 定义和目的

加密算法

- 定义: 将明文数据通过算法转换为密文数据,使未经授权的人无法读取。

- 目的: 保护数据的机密性,确保只有持有密钥的用户可以解密读取原始数据。

摘要算法

- 定义: 将任意长度的输入通过算法生成固定长度的摘要(哈希值),不能反向还原原始数据。

- 目的: 确保数据的完整性,通过对比摘要值来检测数据是否被篡改。

2. 可逆性

加密算法

- 可逆性: 可逆。通过密钥可以将密文解密回明文。

- 过程:

- 加密:

明文 + 密钥 -> 密文 - 解密:

密文 + 密钥 -> 明文

- 加密:

摘要算法

- 不可逆性: 不可逆。通过摘要值无法还原原始数据。

- 过程:

- 摘要:

输入数据 -> 固定长度摘要

- 摘要:

3. 输出特性

加密算法

- 输出长度: 密文长度通常取决于输入数据的长度或算法的块大小。

- 输出特性: 输出的密文与密钥相关,不同密钥生成的密文不同。

摘要算法

- 输出长度: 固定长度摘要值(如 SHA-256 的输出为 256 位)。

- 输出特性:

- 对相同输入,总是生成相同的摘要。

- 对不同输入,即使仅差一位,生成完全不同的摘要(雪崩效应)。

4. 主要用途

加密算法

- 用途:

- 数据传输保护(如HTTPS协议中的AES加密)。

- 文件加密存储。

- 用户身份验证(结合解密)。

摘要算法

- 用途:

- 数据完整性验证(如文件校验、数字签名)。

- 密码存储(如哈希后的密码存入数据库)。

- 唯一标识生成(如Git中通过哈希生成版本标识)。

5. 主要类型

加密算法

- 对称加密(加密和解密使用相同密钥):

- 如 AES、DES、3DES。

- 非对称加密(加密和解密使用不同密钥):

- 如 RSA、ECC。

摘要算法

- 如 MD5、SHA-1、SHA-256、SHA-3。

6. 抗攻击性

加密算法

- 攻击形式:

- 密码分析(尝试破解密钥)。

- 中间人攻击(拦截加密通信)。

- 防护策略:

- 使用强密钥和随机化(如初始化向量IV)。

- 定期更换密钥。

摘要算法

- 攻击形式:

- 碰撞攻击(找到两个不同输入的相同摘要)。

- 预映像攻击(找到生成特定摘要的输入)。

- 防护策略:

- 使用更安全的算法(如SHA-256取代MD5)。

| 特性 | 加密算法 | 摘要算法 |

|---|---|---|

| 目的 | 确保机密性 | 确保完整性 |

| 可逆性 | 可逆(解密回原文) | 不可逆(无法还原原文) |

| 输出长度 | 可变 | 固定 |

| 用途 | 数据保护、机密通信 | 数据校验、完整性验证 |

加密算法和摘要算法经常结合使用,例如在数字签名中,使用摘要算法生成哈希值,再通过非对称加密对哈希值加密,确保消息的完整性和认证性。

SHA-256 API说明

SHA-256 API 是一种计算固定长度 (256位) 哈希值的接口,常用于数据完整性校验和密码学应用。以下是关于 SHA-256 API 的常见功能和设计说明:

1. API 功能

| 功能 | 描述 |

|---|---|

| 初始化 (Init) | 初始化 SHA-256 哈希计算上下文。 |

| 数据更新 (Update) | 将数据流(可分块)输入到哈希计算中。 |

| 完成计算 (Finalize) | 输出最终的 256 位哈希值。 |

| 单次计算 (Hash) | 对整个数据一次性计算并输出哈希值(无状态)。 |

| 重置 (Reset) | 重置上下文,允许重新计算新的哈希值。 |

2. API 函数

1. 初始化上下文

int SHA256_Init(SHA256_CTX *ctx);

- 输入: 上下文指针

ctx。 - 输出: 初始化状态,返回

0表示成功。

2. 输入数据更新

int SHA256_Update(SHA256_CTX *ctx, const uint8_t *data, size_t len);

- 输入:

ctx: 哈希上下文指针。data: 数据指针。len: 数据长度。

- 输出: 状态更新,返回

0表示成功。

3. 完成并输出哈希

int SHA256_Final(uint8_t *digest, SHA256_CTX *ctx);

- 输入:

digest: 输出哈希值的指针(长度 32 字节)。ctx: 哈希上下文指针。

- 输出: 计算结果,返回

0表示成功。

4. 单次计算(无上下文管理)

int SHA256(const uint8_t *data, size_t len, uint8_t *digest);

- 输入:

data: 输入数据指针。len: 数据长度。digest: 输出哈希值的指针。

- 输出: 返回

0表示成功。

3. 示例

以下是一个使用 SHA-256 API 的完整伪代码示例:

#include <stdio.h>

#include <string.h>

#include "sha256.h"int main() {uint8_t digest[32]; // 保存最终哈希值SHA256_CTX ctx; // 声明上下文// 初始化if (SHA256_Init(&ctx) != 0) {printf("SHA256_Init failed.\n");return -1;}// 更新数据const char *data = "Hello, SHA-256!";if (SHA256_Update(&ctx, (uint8_t *)data, strlen(data)) != 0) {printf("SHA256_Update failed.\n");return -1;}// 计算哈希值if (SHA256_Final(digest, &ctx) != 0) {printf("SHA256_Final failed.\n");return -1;}// 打印结果printf("SHA-256 Hash: ");for (int i = 0; i < 32; i++) {printf("%02x", digest[i]);}printf("\n");return 0;

}

C++示例:SHA-256 哈希计算

#include <iostream>

#include <iomanip>

#include <openssl/sha.h> // OpenSSL 的 SHA-256 头文件

#include <string>

#include <vector>std::string sha256(const std::string& data) {// 保存结果的缓冲区unsigned char hash[SHA256_DIGEST_LENGTH];// 调用 OpenSSL 的 SHA256 函数SHA256_CTX sha256;SHA256_Init(&sha256);SHA256_Update(&sha256, data.c_str(), data.size());SHA256_Final(hash, &sha256);// 将哈希值转换为十六进制字符串std::stringstream ss;for (int i = 0; i < SHA256_DIGEST_LENGTH; ++i) {ss << std::hex << std::setw(2) << std::setfill('0') << static_cast<int>(hash[i]);}return ss.str();

}int main() {// 输入数据std::string data = "Hello, SHA-256!";// 计算哈希std::string hashValue = sha256(data);// 输出结果std::cout << "Input Data: " << data << std::endl;std::cout << "SHA-256 Hash: " << hashValue << std::endl;return 0;

}

解析

- 依赖库:

- 本代码依赖 OpenSSL 库,需确保安装了 OpenSSL。

- 可以通过命令

sudo apt install libssl-dev安装(Linux 环境)。

- 核心函数:

SHA256_Init: 初始化 SHA-256 哈希上下文。SHA256_Update: 向哈希上下文中输入数据(支持分块)。SHA256_Final: 计算并获取最终的哈希值。

- 哈希结果格式:

- 使用

std::stringstream将哈希结果转换为十六进制字符串。

- 使用

编译和运行

编译命令

g++ -o sha256_example sha256_example.cpp -lssl -lcrypto

运行命令

./sha256_example

输出结果示例

Input Data: Hello, SHA-256!

SHA-256 Hash: 5d41402abc4b2a76b9719d911017c592

可选优化

- 大文件处理:

- 使用

SHA256_Update分块处理大文件数据,避免内存占用过高。 - 示例代码可扩展为读取文件流,逐块更新哈希值。

- 使用

比如一个文件大小为6GB,32位程序无法访问大于4GB的内存空间(其实程序员可以操作的最多也就3GB,程序/数据/栈/保护区等会占用1GB左右的空间),这时如何计算这个文件的散列值?SHA1肯定是不行的了。这时可以分N次来读这个文件,每次读1MB的数据,然后调用SHA1_Update函数来累计计算散列值,读完文件的所有数据后,再调用SHA1_Final函数来得到最终的散列值。

4. 应用场景

- 密码存储: 哈希后存储密码以提高安全性。

- 数据完整性校验: 检测文件传输是否被篡改。

- 区块链: 用于链上数据和交易的唯一标识。

- 数字签名: 作为签名算法的前置步骤。

相关文章:

SHA系列算法

SHA1系列算法 SHA(Secure Hash Algorithm,安全散列算法)是一组加密哈希算法,用于确保数据完整性和提供消息摘要功能。SHA算法由美国国家安全局(NSA)设计,并由国家标准与技术研究院(…...

985高校查重率“隐性阈值”:低于5%可能被重点审查!

你是不是也以为: “查重率越低越好,最好压到1%、0%,导师看了都感动哭🥹” 但是你不知道的是——在985/211等重点高校,查重率太低反而可能引起导师和学术办公室的“特别关注”! 今天就来扒一扒这个查重圈“…...

基于vue3+QuillEditor的深度定制

需求: 项目需求一个深度定制的富文本编辑器,要求能够定制表格,能够从素材库插入图片,以及其他个性化操作。我这里就基于vue3+ QuillEditor深度定制的角度,解析一下QuillEditor富文本编辑器的功能扩展功能的需求。 一、扩展工具栏 根据需求,我们需要扩展工具栏,实现自…...

Redis 8.0正式发布,再次开源为哪般?

Redis 8.0 已经于 2025 年 5 月 1 日正式发布,除了一些新功能和性能改进之外,一个非常重要的改变就是新增了开源的 AGPLv3 协议支持,再次回归开源社区。 为什么说再次呢?这个需要从 2024 年 3 月份 Redis 7.4 说起,因为…...

静态BFD配置

AR2配置 int g0/0/0 ip add 10.10.10.2 quit bfd quit bfd 1 bind peer-ip 10.10.10.1 source-ip 10.10.10.2 auto commit AR1配置 int g0/0/0 ip add 10.10.10.1 int g0/0/1 ip add 10.10.11.1 quit bfd quit bfd 1 bind peer-ip 10.0.12.2 source-ip 10.0.12.1 auto co…...

[python] 函数1-函数基础

一 函数使用 1.1 基本用法 def 函数名() 函数体 函数返回值: 返回调用的结果 def myPyFirstFunc():print("hello python") myPyFirstFunc()1.2 函数参数 def 函数名(形参a,形参b) 函数体 def add(a,b):return a b print(add(1,2)) print(add(1,4)) 二 函…...

【并发编程】MySQL锁及单机锁实现

目录 一、MySQL锁机制 1.1 按锁粒度划分 1.2 按锁功能划分 1.3 InnoDB锁实现机制 (1)记录锁(Record Lock) (2) 间隙锁(Gap Lock) (3) 临键锁(Next-Key Lock) (4) 插入意向锁(Insert Intention Lock) 二、基于 JVM 本地锁实现,保证线程安全 2.1 线程不安全的分析 2.1…...

C++ | 常用语法笔记

判断数字还是字母 1.笨办法,使用直接判断办法 if(c > 0 && c < 9) cout << "c是数字" << endl; if(c > a && c < z) cout << "c是小写字母" << endl; if(c > A && c< Z) …...

浅谈 Shell 脚本编程中引号的妙用

在 Shell 脚本编程中,引号的使用是一项基础却至关重要的技能。无论是单引号、双引号还是不加引号,它们都会显著影响 Shell 对字符串、变量、特殊字符以及命令的解析方式。理解这些差异不仅能帮助开发者编写更健壮的脚本,还能避免因误解引发的…...

DeFi开发系统软件开发:技术架构与生态重构

DeFi开发系统软件开发:技术架构与生态重构 ——2025年去中心化金融开发的范式革新与实践指南 一、技术架构演进:从单一链到多链混合引擎 现代DeFi系统开发已从单一公链架构转向“跨链互操作混合模式”,结合中心化效率与去中心化安全双重优势…...

Spring AI 集成 DeepSeek V3 模型开发指南

Spring AI 集成 DeepSeek V3 模型开发指南 前言 在人工智能飞速发展的当下,大语言模型不断推陈出新,DeepSeek AI 推出的开源 DeepSeek V3 模型凭借其卓越的推理和问题解决能力备受瞩目。与此同时,Spring AI 作为一个强大的框架,…...

C++:扫雷游戏

一.扫雷游戏项目设计 1.文件结构设计 首先我们要先定义三个文件 ①test.c //文件中写游戏的测试逻辑 ②game.c //文件中写游戏中函数的实现等 ③game.h //文件中写游戏需要的数据类型和函数声明等 2.扫雷游戏的主体结构 使⽤控制台实现经典的扫雷游戏 •游戏可以通过菜单…...

【写作格式】写论文时常见格式问题

写作格式 1.图片总是乱跑,怎么固定图片2.一键更新引用3.交叉引用[1][2][3]怎么变为[1,2,3]4.目录灰色底纹怎么消除5.word保存为pdf提取标题为书签 1.图片总是乱跑,怎么固定图片 遇到的问题 解决方法 第一步:图片格式——>环绕文字——&g…...

Android平台FFmpeg视频解码全流程指南

本文将详细介绍在Android平台上使用FFmpeg进行高效视频解码的实现方案,采用面向对象的设计思想。 一、架构设计 1.1 整体架构 采用三层架构设计: • 应用层:提供用户接口和UI展示 • 业务逻辑层:管理解码流程和状态 • Native…...

C31-形参与实参的区别

一 形参与实参 实参:调用函数时传递的实际值,可以是变量、常量或表达式,如"add(3,a)"中的’3’与’a’形参:函数定义中声明的参数变量,用于接收实参的值,如"int add(intx,inty)"中的’x’与’y’ C语言默认通过值传递参数,形参与实参是独立的变量,仅数据…...

自学嵌入式 day 16-c语言-第10章 指针

14 指针函数 返回值是指针的函数。 (1)动态内存分配 ①使用方式: #include<stdlib.h> void *malloc(size_t size) ②返回连续的内存空间的首元素地址,内存空间未被初始化,申请的是堆区的空间。 ③内存空间申请…...

DataWorks快速入门

文章目录 一、DataWorks简介1、概念2、功能3、优势 二、DataWorks使用1、创建工作空间2、绑定计算资源3、数据开发 三、DataWorks节点类型1、MaxCompute SQL节点①创建非分区表并插入数据②创建分区表并插入数据③查询表数据 2、离线同步节点3、PYODPS 3节点①判断表是否存在②…...

AtCoder Beginner Contest 404 A-E 题解

还是ABC好打~比ARC好打多了( 题解部分 A - Not Found 给定你一个长度最大25的字符串,任意输出一个未出现过的小写字母 签到题,map或者数组下标查询一下就好 #include<bits/stdc.h>using namespace std;#define int long long #def…...

WiFi出现感叹号上不了网怎么办 轻松恢复网络

在日常生活中,WiFi已成为不可或缺的一部分。然而,有时我们会遇到WiFi图标上出现了感叹号,无法上网。无论是办公、学习还是娱乐,这种情况都会严重影响体验。这种情况该怎么解决呢?本期驱动哥就给各位介绍几种简单的解决…...

M0芯片的基础篇Timer

一、计数器的原理 加法计数器 减法计数器 触发中断 最短计时时间 时钟周期决定 16bit 65535 最长计时时间 时间周期和最大计数值决定 二、syscfg配置 timg:通用定时器 tima:高级定时器 timx:不论是高级定时器还是通用定时器都是一样…...

)

vue教程(vuepress版)

Vue 完全指南 项目介绍 这是一个系统化的 Vue.js 学习教程,采用循序渐进的方式,帮助开发者从零开始掌握 Vue 开发技能。 教程特点 循序渐进: 从 Vue 基础概念开始,逐步深入到高级特性,适合不同层次的开发者学习实战驱动: 结合…...

【嵌入式开发-USB】

嵌入式开发-USB ■ USB简介 ■ USB简介...

【前端】webstorm运行程序浏览器报network error

是浏览器阻止了链接,先把能正常访问的链接搜索,禁止访问的时候,高级,强制访问,再运行项目生成的网址就可以了。...

国内led显示屏厂家以及售后 消费对比与选择

国内led显示屏的厂家有很多,虽然让消费者在选择的时候有了多种的机会,可是在质量方面的鉴别上也是无从下手。对此为了方便消费者作出选择,下面为您推荐一些品牌厂家。 1、强力巨彩 是全球比较有名气的LED显示屏厂家的制造商,总厂房…...

【Go】优化文件下载处理:从多级复制到零拷贝流式处理

在开发音频处理服务过程中,我们面临一个常见需求:从网络下载音频文件并保存到本地。这个看似简单的操作,实际上有很多优化空间。本文将分享一个逐步优化的过程,展示如何从一个基础实现逐步改进到高效的流式下载方案。 初始实现&a…...

:深入理解 I2C 总线驱动模型(以 at24 EEPROM 为例))

驱动开发硬核特训 · Day 30(上篇):深入理解 I2C 总线驱动模型(以 at24 EEPROM 为例)

作者:嵌入式Jerry 视频教程请关注 B 站:“嵌入式Jerry” 一、写在前面 在上一阶段我们已经深入理解了字符设备驱动与设备模型之间的结合方式、sysfs 的创建方式以及平台驱动模型的实际运用。今天我们迈入总线驱动模型的世界,聚焦于 I2C 总线…...

LaTeX印刷体 字符与数学符号的总结

1. 希腊字母(Greek Letters) 名称小写 LaTeX大写 LaTeX显示效果Alpha\alphaAαα, AABeta\betaBββ, BBGamma\gamma\Gammaγγ, ΓΓDelta\delta\Deltaδδ, ΔΔTheta\theta\Thetaθθ, ΘΘPi\pi\Piππ, ΠΠSigma\sigma\Sigmaσσ, ΣΣOmega\omeg…...

关键字where

C# 中的 where 关键字主要用在泛型约束(Generic Constraints)中,目的是对泛型类型参数限制其必须满足的条件,从而保证类型参数具备特定的能力或特性,增强类型安全和代码可读性。 约束写法说明适用场景举例C#版本要求w…...

vite 代理 websocket

🛡️一、WebSocket 基本概念 名称全称含义使用场景ws://WebSocket非加密的 WebSocket 连接开发环境、内网通信wss://WebSocket Secure加密的 WebSocket 连接(基于 TLS/SSL)生产环境、公网通信 🛡️二、安全性对比 特性ws://wss…...

深入理解操作系统:从基础概念到核心管理

在计算机系统中,操作系统是至关重要的组成部分,它如同计算机的“大管家”,统筹协调着系统的各项资源与工作流程。接下来,就让我们深入了解操作系统的奥秘。 一、操作系统概述 操作系统能有效组织和管理系统中的软/硬件资源&…...

)

手撕基于AMQP协议的简易消息队列-1(项目介绍与开发环境的搭建)

项目绍 码云仓库:MessageQueues: 仿Rabbit实现消息队列 文章概要 本文将介绍从零搭建一个简易消息队列的方法,目的是了解并学习消息队列的底层原理与逻辑,编写一个独立的服务器程序。从搭建开发环境开始,到编写一些工作组件&am…...

C++ 模板方法模式详解与实例

模板方法模式概念 模板方法模式(Template Method Pattern)属于行为型设计模式,其核心思想是在一个抽象类中定义一个算法的骨架,而将一些步骤延迟到子类中实现。这样可以使得子类在不改变算法结构的情况下,重新定义算法中的某些步骤。它通过继承机制,实现代码复用和行为…...

北京丰台人和中医院,收费贵吗?

北京丰台人和中医院,收费贵吗? 北京丰台人和中医院属于平价医院,百姓医院,收费不贵,北京丰台人和中医院35年专业看肝病,之所以能够在肝病感染者中赢得广泛好评,离不开其严谨的医疗流程、专业的…...

21、魔法传送阵——React 19 文件上传优化

一、魔法传送阵的核心法则 1.量子切割术(分片上传) const sliceFile (file) > {const chunks [];let start 0;const CHUNK_SIZE 2 * 1024 * 1024; // 2MB分片while (start < file.size) {chunks.push({id: ${file.name}-${start},data: file.s…...

Windows命令行软件管理器:Chocolatey

文章目录 Windows命令行软件管理器:Chocolatey1.Chocolatey使用1.1 安装1.2 常用命令1.3 使用流程 2.常用shell命令汇总 Windows命令行软件管理器:Chocolatey Chocolatey 是一款强大的 Windows 命令行软件管理器,目前在 GitHub 上已斩获 10.…...

)

【MySQL】第二弹——MySQL表的增删改查(CRUD)

文章目录 🎓一. CRUD🎓二. 新增(Create)🎓三. 查询(Rertieve)📖1. 全列查询📖2. 指定列查询📖3. 查询带有表达式📖4. 起别名查询(as )📖 5. 去重查询(distinct)📖6. 排序…...

Windows环境,Python实现对本机处于监听状态的端口,打印出端口,进程ID,程序名称

1、pip install tabulate 2、代码实现 #!/usr/bin/env python # -*- coding: utf-8 -*-""" Windows端口监听程序 显示本机处于监听状态的端口,进程ID和程序名称 """import subprocess import re import os import sys from tabulat…...

什么是变量提升?

变量提升(Hoisting) 是 JavaScript 引擎在代码执行前的一个特殊行为,它会将变量声明和函数声明自动移动到当前作用域的顶部。但需要注意的是,只有声明会被提升,赋值操作不会提升。 核心概念 变量声明提升&…...

Java大师成长计划之第15天:Java线程基础

📢 友情提示: 本文由银河易创AI(https://ai.eaigx.com)平台gpt-4o-mini模型辅助创作完成,旨在提供灵感参考与技术分享,文中关键数据、代码与结论建议通过官方渠道验证。 在现代软件开发中,多线程…...

中小企业设备预测性维护:从技术原理到中讯烛龙实践落地指南

在工业 4.0 与智能制造浪潮的推动下,中小企业正面临设备管理模式的深刻变革。传统的事后维修与预防性维护策略,因缺乏数据驱动与智能决策能力,已难以满足企业降本增效的核心诉求。据 Gartner 统计,非计划停机导致的生产损失平均每…...

mysql 复习

mysql定义与架构 数据库是按照数据结构来组织、存储和管理数据的仓库,方便我们增删查改。MySQL有客户端和服务器端,基于网络服务的,3306端口处于监听状态。 数据库的存储介质有以下两种: 磁盘,比如MySQL就是一种磁盘…...

高低比率策略

本策略的核心在于运用技术指标结合基本规则进行交易决策,旨在通过高低比率策略捕捉市场的超买和超卖信号,以此指导交易行为。 一、交易逻辑思路 1. 指标计算: - 本策略首先通过EMA(指数移动平均)计算快线和慢线的值&am…...

python线上学习进度报告

一、mooc学习 二、python123学习...

深入剖析ThreadLocal:原理、应用与最佳实践

深入剖析ThreadLocal:原理、应用与最佳实践 一、ThreadLocal的本质与价值 1.1 什么是ThreadLocal? ThreadLocal是Java提供的线程本地变量机制,允许每个线程拥有独立的变量副本,实现线程间的数据隔离。它通过“空间换时间”的方式…...

nginx 配置后端健康检查模块

nginx自带的针对后端节点健康检查的功能比较简单,通过默认自带的ngx_http_proxy_module 模块和ngx_http_upstream_module模块中的参数来完成,当后端节点出现故障时,自动切换到健康节点来提供访问。但是nginx不能事先知道后端节点状态是否健康,后端即使有不健康节点,负载均…...

路由交换实验

案例一:实施和配置RIPV2 1.给AR1配置接口 查看R1接口配置情况 2.配置三台路由的RIP协议,版本为version2 ,关闭自动汇总,通告所有的直连接口 案例二:配置多区域的OSPF协议 1.配置R1的接口IP地址参数 2.配置r2,r3的接口参…...

是什么?简易理解版)

主成分分析(PCA)是什么?简易理解版

文章目录 一、PCA的本质与核心价值二、数据中的"重要方向":理解变异性三、主成分的数学基础四、荷载向量的深入理解五、PCA的计算过程详解5.1 数据预处理5.2 计算协方差矩阵5.3 特征分解5.4 主成分得分计算 六、PCA的实际应用解读七、PCA的工具与实现7.1 …...

Linux常用命令34——uname显示系统内核信息

在使用Linux或macOS日常开发中,熟悉一些基本的命令有助于提高工作效率,uname命令来自英文词组UNIX name的缩写,其功能是查看系统主机名、内核及硬件架构等信息。如果不加任何参数,默认仅显示系统内核名称(相当于-s参数…...

Linux下使用openssh搭建sftp服务

创建 SFTP 用户组 为 SFTP 用户创建一个专用组: sudo groupadd sftpusers 创建 SFTP 用户 创建 SFTP 用户并将其添加到 sftpusers 组,同时指定用户的主目录和禁止 shell 访问: sudo useradd -g sftpusers -s /sbin/nologin username sud…...

)

C++ 复习(一)

命名空间 概念 : 命名空间的主要作用是创建一个新的作用域 里面可以放函数 变量 定义 为了防止命名冲突 实现 : 通过使用namespace 空间名 {} 在大括号中添加 内容 1. 这里命名空间允许嵌套 2. 在同一个工程中允许存在多个同名的命名空间 在最后编译…...